Cloudbasierte Steuerung und Kontrolle für Sicherheits- und Drohnenabwehranwendungen

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

Deutsche Fassung des Kapitels 20

(ab Seite 350) aus dem Fachbuch:

A Comprehensive Approach

to Countering Unmanned

Aircraft Systems

Herausgeber:

Joint Air Power

Competence Center

47546 Kalkar | www.japcc.org

Cloudbasierte Steuerung und Kontrolle

für Sicherheits- und Drohnenabwehranwendungen

Georg Schweizer, Senior Consultant Mobiler Objektschutz, Securiton Deutschland

Kleine Drohnensysteme für den privaten und ge- Einerseits erlauben es Drohnen einem Täter schnell und

werblichen Gebrauch bestehen aus vielen Hightech- unerkannt zu handeln und damit sein Risiko zu minimie-

Komponenten und ermöglichen dem Menschen viele ren. Andererseits ist es für das Opfer nicht leicht, eine

neue nützliche Anwendungen. Drohnen sind jedoch Drohne zu erkennen und deren Einsatzabsichten so-

auch ideale Hilfsmittel für Kriminelle und Terroristen fort zu beurteilen. Ein überraschendes Erscheinen einer

und erweitern deren Möglichkeiten erheblich. Eine Drohne in der Nähe von kritischen Infrastrukturen oder

effektive Abwehr von Drohnen, die mit bösartigen in der Nähe schützenswerter Personen ist grundsätzlich

Absichten zum Einsatz kommen, ist dementspre- immer als ein bösartiger Drohneneinsatz zu bewerten.

chend auch nur mit Hightech-Systemen möglich.

Wie kann man sich vor solchen Überraschungen schüt-

Drohnen sind heute überall in großer Anzahl verfügbar zen? Gibt es dafür Abwehrmöglichkeiten, die in der Be-

und werden immer leistungsfähiger. Die Möglichkeiten schaffung etwa gleich viel kosten wie Drohnensysteme

und damit die Häufigkeit, mit Hilfe von Drohnen zu be- sowie schnell und einfach in jedem Anwendungsumfeld

lästigen, zu gefährden und kriminelle oder terroristische eingesetzt werden können?

Taten zu begehen, nehmen damit laufend zu.

Traditionelle Schutzsysteme

Historisch wurden zum Schutz

von Liegenschaften mit wert-

vollen Gütern und zum Schutz

wichtiger Personen Burgen und

Festungen gebaut (Structural

measures) und Wachen aufge-

stellt (Organisational measures).

Mussten wichtige Personen das

Schutzwerk verlassen oder wert-

volle Güter transportiert werden,

so wurden sie von verstärkten

Wachen begleitet.

Abbildung: Die üblichen Tatbestände mittels DrohneneinsatzHeute werden zum Schutz wichtiger Infrastrukturen ne- Drohnenschutztechnologien

ben Zäunen, Mauern und Panzerungen auch technische Eine Technologie zum Schutz vor Drohnen soll so schnell

Geräte wie Brandmeldeanlagen, Einbruchmeldeanla- und so einfach wie möglich und überall einsetzbar sein.

gen, Videosicherheitssysteme etc. (Technical measures) Genauso wie auch eine oder mehrere Drohnen schnell,

als Hilfsmittel für Eingangskontrollen, Wachmänner und einfach und überall eingesetzt werden können.

Einsatzkräfte eingesetzt. Teil der organisatorischen Maß-

nahmen sind dabei auch Risikoanalysen sowie Maßnah- Drohnenerkennung (Sensoren)

men und Einsatzpläne beim Auftreten einer Gefahr zur Um sich vor Drohneneinsätzen zu schützen, muss ein

Abwehr und zur Schadensbegrenzung. solcher Einsatz zuerst erkannt werden. Dazu braucht es

Sensoren wie:

• Radio Frequency (RF) Sensor: Der RF-Sensor ist

ein Beyond line of sight Sensor, der Drohnen und

Drohnenfernsteuerungen auch in großer Distanz er-

kennen und aus dem Funkspektrum herausfiltern

kann. Also auch dann, wenn die Drohne gar nicht in

direkter Sichtweite betrieben wird. Er ist der einzige

Sensor, der einen Drohneneinsatz schon in der Vor-

bereitungsphase erkennen kann, und zwar sobald

eine Drohnenfernsteuerung aktiviert wird. Intelligen-

te RF-Sensoren erfassen die Inhalte von Funküber-

tragungen zu Drohnen. Damit können Drohnenmo-

dell, Batterieladezustand und maximale Traglast der

anfliegenden Drohne angezeigt werden. Zur genau-

en 3D-Zielerfassung von Drohnen muss ein RF-Sen-

Abbildung: Das Sicherheitsdreieck

sor über mindestens 2 (idealerweise 3) verteilte 3D-

RF-Antennen verfügen, um die Ziele (Drohnen und

Die beste Sicherheit in Bezug auf Risiken ist dann ge- Drohnensteuerung) mittels Triangulation ermitteln zu

geben, wenn die drei verschiedenen Gruppen von Maß- können. Ein einzelner RF-Sensor kann eine Drohne

nahmen optimal aufeinander abgestimmt sind. bis auf mehrere Kilometer Distanz erkennen.

Zum Schutz gegen einen Drohneneinsatz kann man • Akustik Sensor: Ein Akustiksensor, ein Beyond line

Personen und wichtige Gegenstände in ein Gebäu- of sight Sensor, erkennt das Geräusch von Drohnen-

de (Schutzraum) bringen und sämtliche Eingänge und Rotoren, ist jedoch wegen möglichem ähnlichem

Fenster schließen. Dies ist allerdings ein sehr umständli- Umgebungslärm nur für kurze Distanzen geeignet.

ches Verfahren. Im freien Luftraum hingegen sind gegen

Drohnen praktisch keine strukturellen Maßnahmen mög- • Radarsensor: Ein Radarsensor ist ein In line of side

lich. Ein Schutz gegen Drohnen ist mit organisatorischen Sensor, der Drohnen in großer Höhe über oder vor

Maßnahmen, wie zum Beispiel Wachpersonal für die dem Horizont erkennen und von anderen Flugobjek-

Luftraumüberwachung, praktisch auch nicht möglich, ten wie Vögel unterscheiden kann. Ein Radar mit 3D-

da Drohnen mit ihrer Größe und Geschwindigkeit, ein- Eigenschaften ermittelt nicht nur die Richtung zum

gesetzt im nahen Luftraum, einem Menschen mit seinen Drohnenziel, sondern auch noch seine Flughöhe und

Sinnesorganen und seiner Beweglichkeit weit überlegen Geschwindigkeit. Spezielle Radare für Drohnensen-

sind. soren erkennen Drohnen auf eine Distanz von meh-

reren Kilometern. Abhängig vom Radarmodell und

Eine Drohnenabwehr ist somit nur mittels spezieller tech- vom Einsatzort benötigen Radarsensoren oftmals

nischer Maßnahmen, verbunden mit entsprechenden Einsatzbewilligungen von Behörden.

organisatorischen Maßnahmen, machbar. Dabei ist zu

beachten, dass Drohnen auch dann eingesetzt werden • Videosensor: Eine Videokamera (Tageslicht- oder

können, wenn wichtige Personen reisen, wertvolle Güter Infrarotkamera) ist ein In line of side Sensor und kann

transportiert werden, sich viele Personen an einem Ort eine Drohne mittels eingebauter Bildverarbeitung

versammeln oder wenn wertvolle oder wichtige Güter (Videosensorik) selbstständig erkennen, voraus-

vorübergehend im Freien gelagert werden. gesetzt, die Drohne fliegt der Videokamera ins Bild

2oder die Drohne soll aus einer vorgegebenen Anflug- Drohnen dann noch staatlich registriert werden, so

richtung erkannt werden. Spezielle Kamerasysteme kann man über die Identifikation den Besitzer der

mit intelligenter Videosensorik erreichen Blickwinkel Drohne erkennbar machen. Der Empfang solcher

bis 360°. Eine bewegliche Kamera auf einem Pan- Drohnenidentifikationssignale wird zukünftig auch

Tilt-Zoom-Kopf ist für eine 360°-Drohnenerkennung mit Smartphones möglich sein. Damit kann jede Pri-

meistens auf eine Zieleinweisung durch einen RF- vatperson mit der entsprechenden App den Droh-

Sensor oder einen Radarsensor angewiesen. Hat nenverkehr in seiner unmittelbaren Nähe verfolgen.

eine PTZ-Videokamera eine Drohne jedoch einmal

auf dem Schirm, so kann sie der Drohne mittels ein- Das ergibt nicht nur für die Luftraumüberwachung,

gebauter Videosensorik selbstständig folgen und sondern auch für die Drohnenabwehr einen deutlichen

damit auch live die Bilder der Drohne, ihrer Ladung Vorteil. Nun müssen alle Drohnen während dem Flug

und ihres Verhaltens übermitteln. Eine PTZ-Hochleis- Funksignale aussenden und sind damit für RF-Senso-

tungskamera mit KI-Videosensor kann eine Drohne ren dauernd erkennbar, auch wenn sie in vorprogram-

auf eine Distanz von wenigen Kilometern unidirektio- mierten Flugbahnen (mit Auto Pilot) fliegen. Kommt nun

nal noch erkennbar abbilden und verfolgen. noch ein Identifikationssender hinzu, kann man sofort

weitere Informationen über die

Drohne gewinnen. Dabei sind

Drohnen ohne Identifikation

von denen mit Identifikation zu

unterscheiden und besonders

zu beachten.

Selbst heutige Drohnen ohne

RID, die autonom arbeiten

oder vorprogrammiert sind,

senden normalerweise immer

noch Funksignale zurück an

die Drohnensteuerung und

sind damit für RF-Sensoren er-

kennbar. Dies gilt ganz beson-

ders, wenn von mitfliegenden

Abbildung: Die Chancen und Risiken einer Drohnenerkennung

Kameras Videosignale an die

Bodenstation übermittelt wer-

• Identifikationssensor: Ein Identifikationssender er- den. Da schon heute nahezu alle Drohnensteuerungen

kennt die Remote-Identifikation, die von einer Droh- und Drohnen Funksignale aussenden, sollte die HF-Sen-

ne ausgesendet wird. Unter dem Begriff „Remote sorik für die Erkennung von kleinen Drohnensystemen

Identification (RID)“ versteht man eine Technik, die immer als Primärsensor eingesetzt werden.

die Identifizierung einer Drohne im Betrieb (im Flug)

aus der Ferne ermöglicht. Man kann sich das Ganze Ein einfacher leistungsfähiger RF-Drohnen-Sensor ist

vereinfacht wie ein Kennzeichen eines PKWs vor- schon heute für eine angemessene Investition auf dem

stellen. Mit dem Unterschied, dass das Kennzeichen Markt erhältlich.

auch dann lesbar ist, wenn die Drohne vielleicht gar

nicht in direkter Sichtweite betrieben wird. Neben Sollte eine Drohne komplett autonom ohne permanen-

der weltweit einmaligen Identifikation ist vorgese- ten Einsatz von Command- and Control-Technik und

hen, dass Drohnen auch die aktuelle Position, die damit ohne Abgabe von Funksignalen und zukünftig

Höhe, die Geschwindigkeit und die Flugrichtung lau- ohne vorgeschriebene Identifikation eingesetzt werden,

fend aussenden. Getrieben von der EASA (European so ist diese Drohne wie ein Flugobjekt ohne berechen-

Union Aviation Safety Agency) sollen Drohnen mit bare Flugbahn zu betrachten. Dafür sind dann zusätzlich

CE-Klasse C1 bis C3 ab dem 01.01.2021 mit Re- andere Sensoren wie ein Radarsensor oder ein Akustik-

mote Identification ausgerüstet werden . Ab dem

[1]

sensor verbunden mit einem Videosensor einzusetzen.

31.12.2022 soll Remote Identification für jede Droh- In der Regel sollte immer mehr als ein Sensor für eine

ne zum Pflichtbestandteil werden und auch ältere zuverlässige Drohnenerkennung verwendet werden.

Drohnensysteme damit ausgerüstet sein. Müssen

3Drohnenabwehr (Aktoren) Spezialgewehren und Kanonen mit Schrot- und

Drohnen in der Luft bekämpfen zu müssen ist buchstäb- Netzgeschossen, Laser, Schall, Wärme oder elekt-

lich die zivile Variante der militärischen Luftverteidigungs- romagnetischen Impulsen sind technische Möglich-

mission. Obwohl die zivilen Möglichkeiten begrenzt sind, keiten zur Drohnenabwehr. Wegen der Komplexität

stehen verschiedene Möglichkeiten zur Verfügung, die dieser Abwehrmaßnahmen ist das nur mit Spezial-

nachfolgend aufgeführt sind: gerät machbar und staatlichen Spezialkräften vor-

behalten. Diese haben dann auch allfällige Kollate-

• Funkstörung (Jamming): Da heute nahezu alle ralschäden ihrer Einsätze zu verantworten.

Drohnensteuerungen und Drohnen Funksignale aus-

senden, ist die Funkstörung das einfachste und bes- • Abfangen: Es wurde bereits getestet, Drohnen mit

te Mittel gegen kleine Drohnen. Funkstörung, wel- ausgebildeten Greifvögeln abzufangen, allerdings

che Frequenzen betrifft, die nicht für den privaten mit unterschiedlichem Erfolg und immer mit dem Ri-

Gebrauch freigegeben sind, ist nur staatlichen Or- siko einer Verletzung des eingesetzten Tieres. Der

ganisationen mit Sicherheitsaufgaben vorbehalten. effektivere Weg ist wahrscheinlich die Verwendung

Funkstörung beeinflusst die näher rückende Drohne hochentwickelter Abfangdrohnen, die mit speziel-

an ihrer Kommunikation mit der Drohnensteuerung len Sensoren und einem Netz ausgestattet sind, um

oder an ihrer Positionierung über GPS, um ihren Ein- kleine Drohnen zu erfassen und an einen sicheren

satz abzubrechen. Eingriffe in öffentliche Frequen- Ort zu transportieren. Intercept-Drohnen sind bereits

zen sind jedoch generell verboten und den Behör- auf dem Markt erhältlich. Aufgrund des geringeren

den vorbehalten. Risikos von Kollateralschäden können speziell lizen-

zierte Versionen in Zukunft sogar für den privaten

Je nach Gerät können alle Frequenzen, bestimmte und kommerziellen Sektor zugelassen werden.

Frequenzbänder oder nur einzelne Frequenzen ge-

stört werden. Sind die Anflugrichtung und die Sen- Viele Faktoren wie Drohnengröße, Drohnenanzahl, Ge-

defrequenzen einer Drohne bekannt, so kann gezielt schwindigkeit, Distanzen, Flugverhalten, Topographie,

gestört werden, ohne andere Funkbenutzer übermä- Umgebungsbeschaffenheit, Wetter und Uhrzeit kön-

ßig zu beeinträchtigen. Zu beachten ist dabei, dass nen die Wirksamkeit von Sensoren und Aktoren bei der

die Drohne bei einem Funkunterbruch durch die Stö- Drohnenabwehr sehr stark beeinflussen. Wird bei einem

rung die Frequenz zur Kommunikation mit der Droh- Drohneneinsatz Funk eingesetzt, so ist der Einfluss die-

nensteuerung innerhalb des benutzten Frequenz- ser Faktoren auf den Funkeinsatz am geringsten. Damit

bandes automatisch anpassen kann. Es wird darum ist der Funk auch die größte Schwachstelle eines Droh-

meistens das gesamte Frequenzband gestört, das neneinsatzes, um ihn zu erkennen und dagegen vorzu-

von anfliegenden Drohnen verwendet wird. gehen.

• Ausschalten der Funkfernsteuerung: Das Aus- Im Gegensatz zur Drohnenerkennung sind für den zivilen

schalten der Funkfernsteuerung durch Aufsuchen und kommerziellen Sektor die Möglichkeiten zur Abwehr

des Drohnenpiloten ist ein sehr wünschenswertes von Drohnen sehr beschränkt. Auch hier gilt, dass eine

Mittel, auch um juristisch gegen den Verursacher Abwehr einer Belästigung, einer Gefahr oder einer Tat

von unerlaubten Drohneneinsätzen vorzugehen. mittels Drohnen nur durch erkennen und anzeigen bei

Allerdings muss dafür der Standort des Piloten be- der Polizei begegnet werden kann. Ob die Polizei zu-

kannt sein und die Zeit muss ausreichen, um mit künftig in der Lage sein wird, solchen Ereignissen mit

legitimiertem Abwehrpersonal diesen Ort zu errei- Drohnen effektiv zu begegnen, ist heute Gegenstand

chen, solange der Pilot mit der Funkfernsteuerung neuer Gesetzgebungen und neuer Ausrüstungen für die

dort noch anwesend ist. Polizeikräfte. Die beabsichtigte Implementierung von

RID und die Registrierung von Drohnen unterstützen

• Kontrolle übernehmen: Die vollständige Übernah- diese Ziele jedenfalls.

me der Drohne durch einen Drohnenpiloten der Si-

cherheitskräfte ist technisch grundsätzlich möglich, Steuerung und Kontrolle

jedoch wegen der Komplexität dieser Abwehrmaß- Aus Kostengründen steht für kleine Drohnenabwehrsys-

nahme nur mit Spezialgerät machbar und staatli- teme kein spezielles Personal für den 24/7-Betrieb zur

chen Spezialkräften vorbehalten. Verfügung. Die Meldung erkannter Bedrohungen sowie

die Aktivierung von Gegenmaßnahmen müssen über

• Abschießen: Das Abschießen von Drohnen mittels mobile Geräte wie Mobiltelefone oder Tablets erfolgen,

4damit das Personal nicht dauerhaft an einen Ort wie an nen Tätigkeiten unterstützen. Die immer kleineren einge-

ein Operation Center gebunden ist. Wenn eine Drohne betteten Computer sollen Menschen unterstützen, und

erkannt wird, so wird der Alarm sofort an ein oder meh- zwar ohne abzulenken oder überhaupt aufzufallen.

rere bestimmte mobile Geräte gesendet und die betrof-

fene(n) Person(en) kann/können dann entscheiden, wel- Mobile Monitoring (mobile Überwachung) ist in seiner

che weiteren Maßnahmen ergriffen werden müssen. Eine höchsten Stufe das IoT der Sicherheitstechnik. ‚Mobile

Mindestkonfiguration eines so kleinen Systems arbeitet Monitoring‘ ist ein Sammelbegriff für die zeitbegrenzte

mit einer Erfassungsreichweite von bis zu 2 km. Überwachung mittels mobiler technischer Hilfsmittel.

‚Mobile‘ steht dabei für beweglich

und ortsveränderlich als auch für

Mobilkommunikation. Mobile Moni-

toring unterstützt Sicherheitsorga-

nisationen und deren Personal bei

der Überwachung von Personen und

Objekten [3].

Digitale Videotechnik, Audiotechnik,

Sensoren, Aktoren, GPS, Funktech-

nik, Mobilkommunikation, Internet,

VPN, Mobile Computing, Cloud-

Computing und kleine Akkumula-

toren bilden die Grundlagen. Vie-

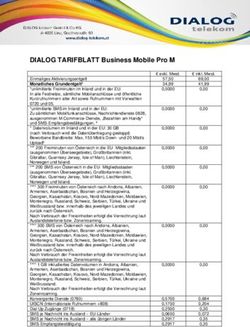

Abbildung: Beispiel eines kleinen tragbaren RF-Sensors (Gewicht < 1kg) und Anzeige le dieser Techniken sind auch bei

einer erkannten Drohnenfernsteuerung und einer Drohne mit Modellangaben, bis auf

Drohnensystemen im Einsatz.

eine Distanz von 2 km zum RF-Sensor, auf einem Smartphone oder einer Smartwatch

an einem beliebigen Standort der sich schützenden Person.

Natürlich sind (mobile) Überwa-

Weiter besteht auch die Möglichkeit, eine Drohnenerken- chungssysteme auch zeitlich unbegrenzt an einem

nung und eine Drohnenabwehr an eine mandantenfähi- festen Standort zum Schutz von Infrastrukturen und

ge Alarmzentrale anzuschließen und in die dort verfüg- Personen einsetzbar. Die meisten der heute eingesetz-

baren Steuerungs- und Kontroll-Systeme zu integrieren. ten Sicherheitssysteme befinden sich nur an einem

Diese Zentralen bearbeiten schon heute die Alarme von Standort, mit dem Zweck, ein Risiko zu vermeiden. Sie

Brandmelde- sowie Einbruchmeldeanlagen und Video- sind fest verbaut mit festen Kabelverbindungen für die

sicherheitssystemen. Warum also nicht auch Alarme Energieversorgung und den Datenaustausch. Beispiele

durch unerwünschte oder unerlaubte Drohneneinsätze solcher Insellösungen sind unter anderem Brandmelde-

im Bereich wichtiger Infrastrukturen oder schützens- anlagen, Einbruchmeldeanlagen oder Videosicherheits-

werter Personen und Objekte. Das dort während 24/7 systeme mit ihren Sensoren und Aktoren. Diese sind

anwesende Personal kann nach einem Alarm betroffe- verbunden mit Sirenensystemen und/oder Leitständen

ne Personen warnen, Sicherheitskräfte aufbieten oder mit Bildschirmen, besetzt mit Personal im 24/7 Einsatz,

technisch unterstützende Gegenmaßnahmen auslösen. welches bei Alarm die entsprechenden Maßnahmen zur

Abwehr und Schadensbegrenzung einleitet.

Sicherheitsanwendungen und das Internet der Dinge

Das Internet der Dinge (IoT) ist ein Sammelbegriff für Drohnensysteme sind andererseits als eine umfassende

Technologien einer globalen Infrastruktur der Informa- Anwendung von IoT-Technologien zu betrachten. Glei-

tionsgesellschaften, die es ermöglichen, physische und ches gilt für Mobile Monitoring, die einzige umfassende

virtuelle Gegenstände miteinander zu vernetzen und sie Alternative zur Abwehr von Drohnen. Dabei müssen bei-

durch Informations- und Kommunikationstechniken zu- de Systeme im Gleichschritt ihrer technischen Weiter-

sammenarbeiten zu lassen [2]. entwicklung bleiben.

Mit Technologien des „Internets der Dinge“ implemen- Vorteile vernetzter IoT-Sicherheitstechnik

tierte Funktionen erlauben die Interaktion zwischen Die Vorteile vernetzter IoT-Sicherheitstechnik speziell für

Mensch und hierüber vernetzten beliebigen elektroni- die Drohnenabwehr sind:

schen Systemen sowie zwischen den Systemen an sich. • Schnell und überall einsetzbare Sensoren, Aktoren

Sie können darüber hinaus auch den Menschen bei sei- sowie Geräte für Command and Control (C2)

5• Temporär oder permanent einsetzbar mit mobilen mit der Datennetzwerktechnik das zentrale Element ei-

oder fest verbauten Sensoren, Aktoren sowie Gerä- nes solchen Sicherheitssystems.

ten für C2

• Einfach zu nutzen: Plug and Play – easy to use und Für solche Sicherheitssysteme werden Corporate oder

damit mit wenig Schulungsaufwand Private Cloud-Systeme eingesetzt, im Gegensatz zu ei-

• Geeignet für Einsätze im Personenschutz, im Infra- ner Public Cloud, die allen Menschen weltweit zur freien

strukturschutz als auch im Gebietsschutz Nutzung offensteht. Die Technik dieser Clouds ist dabei

• Beliebig vernetzbar, auch mit Geräten zur Abwehr grundsätzlich identisch. Den Unterschied machen die

von Gefahren am Boden, zur Bildung eines allum- Sicherheitsmaßnahmen zum Schutz der Cloud. Diese

fassenden Perimeterschutzsystems gegen heute Sicherheitsmaßnahmen geben nur den ausgewählten

bekannte Gefahren am Boden, als auch gegen die Nutzern und Geräten einen kontrollierten Zugriff auf die

neuen Gefahren aus der Luft Cloud und schränken damit die Flexibilität ein.

• Mandanten- bzw. missionsfähig

• Preisgünstig in der Beschaffung und auch im Einsatz Cloud Computing wird normalerweise auf mehrere red-

• Durch hohe Rechnerleistungen und viel Datenab- undante und gesicherte Rechenzentren an verschiede-

lagekapazität aus Cloud-Systemen in geschützten nen Standorten verteilt. Ein Rechenzentrum, in dem eine

Rechenzentren beliebig skalierbar in Anzahl von Security Cloud gehostet wird, sollte über die entspre-

Sensoren, Aktoren sowie Geräten für C2 chenden Zertifikate zur Einhaltung von internationalen

• Umfassende Überwachung und Protokollierung al- Sicherheits- und IT-Standards verfügen, die da sind:

ler Prozesse und Ereignisse in Daten, Text, Ton, Bild • Nach Tier-IV-Standard gebaut und zertifiziert

oder Video • ISO 27001:2013 für höchste Informationssicherheit

• Eigenschaften, wie aktuelle 3D-Lagedarstellungen • ISO 50001:2011 für umfassendes Energiemanage-

und Künstliche Intelligenz, können flächendeckend ment

zur Verfügung gestellt werden • ISAE 3402-Typ 2 Prüfbericht

• Ein Remote-Betrieb als auch ein Report-Support • PCI DSS

sind jederzeit möglich

• Es ist immer die aktuelle Technik verbunden mit ak- Security Cloud-Anwendungen zeichnen sich auch aus

tuellen Systemdaten und Konfigurationen von Droh- durch:

nen- und Drohnenabwehrtechnik verfügbar • Hochsichere verschlüsselte Datenübertragung

• Leistungsfähige Firewalls

Eine Drohnensteuerung muss nur für ein bestimmtes • Minimierung von Verzögerungszeiten durch speziel-

Drohnenmodell gebaut werden, ein Drohnenabwehr- le Routing-Konzepte

system muss jedoch immer gegen alle am Markt verfüg- • Multicastfähigkeit

baren und bekannten Drohnen und Drohnen-

steuerungen einsetzbar sein. Das ist eine nicht

ganz einfache Herausforderung, die technisch

und kommerziell nur mit vernetzter IoT-Sicher-

heitstechnik gelöst werden kann.

Cloudbasierte Sicherheit

Cloud-Computing[4] ist eine IT-Infrastruktur,

die beispielsweise über das Internet verfüg-

bar gemacht wird. Sie beinhaltet in der Re-

gel Speicherplatz, Rechenleistung oder An-

wendungssoftware als Dienstleistung. Große

Clouds verfügen häufig über Funktionen, die

von zentralen Servern auf mehrere Standorte

verteilt sind.

Cloudbasierte Sicherheit umschreibt den

Einsatz von Cloud-Computing für die Sicher-

Abbildung: Security Cloud-Anwendung am Beispiel eines Drohnen-

heit zugunsten von Personen und Sachwerten. erkennungssystems für den privaten oder staatlichen Gebrauch durch

Dabei sind die Cloud-Rechner in Verbindung eine Servicevereinbarung mit einem Sicherheitsanbieter.

6• Bereit für Verbindungen verschiedener Systemtech- Benutzerkonto eingerichtet und die gesicherte Verbin-

nologien an Sensoren, Aktoren sowie Kommando- dung mit einem oder mehreren RF-Sensoren aufgebaut.

und Kontrollstationen (C2) Nun installiert die Privatperson auf einem oder mehreren

• Unterstützung aller gängigen Datenübertragungs- Smartphones oder Tablets eine App und registriert sich

protokolle für Daten, Text, Audio, Bild und Video damit mittels Benutzerkonto in der Security Cloud. Da-

• Frei skalierbar für Datenablagevolumen und Anzahl mit ist die Anwendung eingerichtet und die Privatperson

an Applikationen erhält nun immer eine Warnung, wenn sich Drohnen in

• Fähigkeit, Mandanten und Mission zu trennen, zu der Nähe einer seiner aktiven RF-Sensoren befinden.

verwalten und zu überwachen

Cloudbasierte Sicherheit für Regierungsbehörden

Eine Anwendung für den

staatlichen Gebrauch ist im

Grundsatz identisch mit dem

privaten Gebrauch. Eine Si-

cherheitsbehörde wie z. B.

die Polizei oder das Militär

kaufen sich die Sensoren

und Aktoren für den Einsatz

durch ihre Beamten und die

Security Cloud wird in die-

sem Fall bei der Sicherheits-

behörde eingerichtet und

betrieben. Im Gegensatz zur

Privatperson können Beam-

te (Polizisten und Soldaten)

auch über die Berechtigung

Abbildung: Implementierung von Security Cloud-Anwendungen am Beispiel der Drohnen- verfügen, tragbare Aktoren

erkennung und -verteidigung einer privaten Sicherheitsorganisation oder einer Regierungs- gegen Drohneneinsätze zu

behörde mit entsprechenden Funktionen aus Sicht der Security Cloud.

verwenden. Beispiel eines

solchen Einsatzes sind Groß-

In der Cloud werden alle komplexen technischen Sys- Ereignisse (Unfall, Naturkatastrophen, Demonstrationen)

teme so aufgesetzt, dass die Anwendung im Feld mit mit Gaffer-Drohnen, die den Einsatz von Rettungs- und

den dazu notwendigen Geräten so einfach und so sicher Sicherheitskräften behindern.

wie möglich erfolgen kann. „Plug and play“ sowie „Easy

to use“ bedeuten dabei auch sehr geringen Schulungs- Cloudbasierte Sicherheit für mobile Anwendungen

aufwand im Feld. Zudem erlaubt die Vernetzung mit der Bei großen Veranstaltungen (Musikfestivals, Sportveran-

Systembetreuung der Cloud die Benutzer im Feld bei staltungen im Freien, Demonstrationen, Militärübungen,

Bedarf remote zu unterstützen und das Gesamtsystem Polizeieinsätze etc.) werden verlegbare Drohnenabwehr-

immer auf dem aktuellen technischen Stand zu halten. systeme, eingebaut in Containern oder auf Fahrzeugen,

in das zu überwachende Einsatzgebiet gebracht. In die-

Beispiele für cloudbasierte Sicherheitsanwendungen sen Systemen kann auch eine Einsatzzentrale eingebaut

sein oder die Sensoren und Aktoren werden über die Se-

Cloudbasierte Sicherheit für private Verbraucher curity Cloud zur Überwachung und Aktivierung an eine

In einer Anwendung für den privaten Gebrauch schließt Alarmzentrale aufgeschaltet. Verbunden mit der Security

eine Privatperson ein Service-Agreement mit einem Cloud lassen sich nun auch die Sicherheitskräfte (mit

privaten Sicherheitsunternehmen ab. Das Sicherheits- oder ohne tragbare Sensoren und Aktoren) in das Sys-

unternehmen stellt danach der Privatperson tragbare tem mit einbinden, um bei Bedarf in den Brennpunkt des

RF-Sensoren zur Verfügung. Diese Sensoren kann die Geschehens eingreifen zu können.

Privatperson nun zu Hause, in ihrem Fahrzeug oder an

einem beliebigen Ort einsetzen. Über einen kleinen trag- Cloudbasierte Sicherheit für stationäre Anwendungen

baren Router wird ein RF-Sensor nun über das Mobil- In kritischen Infrastrukturen wie Häfen, Flugplätze, In-

funknetz mit der Security Cloud des Sicherheitsunter- dustrieanlagen, Touristenattraktionen, Energieversor-

nehmens verbunden. Dort wird für die Privatperson ein gungs- und Kommunikationseinrichtungen und auch in

7großen Überbauungen von zentralisierte als auch dezen-

Regierungen, Ministerien, tralisierte C2-Drohnenver-

Sicherheitsbehörden und teidigungsmissionen unter-

Sportorganisationen werden stützt werden.

große und leistungsfähige

Sensoren und Aktoren fest in Cloudbasierte Sicherheit

der Einrichtung verbaut und bietet auch die Möglichkeit,

über Kabel an eine Stromver- Sensordaten, Gegenmaß-

sorgung und an ein Daten- nahmen und Sicherheitsper-

netz angeschlossen. Verfügt sonal zwischen mehreren am

die Infrastruktur über eine selben Standort befindlichen

eigene Einsatz- bzw. Sicher- Abbildung: Verlegbares Drohnenabwehrsystem mit Hoch-

Infrastrukturen auszutau-

heitszentrale und reicht das leistungssensoren, -aktoren und eingebauter Einsatzzentrale schen. Große Gewerbe- oder

kabelgebundene Datennetz Industriegebiete mit mehre-

von den Sensoren und Aktoren in diese Einsatzzentrale, ren Unternehmen können gemeinsam ein Drohnenvertei-

so werden dort die entsprechenden Drohnenabwehr- digungssystem mit einer zentralen Schutztruppe einrich-

programme eingerichtet und auf die dort vorhandenen ten, welches das gesamte Eigentum in dem jeweiligen

Steuerungs- und Kontroll-Bildschirme aufgeschaltet. Gebiet schützt. Der gleiche Ansatz gilt für Regierungs-

Verbunden mit einer Security Cloud kann nun die Droh- bezirke in Hauptstädten oder großen Logistikzentren, in

nenlage weiter an die Alarmzentrale der Sicherheitskräf- denen Luft-, Wasser-, Schienen- oder Straßentransport-

te, welche für die Interventionen und Abwehreinsätze linien zusammenfließen.

zuständig sind, übermittelt werden.

Zusammenfassung

Heutzutage sind Consumer- und kommerzielle Drohnen

für jedermann leicht verfügbar und werden immer leis-

tungsfähiger. Dies macht sie zu idealen Instrumenten für

Kriminelle und Terroristen, um ihre Fähigkeiten erheblich

zu erweitern.

Mit Cloud Computing- und IoT-Technologien können

Sicherheitssysteme für die Drohnenabwehr schnell, ein-

fach und überall zu angemessenen Kosten bereitgestellt

werden. Auf diese Weise können Drohnenabwehran-

wendungen über einen langen Zeitraum mit den erfor-

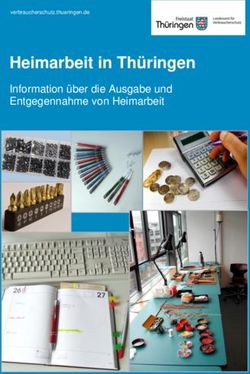

Abbildung: 3D Drohnenlagebild

derlichen Diensten und auf einem Leistungsniveau ge-

Flexibilität und Skalierbarkeit von cloudbasierten wartet werden, um mit den rasanten Entwicklungen in

Sicherheitsanwendungen der Drohnentechnologie Schritt zu halten.

Cloudbasierte Sicherheit ist hochflexibel und skalierbar.

Sie kann leicht mit den wachsenden Anforderungen des

Kunden mitwachsen, sei es für eine Einzelperson, für Ge- [1] Remote Identification

werbe und Industrie oder für eine Regierungsbehörde. https://www.easa.europa.eu/domains/civil-drones-

Sowohl mobile als auch statische Sensoren und Effekto- rpas/drones-regulatory-framework-background

ren können bei Bedarf integriert werden, auch wenn sie [2] IoT Internet of Things

nur vorübergehend zum Einsatz kommen. Cloudbasierte https://en.wikipedia.org/wiki/Internet_of_things

Sicherheit ermöglicht die schnelle Anpassung an eine [3] Mobile Monitoring

sich entwickelnde und dynamische Drohnenbedrohung, https://de.wikipedia.org/wiki/Mobile_Monitoring

indem Situationsbewusstsein dort bereitgestellt und ver- [4] Cloud-Computing

teilt wird, wo es benötigt wird. Und bei Bedarf sowohl https://en.wikipedia.org/wiki/Cloud_computing

Securiton Deutschland

Fachbuch DDS | 01/21

Alarm- und Sicherheitssysteme

Hauptsitz: Von-Drais-Straße 33, 77855 Achern, DE

Tel. +49 7841 6223-0, Fax +49 7841 6223-9010

www.securiton.de, info@securiton.de

Ein Unternehmen der Securitas Gruppe SchweizSie können auch lesen