Die Mobilität sicher verstehen - Bulletin.ch

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

PA N O R A M A | I C T

Die Mobilität

sicher verstehen

Anonymitätstest | Die Plattform Mobility Insights von Swisscom ist ein Online-Tool,

das anonyme, aus Mobilfunkdaten erhobene Statistiken liefert. Aber ist die Anony-

mität der mit ihr erfassten Personen durch die verwendete Anonymisierungs

methode auch ausreichend geschützt? Das Security and Privacy Engineering Lab

der ETH Lausanne ging mit einem Audit dieser Frage nach.

G I OVA N N I C H E R U B I N , B O G DA N KU LY N YC H , M A R I O N L E T I L LY, C A R M E L A T R O N C O S O

I

m Jahr 2015 initiierte Swisscom Engineering Lab der EPFL mit der Prü- Beobachtungsgebiet beginnen und

konkrete Smart-City-Projekte. fung der Plattform zu beauftragen. ausserhalb dieses Gebiets enden) und

Gleichzeitig wollte die Gemeinde Dieser Artikel stellt die erzielten Ergeb- lokale Fahrten (die innerhalb des Beob-

Pully durch ihre Beobachtungsstelle für nisse vor. achtungsgebiets verlaufen) unterteilt.

Mobilität eine mindestens zehnjährige Die Fahrten werden über einen Zeit-

Studie über ihre Hauptstrasse, die einen Die Plattform Mobility Insights raum von einer Woche oder über einen

grossen Wandel erfahren sollte, durch- Die Plattform wurde entwickelt, um längeren Zeitraum hinweg pro Stunde

führen. Der damalige Verantwortliche aus dem Netz des Mobilfunkbetreibers oder pro Tag angegeben.

bei Swisscom erkannte sofort das stammende anonyme Ereignisse aus-

Potenzial von Mobilfunkdaten, die auf zuwerten und Statistiken über die Datenschutz auf Plattformebene

einem begrenzten Gebiet an 365 Tagen erfassten Bewegungen zu erstellen. Sie Um die Privatsphäre der Abonnenten

des Jahres rund um die Uhr Mobilitäts- ermöglicht die visuelle Darstellung der zu schützen, wurde die Plattform so

analysen ermöglichten. aggregierten «Fahrten» in kundenspe- konzipiert, dass die Anzahl der Perso-

Auf dieser Basis entstand in Zusam- zifisch ausgewählten Gebieten. nen in einem Beobachtungsgebiet nur

menarbeit mit der Gemeinde Pully die Eine Fahrt ist definiert als eine Bewe- dann bekannt gegeben wird, wenn dort

Bild: Shutterstock.com/NTL studio

erste Version der Mobility Insights gung zwischen einem Ausgangs- und mehr als k Personen gleichzeitig erkannt

Plattform (MIP) von Swisscom. Da der einem Ankunftsort, verbunden mit werden. Aktuell ist k auf 20 festgelegt:

Schutz der Privatsphäre der Abonnen- einem Zeitraum und einem Transport- Die Plattform nennt die Anzahl der Per-

ten ein hochsensibles Thema ist, mittel. Die Fahrten sind in ankom- sonen in einem Gebiet also nur dann,

beschloss der Betreiber 2018, als die mende Fahrten (die an anderer Stelle wenn mindestens 21 Personen erkannt

Plattform für eine neue Version überar- beginnen und im Beobachtungsgebiet werden. Wird diese Schwelle nicht

beitet wurde, das Security and Privacy enden), abgehende Fahrten (die im erreicht, liefert die Plattform für dieses

42 bulletin.ch 9 / 2020

07_2009_Cherubin.indd 42 24.08.20 16:06I C T | PA N O R A M A

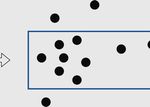

Bild 1 Ablauf eines Erweiterungsangriffs.

Gebiet kein Ergebnis. Diese Praxis folgt oder alle Datensätze zu isolieren, die Im linken Teil von Bild 1 befinden

dem sogenannten k-Anonymitätsfilter- die Identifizierung einer Person sich acht Personen im ausgewählten

prinzip. ermöglichen; Gebiet. Diese Anzahl wird auch von der

Diese Berechnungen basieren nicht lldie Verknüpfbarkeit, d. h. die Fähig- Plattform ausgegeben. In der Mitte lie-

direkt auf der Anzahl der Swiss- keit, (mindestens) zwei Datensätze, fert die Plattform entsprechend die

com-Abonnenten. Da dieser Betreiber die dieselbe Person oder Personen- Anzahl neun. Daraus kann der Angrei-

über einen Marktanteil von rund 60 % gruppe betreffen, zu verknüpfen (in fer schliessen, dass sich in dem im rech-

verfügt, schätzt die Plattform die derselben Datenbank oder in zwei ten Teil von Bild 1 ausgewählten Gebiet

Anzahl Personen in einer Region, verschiedenen Datenbanken); nur eine Person aufhält. Der Daten-

indem sie jeden Abonnenten mit der lldie Inferenz, das heisst, die Möglich- schutzmechanismus funktioniert hier

Marktdurchdringung von Swisscom in keit, den Wert eines Merkmals mit also nicht. Ausgehend von dieser Vor-

der Stadt seines Wohnsitzes in Verbin- einer signifikanten Wahrscheinlich- gehensweise ist Folgendes möglich:

dung bringt; das von der Plattform keit von den Werten einer Reihe llAuf der Karte wird ein beliebiges

angezeigte Ergebnis entspricht der anderer Merkmale abzuleiten. Zielgebiet ausgewählt. Die Plattform

Summe der in der interessierenden Der durch Swisscom gewählte Daten- gestattet es den Benutzern, die Beob-

Region ermittelten Abonnentenzahl, schutzmechanismus zielt darauf ab, nie achtungsgebiete durch Zeichnen

gewichtet mit den jeweils zugehörigen Daten offenzulegen, die nicht mindes- beliebiger Polygone festzulegen

Marktdurchdringungswerten. Diese tens k Personen zugeordnet werden (wobei der Angreifer beispielsweise

gewichtete Summe wird dann auf die können. Die Analyse der Studie konzen- ein grosses Gebiet innerhalb einer

nächste ganze Zahl gerundet, bevor der triert sich somit auf die Möglichkeit, Stadt wählen und dieses dann um ein

Anonymitätsfilter angewendet wird. dass ein Angreifer in der Lage sein kleines Gebiet ausserhalb des Stadt-

könnte, Benutzer anhand der durch die zentrums erweitern kann);

Risiko einer Datenschutz Plattform gelieferten Daten voneinan- llDas Zielgebiet wird verkleinert (z. B.

verletzung der zu unterscheiden. Der allererste durch Halbierung), wobei immer

Um im Rahmen einer proaktiven Logik Weg der Deanonymisierung ist das kleinere Erweiterungsgebiete bis hin

Angriffsszenarien vorwegzunehmen Herausgreifen: Sind die Daten eines zu einer beliebig kleinen Grösse aus-

und das Risiko einer Datenschutzver- Benutzers erst einmal isoliert, kann der probiert werden (und der Gegner

letzung zu bewerten, hat das Security Angreifer durch Verarbeitung dieser zum Beispiel ein Haus oder ein

and Privacy Engineering Lab der ETH Daten versuchen, personenbezogene Gebäude ins Visier nehmen kann).

Lausanne folgende Frage untersucht: Informationen dieses Benutzers zu Der Angreifer kann mittels dieser

Besteht die Gefahr, dass das Daten- erhalten. gezielten Erweiterungen die Adresse

schutzrecht die zu einem gegebenen eines Benutzers ermitteln, indem er

Zeitpunkt durch die Plattform bereitge- Der Erweiterungsangriff beobachtet, wo er seine Nächte ver-

stellten Daten als «personenbezogene Die in dieser Studie verwendete Strate- bringt. Mit diesen Informationen ist er

Daten» einstuft? Zur Beantwortung gie zur Isolierung von Benutzern wurde dann potenziell in der Lage, die Identi-

dieser Frage wurde entschieden, die als «Erweiterungsangriff» bezeichnet. tät dieses Benutzers herauszufinden.

Studie gemäss den in der «Stellung- Bei dieser Art von Angriff identifiziert

nahme zu Anonymisierungstechni- der Gegner zunächst eine Region, für Erweiterungsangriff auf der MIP

ken» der Gruppe für den Schutz von die die Plattform einen Wert zurück- Die Forscher der ETH Lausanne haben

Personen bei der Verarbeitung perso- gibt (d. h. es hat dort mindestens 21 Per- untersucht, ob diese Art des Angriffs

nenbezogener Daten der EU [1] genann- sonen). Dann dehnt der Gegner diese auf der Mobility Insights Plattform

ten Kriterien durchzuführen. Die Region aus, bis die Zahl um 1 erhöht möglich ist. Sie stellten fest, dass zwei

Arbeitsgruppe führt in ihrer Stellung- wird. Nun weiss der Angreifer, dass Abfragen ausreichen, um Regionen zu

nahme drei Risiken auf, die zu nicht sich im Erweiterungsgebiet nur ein ein- finden, in denen es nur einen Benutzer

anonymen Daten führen können: ziger Benutzer befindet. Bild 1 illust- gibt, und sie konnten beweisen, dass

Bilder: EPFL

lldas Herausgreifen, d. h. die Möglich- riert diese Art Angriff unter der der Angreifer diesen Schluss in beliebi-

keit, in einem Datenbestand einige Annahme k = 7. gen Regionen ziehen kann.

bulletin.ch 9 / 2020 43

07_2009_Cherubin.indd 43 24.08.20 16:06PA N O R A M A | I C T

gröbere Unterteilungen vornehmen,

die den meisten Abfragen entsprechen.

An üblicherweise stark frequentierten

Orten kann die Plattform feinere

Unterteilungen anbieten, da auch diese

dort mit hoher Wahrscheinlichkeit

einen Wert zurückliefern.

Um jegliches Datenschutzproblem

auszuschliessen, wäre es sinnvoll, die

Unterteilungen auf der Grundlage agg-

regierter historischer Daten vorzuneh-

men. Da sich die Modelle wahrschein-

Bild 2 Auswahl vordefinierter Gebiete Bild 3 Teilungsstrategie: beispielhaftes lich selten ändern werden, können

(Beispiel entsprechend der sogenannten Ergebnis nach Anwendung der «Auftei- dieselben Unterteilungen lange Zeit

«Zusammenlegungsstrategie»). lungsstrategie». verwendet werden.

Jede Teilungsstrategie verfolgt ein

doppeltes Ziel: Einerseits muss sie den

1,8 Datenschutz gewährleisten: Sie muss

verhindern, dass Hacker den Aufent-

1,6 haltsort einzelner Personen (oder klei-

ner Personengruppen) ermitteln

1,4

können. Somit muss sie Erweiterungs-

angriffe abwehren können. Anderer-

1,2

seits muss die Nutzbarkeit der Platt-

form erhalten bleiben: Die Plattform

Verlust

1,0 Bild 4 Vergleich der

jeweiligen Nutzbarkeits- muss ihren Kunden weiterhin gestat-

0,8 verluste beider Teilungs- ten, präzise Informationen über ihre

strategien in Abhängigkeit Beobachtungsgebiete zu erhalten.

0,6 vom für die Teilung heran-

Strategie gezogenen Schwellenwert Definition der Gebiete

Fusion

0,4

(Berechnungszeit für die Zur Erstellung der Unterteilungen wer-

Aufteilung

Zusammenlegungsstrate- den zwei Strategien angeboten. Mit

0,2

0 20 40 60 80 100 gie: 45,6 s; Berechnungs- diesen beiden Methoden, Zusammen-

Schwellenwert für Aufteilung zeit für die Aufteilungs- legung und Aufteilung, lässt sich die

strategie: 4,1 s). Nutzbarkeit gegen das Risiko einer

Neuauthentifizierung abwägen. Aus-

gangspunkt beider Strategien ist ein

Daraufhin wurde ein Szenario unter- konnte. Folglich bietet dieser Mecha- Schwellenwert für die Mindestanzahl

sucht, bei dem der Angreifer jemanden nismus keinen zusätzlichen Schutz der Personen, die ein einziges Gebiet im

ins Visier nimmt, dessen Wohnadresse Privatsphäre der Abonnenten. Durchschnitt enthalten muss.

er kennt. Dazu wurde ein Erweite- Die Zusammenlegungsstrategie

rungsangriff auf die Wohn adresse Möglichkeiten, Angriffe zu geht von einer feinen Unterteilung aus.

eines Mitarbeiters des Labors durchge- vermeiden Solange es innerhalb dieser Untertei-

führt: So konnte an einem Morgen im Eine vielversprechende Lösung, um bei lung Gebiete gibt, in denen sich weni-

März 2018 eine seiner Bewegungen gleicher Nutzbarkeit und Relevanz der ger Personen als durch den Schwellen-

innerhalb von Lausanne ermittelt wer- Ergebnisse einen besseren Schutz der wert definiert aufhalten, wird eines

den. Kundendaten zu erreichen, wäre eine dieser Gebiete zufällig ausgewählt und

Konkret wurden die möglichen Kom- Einschränkung der Abfragemöglich- mit einem benachbarten Gebiet zusam-

binationen von Abonnenten und Markt- keiten auf der Plattform. Zum B

eispiel, mengelegt (auch zufällig bestimmt).

anteilen untersucht, die den angegebe- indem Abfragen nur in vordefinierten, Die Anzahl der für das neue Gebiet

nen Ergebnissen entsprechen könnten quadratischen Regionen zugelassen angezeigten Personen entspricht der

(auch nach dem Expansionsangriff). sind (Bild 2). Summe der Personen in den beiden

Dann wurde ein kombinatorischer Aus- Dieser Ansatz lässt sich wie folgt zusammengelegten Gebieten. Der Pro-

druck abgeleitet, der die Eintrittswahr- begründen: Halten sich in einer Region zess ist abgeschlossen, wenn in jedem

scheinlichkeit der verschiedenen Aus- nur wenige Personen auf (z. B. in den Gebiet die Zahl der Menschen über der

gabewerte auf der Basis einer realen Bergen), werden die Nutzer der Platt- Schwelle liegt. Bild 2 zeigt das Ergeb-

Anzahl von Swisscom-Abonnenten form weniger an Abfragen interessiert nis dieser Strategie.

bestimmt. Dabei zeigte sich, dass bei sein, die nur kleine Gebiete betreffen, Es wurde beschlossen, die zu ver-

Werten unter k (20) ein Angreifer die da sich dort mit hoher Wahrscheinlich- schmelzende Region und ihren Nach-

tatsächliche Zahl der Abonnenten mit keit nur wenige Personen befinden. Die barn nach dem Zufallsprinzip auszu-

hoher Wahrscheinlichkeit vorhersagen Plattform kann in diesen Regionen also wählen, aber es könnten auch andere

44 bulletin.ch 9 / 2020

07_2009_Cherubin.indd 44 24.08.20 16:06I C T | PA N O R A M A

ter kann es jedoch vorkommen, dass

Teilungsstrategie 0 k/2 k

die im vorherigen Schritt erstellten

Zusammenlegung 0,793 0,789 1,121 Gebiete nicht genügend Personen ent-

Aufteilung 1,50 1,496 1,558 halten, um sicher genutzt werden zu

können. Dies liegt daran, dass dort

Tabelle Nutzbarkeitsverlust für die zwei Strategien, wenn der Schwellenwert k in einer manchmal, beispielsweise nachts oder

Region nicht erreicht wird. Im Idealfall wäre der Verlust = 0. zur Urlaubszeit, weniger Personen

unterwegs sind. Die Plattform liefert

daher nur dann einen Wert zurück,

Strategien in Betracht gezogen werden, Der Nutzbarkeitsverlust der Platt- wenn im vordefinierten Gebiet mehr

wie z. B. die Auswahl der Regionen, in form wurde anhand der Verteilungsdi- als k Benutzer (also mehr als 20) gezählt

denen sich die wenigsten Personen auf- stanz zwischen der in einer Reihe von werden. Es ist jedoch wichtig, festzule-

halten; ihre Umsetzung bedeutet Zonen angegebenen Anzahl von Perso- gen, was die Plattform anzeigen muss,

jedoch zusätzlichen Aufwand und kost- nen vor und nach der Teilung gemessen wenn die Anzahl der Personen in einem

spieligere Berechnungen und dürfte zu (siehe untenstehendes Beispiel einer Gebiet kleiner als k ist.

einem sehr ähnlichen Ergebnis führen. Teilungskombination). Konkret wurde Einerseits sollten die Ergebnisse der

Die Aufteilungsstrategie beginnt als Einstiegspunkt für den Zusammen- Plattform aus Datenschutzsicht unab-

im Gegensatz dazu mit einem Recht- legungsvorgang ein feines Raster her- hängig von der tatsächlichen Anzahl

eck, das die gesamte Karte als ein einzi- angezogen (Gebiete mit einigen Häu- der Personen im Gebiet sein. Anderer-

ges Gebiet abdeckt. Dann werden serblocks) und der Wert der einzelnen seits darf dies die Benutzerfreundlich-

schrittweise jeweils alle Gebiete in vier Zellen wurde mit dem des Gebiets ver- keit der Plattform nicht reduzieren.

Teilgebiete unterteilt, und es wird die glichen, das sie nach dem Untertei- Hier einige Möglichkeiten, die sich

Anzahl der Personen in den jeweiligen lungsvorgang enthielt. Bild 4 zeigt, unter diesen Umständen anbieten: Die

neuen Gebieten ermittelt. Halten sich dass die Zusammenlegungsstrategie Plattform kann einen von k abhängigen

darin ausreichend viele Personen auf auf Kosten eines höheren Berech- Wert anzeigen (beispielsweise den

(d. h. mehr Personen als durch den nungsaufwands für das Raster zu einer Schwellenwert oder die Hälfte dieses

Schwellenwert vorgegeben), wird die besseren Nutzbarkeit führt. Werts) oder sie kann «0» (also «nie-

Aufteilung übernommen. Andernfalls mand») oder einen auf Grundlage der

wird die vorherige Aufteilung wieder Von der Plattform angezeigte Anzahl Personen in benachbarten

hergestellt und die verbleibenden Ergebnisse Gebieten interpolierten Wert anzeigen.

Gebiete werden weiter geteilt. Die Auf- Nachdem die Gebiete festgelegt sind, Die Tabelle vergleicht für die genann-

teilung in vier Teilgebiete (statt in zwei) kann sie der Kunde einzeln abfragen ten Fälle den Nutzbarkeitsverlust, aus-

wurde aus praktischen Gründen und erhält von der Plattform die Anzahl gedrückt als mittlere Differenz zwi-

gewählt: Sie erleichtert die Umsetzung der entsprechenden Personen. In eini- schen den Summen der für die einzelnen

und führt zu Gebieten, deren Formen gen Fällen und für bestimmte Zeitfens- Gebiete angezeigten Zahlen vor und

einfacher zu handhaben sind. Bild 3

zeigt das Ergebnis dieser Strategie.

Nach Anwendung einer der genann- Klarstellungen

ten Strategien kann Swisscom die

Gebiete den Kundenbedürfnissen ent- Anmerkung von Swisscom

sprechend manuell anpassen. So können Die Arbeit des Teams von Carmela Troncoso hat eine Möglichkeit aufgezeigt,

beispielsweise personalisierte Gebiete die von unserer Plattform genutzten Datenschutzvorkehrungen zu umgehen.

geschaffen werden, indem erzeugte Genau das ist das Ziel dieser Art von Übungen, die regelmässig wiederholt werden

Gebiete zusammengelegt oder aufge- müssen. Die Bedingungen, unter denen diese Ergebnisse erzielt wurden, müssen

teilt werden. Zu beachten ist jedoch, dass verdeutlicht werden, da sie nicht der «normalen» Nutzung der Plattform entspre-

einmal abgeschlossene Unterteilungen chen. Tatsächlich wurde dem EPFL-Team eine dedizierte Version zur Verfügung

langfristig bestehen bleiben können gestellt, die genau die gleichen Daten wie die Produktionsplattform verwendete,

(beispielsweise während eines Jahres). aber die Definition einer unbegrenzten Anzahl von Zonen und den direkten Zugriff

auf die Front-End-API erlaubte. Nach Ansicht des EPFL-Teams war es nicht so sehr

Welche Strategie wählen ? die Anzahl der Zonen (theoretisch reichen zwei Zonen aus, um die Erweiterung

Die Wahl der Teilungsstrategie erfolgt erfolgreich anzugreifen), sondern die Möglichkeit, direkt auf die API zuzugreifen,

auf Grundlage der Nutzbarkeit, der die die Angriffszyklen erheblich verkürzte und zu dem erzielten Ergebnis führte.

Berechnungskosten und schliesslich In der Produktion und im Anschluss an die Studie implementierte das Team sofort

dem zu erreichenden Datenschutz. provisorische Lösungen zur Vermeidung des Angriffs, während es an einem

Datenschutzüberlegungen werden wei- automatischen Prozess arbeitete, der dieses Problem endgültig lösen würde. Wir

ter unten erörtert. Im Hinblick auf Nut- wissen, dass wir beim Datenschutz keinen Raum für Fehler haben und verbessern

zungs- und Rechenkosten wurde eine das Produkt Tag für Tag weiter.

Reihe vorläufiger Experimente auf der

Yann Steimer

Grundlage eines öffentlichen Daten- Product Manager Mobility Insights Platform

satzes mit 313 289 Positionsbestimmun- insights.info@swisscom.com

gen in San Francisco durchgeführt.

bulletin.ch 9 / 2020 45

07_2009_Cherubin.indd 45 24.08.20 16:06PA N O R A M A | I C T

spielsweise an, dass ein Kunde auf der abgeleitet werden können. Die Untersu-

Karte in Bild 5, die Gebiete A (40 Per- chung, inwieweit derartige Angriffe

sonen), B (15 Personen) und C (45 Perso- möglich sind, stellt einen weiteren For-

nen) auswählt. Auch wenn die Gesamt- schungsgegenstand dar. Zu beachten ist

zahl der Personen im Gesamtgebiet (A, jedoch, dass die in diesem Artikel emp-

B, C) grösser ist als k, muss die Platt- fohlene Abgrenzungsstrategie bereits

form zunächst die Anzahl Personen in verhindert, gezielt einzelne Gebäude

B entsprechend einer der oben genann- oder Beobachtungsgebiete zu betrach-

ten Strategien ersetzen und dann die ten, selbst wenn der Angreifer Bewe-

Gesamtzahl für die drei Gebiete gungen isolieren könnte.

berechnen. Ist als Strategie beispiels-

weise gewählt, die Hälfte des Schwel- Referenz

lenwerts zu liefern, zeigt die Plattform [1] Article 29 of Directive 95/46/EC Data Protection

Folgendes an: 40 + k/2 + 45 = 95 (anstatt Working Party, «Opinion 05/2014 on Anonymisation

Techniques», adopted on 10 April 2014.

Bild 5 Kombination von Gebieten. 40 + 15 + 45 = 100). Dies ist ein kritisches ec.europa.eu/justice/article-29/documentation/

Element, um Angriffe ähnlich dem opinion-recommendation/files/2014/wp216_en.pdf

Erweiterungsangriff abzuwehren. Autoren

nach der Unterteilung (siehe das fol- Giovanni Cherubin ist Postdoktorand am Security and

Privacy Engineering Lab der ETH Lausanne.

gende Beispiel für den Fall der Kombi- Analyse des Datenschutzes JJEPFL, 1015 Lausanne

nation von Gebieten). Selbst in diesem Die Verwendung eines auf einem Ras- JJgiovanni.cherubin@epfl.ch

Fall führt die Zusammenlegung zu ter basierenden Systems verhindert Bogdan Kulynych ist Doktorand am Security and Privacy

einer besseren Nutzbarkeit als die Auf- grundsätzlich Erweiterungsangriffe. Engineering Lab.

teilung. Zudem scheint es hinsichtlich Tatsächlich können keine Gebiete frei JJbogdan.kulynych@epfl.ch

der Nutzbarkeit die beste Wahl zu sein, gewählt werden. Somit kann die Aus- Marion LeTilly ist Studentin und verfasst ihre Masterarbeit

den Wert k/2 zurückzuliefern. wahl auch nicht beispielsweise um ein am Security and Privacy Engineering Lab.

Greifen wir einen Fall mit einer Kom- Haus erweitert werden. Es sind jedoch JJmarion.letilly@epfl.ch

bination mehrerer Gebiete heraus: Angriffe denkbar, bei denen verschie- Carmela Troncoso ist Assistenzprofessorin (Tenure-Track)

Fragt ein Kunde mehr als ein Gebiet ab, dene Kombinationen vordefinierter am Security and Privacy Engineering Lab.

muss das Ergebnis der Plattform für die Gebiete über die Plattform abgefragt JJcarmela.troncoso@epfl.ch

einzelnen Gebiete von der Kombina- werden und aus den Ergebnissen Infor- La version française de cet article est parue dans le

tion unabhängig sein. Nehmen wir bei- mationen über individuelle Fahrten Bulletin 8/2020.

Ein kleiner Schritt für den Versorger,

ein großer Schritt in Richtung Smart Grid

Digitalisierung

Beschreiten Sie neue Wege mit der

Smart Meter Fernauslesung

Smart Metering Funklösung OMNIA

• Geringe Installations- und Betriebskosten

bei höchster Verfügbarkeit > 99,5 % Smart Grid

• Redundantes System – minimale Anzahl an Power Intelligence

Datenkonzentratoren

• Erfassung der Netzqualität

Netzanalyse

• Geeignet für Stadt, Berg und Tal

kamstrup.com/omnia

Kamstrup A/S Schweiz · Industriestrasse 47 Intelligente Alarme Multi-Utility

8152 Glattbrugg · T: 043 455 70 50 · info@kamstrup.ch

46 bulletin.ch 9 / 2020

07_2009_Cherubin.indd 46 24.08.20 16:06Sie können auch lesen