FERNKOOPERATION MIT RISIKO? - Videokonferenzsystem Zoom im Sicherheitscheck

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

AUS FORSCHUNG UND TECHNIK

Videokonferenzsystem Zoom im Sicherheitscheck

FERNKOOPERATION

MIT RISIKO?

Mit den Reisebeschränkungen in der Corona-Krise ist der Bedarf an einfach zu

handhabenden Videokonferenzsystemen sprunghaft gestiegen. Krisengewinner

war dabei ohne Zweifel der amerikanische Hersteller Zoom Video Communications.

Mit seinem „Zoom Meeting“-Dienst preschte das junge Unternehmen an bisherigen

Bild: ©dennizn/stock.adobe.com

Branchenlieblingen vorbei. Derzeit gilt Zoom als populärstes Konferenzsystem auf

dem Markt. Mitten im Aufstieg ist Zoom jedoch auch heftig in Kritik geraten:

Schlechte Umsetzung des Datenschutzes, hohe Angreifbarkeit durch klaffende

Schwachstellen und unzureichende Verschlüsselung lauteten die Vorwürfe.

Der Hersteller zeigte sich bei der Behebung der Schwachstellen kooperativ.

Doch ist jetzt alles sicher und vertrauenswürdig?

60 IT-SICHERHEIT_4/2020AUS FORSCHUNG UND TECHNIK

M it dem Erfolg stieg auch die

Aufmerksamkeit bei einschlä-

gigen Security-Unternehmen.

Und das, was diese im April über den Shooting-

Star unter den Videoconferencing-Tools heraus-

ZOOM UND SEIN ERFOLG

Zoom startete seinen Betrieb im Frühjahr 2011,

zwei Jahre später kam das erste Produkt auf den

Markt. Im Jahr 2019 verzeichnete Zoom bereits

Die Qualität der Konferenz hängt hauptsächlich

von Quality-of-Service-Parametern ab, die bei

leistungsstarken Endgeräten und Netzwerken

sehr hoch sind. Dabei werden die Übertragungs-

kapazität, die Laufzeitverzögerung, die Laufzeit-

fanden, war wenig vertrauenserweckend: So einen Umsatz von 622,7 Millionen US-Dollar. [1] schwankung und der Paketverlust betrachtet.

konnten Angreifer recht einfach öffentliche Der Erfolg von Zoom lässt sich auf drei wesentli- Zoom empfiehlt eine verfügbare Bandbreite von

Zoom-Meetings mithören, zweckentfremden che Faktoren zurückführen: 600 KBit/s für qualitativ hochwertige Videos

und sogar zum Absturz bringen – das sogenann- und 1,2 MBit/s für HD-Videos. Eine einfache

te „Zoom Bombing“. Über eine Schwachstelle die einfache Nutzung und Zugänglichkeit, Sprachverbindung (Voice-over-IP-Verbindung)

im UNC-Handling (Uniform Naming Convention) die Qualität der Konferenzen und kann bereits mit 60–80 KBit/s realisiert wer-

konnten die Kriminellen via Chat die Windows- die vergleichsweise niedrigen Kosten. den. Im Zoom Client können die Parameter

Anmeldedaten der Nutzer ergattern. Generell unter „Einstellung und Statistiken“ eingesehen

wurden Schwächen bei der werden. Die Laufzeitverzö-

Verschlüsselung moniert. gerung wird als Latenz, die

Laufzeitschwankung als Jitter

Zoom hat sehr schnell auf angegeben. Diese Werte soll-

die Vorwürfe regiert und zur ten so klein wie möglich sein,

Verbesserung der Sicherheit um eine gute Gesprächs- und

90 Tage (das war der Zeit- Bildqualität zu gewährleisten.

raum vom 23.04.2020 bis zum

21.07.2020) für die Kontestati- Der Zoom Account kann in

on zur Behebung von Sicher- einer Basisversion kostenlos

heitsproblemen festgesetzt. genutzt werden. Einschrän-

Im Rahmen dieses 90-Tage- kungen, wie die Dauer von

Plans wurde regelmäßig ein Meetings, die für einen kos-

Fortschrittsbericht veröffent- tenlosen Account bei 40 Mi-

licht, welcher die Entwicklun- nuten liegt, sind anlässlich der

gen in Sachen Security doku- Corona-Pandemie deaktiviert

mentierte. Zusätzlich stellt worden. Kostenpflichtige

Zoom jetzt regelmäßig White Accounts beginnen bei Zoom

Paper zur Sicherheit und Ver- mit 13,99 Euro pro Monat pro

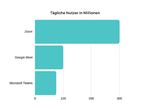

schlüsselung bereit. Zoom Bild 1: Zoom verzeichnet ca. 300 Millionen Nutzer täglich. Google Meet ca.

Moderator oder 18,99 Euro

geht im Verbesserungsprozess 100 Millionen und Microsoft Teams ca. 75 Millionen tägliche Nutzer. [2] pro Monat pro Moderator. [3]

der Sicherheit seiner Software Microsoft Teams ist im Busi-

sehr transparent vor, und die nessbereich in Office-365-Pa-

dazu publizierten Informatio- keten enthalten, diese liegen

nen sind auch für Nicht-Informatiker verständ- Im Vergleich zu anderen Videoplattformen ist preislich zwischen 4,20 und 16,90 Euro pro

lich. Inzwischen hat das Unternehmen Zoom in ZZoom fü für jjeden

d zugänglich.

ä li h Zu Z B

Beginn

i des

d JahJ h- Monatt pro N

M t [4] G

Nutzer. Googlel Meet

M t bibietet

t t neben

b

Version 5.0 veröffentlicht – die bis zum Beginn res 2020 war es nicht erforderlich, einen Zoom dem kostenlosen Paket mit Einschränkungen

des 90-Tages-Plans bekannten Sicherheitsmän- Account zu besitzen, um an Meetings teilzu- ebenfalls Enterprise-Lösungen an. Die Kosten

gel sind ab dieser Version behoben. nehmen. Aus Sicherheitsgründen ist dies heute liegen bei 10 bis 20 Dollar pro Monat pro aktiven

nicht mehr der Fall und jeder Nutzer von Zoom Nutzer. [5] Im Gegensatz zu Zoom benötigen bei

ZOOM IM VERGLEICH muss einen Account anlegen. Dennoch ist Zoom Microsoft Teams und Google Meet alle Teilneh-

ZU ANDEREN VIDEO- für jeden zugänglich, da ein Account nicht spe- mer ein Konto. Auch für die private Nutzung ist

ziell an ein Unternehmen oder eine Instituti- ein Konto erforderlich.

KONFERENZ-LÖSUNGEN on, wie Schulen oder Universitäten, gebunden

Das Erstaunliche an Zoom ist, dass es auch die ist. Gerade gegenüber Microsoft Teams ist die Zusätzlich bietet Zoom eine Handvoll Plug-ins

ganz großkalibrigen Platzhirschen am Markt, Verwendung von Zoom auch für nicht IT-affine an, um die Nutzung so einfach wie möglich zu

wie Microsoft Teams und Google Meet, inner- Nutzer einfacher. Nur ein Klick ist ausreichend, gestalten. Die Plug-ins sind für die Webbrowser

halb kurzer Zeit auf die Plätze verwies. Bild 1 um an einem Meeting teilzunehmen. Dazu ist Chrome und Firefox sowie für das E-Mail-Pro-

zeigt die täglichen Nutzer von Zoom, Google dank der Browser-Funktion keine weitere Soft- gramm Outlook verfügbar und ermöglichen

Meet, Microsoft Teams. ware nötig. die Planung eines Meetings in gleicher Form.

IT-SICHERHEIT_4/2020 61AUS FORSCHUNG UND TECHNIK

Ebenfalls ist die Planung mittels des Google- dann über eine durch den Angreifer kontrollierte während eines Meetings, stellt in Deutschland

Kalenders möglich. IT-Infrastruktur dazu, dass das Windows-Be- nicht nur einen Datenschutzverstoß, sondern

triebssystem den Nutzernamen und Passwort auch einen Verstoß gegen das Arbeitsrecht dar:

SICHERHEITSASPEKTE als NTLM-Hash verschickte. Die Administratoren und Hosts von Meetings

DER SOFTWARE konnten die Aktivitäten der Teilnehmer (Mitar-

Im April dieses Jahres wurden Schwachstellen beiter) verfolgen und überwachen – beispiels-

In den vergangenen Monaten sind mehrere des Zoom-Client für eine halbe Million Dollar weise, ob das Meeting über Zoom als primäres

Schwachstellen rund um die Zoom-Software zum Verkauf angeboten. Dabei handelte es sich Fenster geöffnet ist, oder ob der Teilnehmer

bekannt geworden. Bei einer maßgeblichen um sogenannte Zero-Day-Exploits für Windows zusätzlich anderen Tätigkeiten an seinem IT-

Schwachstelle handelt es sich um die Verschlüs- und MacOS. Diese Schwachstellen ermöglichten System nachgeht. Die Rolle des Administrators

selung von Daten und Gesprächen. Ein wesent- es Angreifern, Zoom-Meetings auszuspionie- beschreibt den Verantwortlichen für die gesam-

licher Sicherheitsaspekt ist die Ende-zu-Ende- ren. Bei Windows wird dies durch eine Remote te Zoom-Instanz innerhalb eines Unternehmens

Verschlüsselung, die nicht gewährleistet war. Code Execution ermöglicht, also das Ausführen oder Organisation. Er ist in der Lage, globale

Zoom stellte nur eine Verbindungsverschlüs- von Schadcode auf fremden Endgeräten. [7] Der Einstellungen für Meetings vorzunehmen. Der

selung (Link Encyption) bereit, dabei waren die hohe Preis verdeutlicht, wie schwer es ist, eine Host ist für die einzelnen Meetings verantwort-

Daten unverschlüsselt auf den Zoom-Servern fatale Schwachstelle zu entdecken. Ob Zoom sie lich. Er kann bestimmte Sicherheitseinstellungen

vorhanden. Außerdem behauptete Zoom, dass gekauft hat, ist nicht bekannt. vornehmen, kann Teilnehmer zulassen oder ent-

die Verschlüsselung mit AES-256 umgesetzt fernen etc. Ein Teilnehmer kann keine generellen

wurde. Tatsächlich wurde AES-128 im Electro- MÄNGEL BEIM sicherheitsrelevanten Einstellungen im Meeting

nic-Codebook-(ECB-)Modus verwendet und DATENSCHUTZ vornehmen, dafür aber einige persönliche Ein-

Schlüssel wurden von nicht näher bestimm- stellungen vornehmen.

ten „chinesischen Servern“ generiert. Natürlich Wegen der gravierenden Mängel beim Daten-

lässt sich nicht mit Bestimmtheit sagen, ob die schutz wurde die Verwendung von Zoom in Die Datenschutzerklärung von Zoom wurde zum

chinesische Regierung Zugriff auf die Schlüssel zahlreichen Unternehmen und Organisationen 29. März 2020 aktualisiert. [9] Außerdem wurde

hat – die Wahrscheinlichkeit ist jedoch hoch. beschränkt – zum Teil, etwa in politischen Insti- das „Attention Tracking“ entfernt. Dadurch ist es

Daraus ergibt sich ein unkalkulierbares Risiko tutionen, sogar verboten. Beispielsweise haben nicht mehr möglich, die Aktivitäten der Teilneh-

für die Nutzer. Die Übermittlung von sensib- Google und SpaceX, aber auch deutsche Konzerne mer während eines Meetings nachzuverfolgen.

len Daten über ausländische Server stellt sogar und mittelständische Unternehmen, die Nutzung Zoom speichert nur noch Basisinformationen,

einen veritablen Sicherheitsverstoß dar, wenn von Zoom eng limitiert. Regierungen und Behör- wie E-Mail-Adresse, Passwort, sowie Vor- und

die Regeln auf Nutzerseite generell kein Routing den in Ländern wie England, USA und Taiwan un- Nachname. Alle weiteren Angaben sind optional

über bestimmte Länder zulassen. Der bekannte tersagen die Verwendung von Zoom. In Deutsch- vom Nutzer anzugeben.

IT-Sicherheitsexperte Bruce Schneier sagte dazu: land riet das Auswärtige Amt ebenfalls davon ab.

„I’m okay with AES-128, but using ECB (electro- Zoom versichert, dass sie niemals Informatio-

nic codebook) mode indicates, that there is no Die größten Probleme hinsichtlich des Daten- nen über Nutzer verkaufen wollten und werden.

one at the company, who knows anything about schutzes war die Übermittlung von Daten an Ebenfalls sichert Zoom zu, dass Meetings nicht

cryptography.” [6] (frei übersetzt: „Mit AES-128 Drittanbieter, die nicht angegeben worden überwacht werden. Damit ist die Datenschutz-

könnte ich noch leben, aber die Verwendung des waren. Auch das sogenannte Zoom-Bombing, erklärung konform mit der Europäischen Daten-

ECB-Mode zeigt, dass in diesem Unternehmen welches das unerwünschte Eindringen und schutz-Grundverordnung – in Deutschland also

offenbar niemand auch nur einen Schimmer Stören von Unbefugten in einer Videokonfe- der DS-GVO.

von Verschlüsselung hat“) Zwischenzeitlich hat renz beschreibt, stellte einen Verstoß gegen den

Zoom zunächst für zahlende Kunden eine Ende- Datenschutz, die Privatheit und die Vertrauens- ZOOM-PLATTFORMEN

zu-Ende-Verschlüsselung zur Verfügung gestellt. würdigkeit dar. Unter anderem konnten sich Un- UND IHRE RISIKEN

befugte in Konferenzen einwählen und dort un-

Eine weitere Schwachstelle, die medial viel berechtigt mithören sowie Straftaten begehen. Ist der Einsatz von Zoom damit nun bedenkenlos

Aufmerksamkeit bekam, war der Diebstahl von Beispielsweise durch pornografische, gewalt- möglich? Nicht ganz – einige Risiken bestehen

Zugangsdaten mittels UNC-Hyperlinks. Diese verherrlichende oder rechtsextreme Inhalte. [8] nach wie vor. An manchen Stellen ist es für den

beschreiben Adressen zu Webseiten (Server) im Ebenfalls wurden Namen von Teilnehmern der sicheren Einsatz sehr ratsam, die Einstellungen

Internet (Netz). Beispielsweise führt der Link Anonymen Alkoholiker erkannt und veröffent- entsprechend zu justieren. Doch zunächst ein

\\evil.server.com\images\cat.jpg auf eine vom licht. Zusätzlich machte Zoom negative Schlag- Blick auf die Zoom-Plattformen.

Angreifer kontrollierte Infrastruktur und öffnet zeilen, da Daten von der iOS-App an Facebook

dort eine Bild-Datei. Dabei konnten Angreifer übermittelt worden sind. 1. Client

UNC-Hyperlinks in den Chat des Zoom-Meetings Der Zoom-Client bietet eine komfortable Lö-

schreiben, welche von Zoom als Hyperlinks an- Funktionen wie „Attention Tracking“, also das sung, um Zoom auf dem Notebook oder PC zu

gezeigt wurden. Ein Klick auf diese Links führte Beobachten von Aktivitäten der Teilnehmer nutzen. Die Teilnehmer können unter anderem

62 IT-SICHERHEIT_4/2020AUS FORSCHUNG UND TECHNIK

Bild 2: Technologien und Zusammenhänge der Zoom-Videokonferenz-Lösung.

einen virtuellen Hintergrund verwenden und 3. Browser Sicherheitsrichtlinien des National Cyber Security

individuelle Einstellungen vornehmen. Auch das Der Browser bietet dem Nutzer die Möglich- Centre (NCSC) angelehnt und können in einem

Teilen von Ansichten während eines Meetings ist keit, ohne die Installation weiterer Software an externen Dokument eingesehen werden. Das

komfortabel, da alle Teilnehmer eine Präsentati- Zoom-Meetings teilzunehmen. Dabei sind die Ziel der NCSC-Cloud-Sicherheitsrichtlinien ist

on zeigen und auch angezeigt bekommen kön- Konfigurationsmöglichkeiten des Nutzers ge- unter anderen der Schutz der Daten von Nutzern

nen. Mitschnitte von Meetings können außer- genüber den Client- und App-Versionen etwas sowie der Zugriff auf das Zoom-System. Eben-

dem direkt lokal gespeichert werden. Ein Risiko eingeschränkt. Sofern die Nutzer nicht auf Links falls wird der Umgang mit Schwachstellen und

bbeii dder VVerwendung

d ddes ZZoom-Clients

Cli t bbesteht

t ht klicken

kli k oder

d sich

i h in

i nicht

i ht vertrauenswürdigen

t ü di IT

IT- sicherheitsrelevanten

i h h it l t Vorfällen

V fäll klar d fi i t [11]

kl definiert.

darin, dass er direkt auf dem IT-System installiert Infrastrukturen bewegen, bietet die Anwendung

wird und so Angreifer potenziell Zugriff auf das im Browser eine hohe Sicherheit, da diese kei- Seit der Version 5.0 werden Daten auch tatsäch-

IT-System der Nutzer erlangen konnten. nen direkten Zugriff auf das System des Nutzers lich mittels AES 256-Bit verschlüsselt und zwar

ermöglicht. Auch die Kommunikation über den im Galois/Counter Mode (GCM) . Der GCM ist der

2. App Browser ist Ende-zu-Ende-Verschlüsselt. neuste und fortschrittlichste Betriebsmodus

Die App bietet dem Nutzer die Möglichkeit, von und bietet einen authentifizierten Verschlüsse-

überall an Meetings teilzunehmen. Die App ist SICHERHEITSUPDATES lungsmodus mit assoziierten Daten. [12] Das Ver-

für Android- und iOS-Betriebssysteme verfügbar. fahren ist seit 2007 im NIST-Standard 800-38D

Die App für iOS geriet stark in die Kritik, da Infor- Am 27. April 2020 veröffentlichte Zoom die spezifiziert. Seit dem 30. Mai 2020 verwenden

mationen an Facebook weitergegeben worden Version 5.0. In dieser Version sind alle soweit alle Nutzer des Zoom-Clients die Version 5.0

sind, ohne dass der Nutzer darüber in Kenntnis bekannten Schwachstellen behoben worden, oder höher. Clients mit niedrigeren Versionen

gesetzt worden ist. Da die App auch über Ende- und es wurden enorme Verbesserungen an der sind nicht mehr der Lage, an Meetings teilzu-

zu-Ende-Verschlüsselungen kommuniziert, sind Verschlüsselung vorgenommen. [10] Die Sicher- nehmen. Dadurch ist die Verschlüsselung für

Informationen von Dritten geschützt. heitsrichtlinien von Zoom sind an die Cloud- alle Clients garantiert. Ursprünglich war geplant,

IT-SICHERHEIT_4/2020 63AUS FORSCHUNG UND TECHNIK

eine Ende-zu-Ende-Verschlüsselung (E2EE) nur verwendet werden. Das Passwort sollte durch kann mittels einer App von Google, Microsoft

zahlenden Nutzern zur Verfügung zu stellen. eine aktive Eingabe der Teilnehmer abgefragt oder FreeOTP durchgeführt werden.

Nach massiven Anwenderprotesten arbeitet werden und nicht bereits im Einladungslink

das Unternehmen an einer Lösung, sie zeitnah enthalten sein. Durch die manuelle Eingabe des Verwendung im Browser

auch Nutzern der freien Version anzubieten. Passworts wird weiterhin festgestellt, dass der Für die Nutzung von Zoom im Browser wird ein

Allerdings will Zoom dafür eine Verifikation des Teilnehmer berechtigt ist, an dem Meeting teil- Werkzeug zum Blockieren von Trackern, kosten-

Accounts per Handy. [13] Außerdem können Hosts zunehmen. Da Meetings nur authentifizierten los erhältlich von Antivirus-Herstellern, sowie

nun beim Planen eines Meetings auswählen, Nutzern zugänglich gemacht werden sollten, ein Add-on für den Schutz von persönlichen

über welches Rechenzentrum der Zoom-Dienst kann so ein Missbrauch des Einladungslinks mit Daten (beispielsweise Privacy Badger) empfoh-

umgesetzt und der Datenverkehr laufen soll, Passwort vorgebeugt werden. Diese Einstellun- len. Weiterhin sollten Teilnehmer nicht auf Links

zum Beispiel ein US- oder EU-Rechenzentrum. gen können auch global vom Administrator der klicken, die nicht vertrauenswürdig sind.

Diese Information kann im Client-Fenster ein- Zoom-Instanz vorgegeben werden. [14]

gesehen werden. BEWERTUNG VON VIDEO-

In-Meeting-Einstellungen KONFERENZ-SYSTEMEN

EMPFEHLUNGEN FÜR Während eines Meetings können vom Host

DEN SICHEREN UMGANG weitere Einstellungen vorgenommen werden, Wichtig für die Bewertung der Sicherheit und

diese werden In-Meeting-Einstellung genannt. Vertrauenswürdigkeit von Videokonferenz-

MIT ZOOM Seit der Version 4.6.10 verfügt Zoom über ein Systemen sind unter anderen die angebotenen

Um Zoom weiterhin verwenden zu können und Security-Icon in der Toolbar des Hosts. Dem Host Sicherheitsfunktionen der Videoplattformen.

die maximale IT-Sicherheit zu gewährleisten, ist es möglich, ein Meeting zu schließen, sodass Gerade die Verschlüsselung, die für den Daten-

sind einige Konfigurationen notwendig. Dabei keine neuen Teilnehmer dem Meeting beitreten verkehr verwendet wird, ist ein entscheidendes

handelt es sich größtenteils um Einstellungen, können. Dadurch kann der unbefugte Beitritt Kriterium. Zur Verschlüsselung sollte eine Ende-

die bereits vor dem Erstellen eines Meetings in ein Meeting auch nachträglich unterbunden zu-Ende-Verschlüsselung verwendet werden.

durch die verantwortlichen Administratoren um- werden. Ebenfalls ist es möglich, die Video- und Dazu sollte mindestens ein Verschlüsselungsver-

gesetzt werden. Allerdings sind auch während Audioverbindung einzelner Teilnehmer zu un- fahren AES-128, besser noch AES-256, eingesetzt

eines Meetings diverse Einstellung zu beachten. terbinden. Der Host kann Teilnehmer aus dem werden. Außerdem sollte der Videoplattforman-

Diese werden im folgenden Abschnitt genau- Meeting entfernen und bei Verstößen einen bieter in Europa niedergelassen sein oder den

er erläutert. Darüber hinaus bietet Zoom eine Nutzer dem Zoom Trust & Safety Team melden. Datenverkehr über europäische Rechenzentren

Zwei-Faktor-Authentifizierung an, die einen zu- Zusätzlich kann der Host den Dateitransfer über leiten. Am besten ist eine Videokonferenzlösung,

sätzlichen Sicherheitsfaktor für den Schutz des den Chat sowie die Whiteboard-Funktion für ge- die in der eigenen IT-Infrastruktur betrieben

Zoom-Accounts darstellt. Für die Verwendung teilte Bildschirme sperren. Dies stellt einen enor- werden kann, um eine hohe Souveränität zu er-

des Browsers können zusätzliche kostenlose men Sicherheitsgewinn dar, da somit die Vertei- reichen. Der Vorteil von Open-Source-Lösungen

Add-ons installiert werden, die den Nutzer vor lung von möglicherweise schadhafter Software ist eine hohe Unabhängigkeit. Weiteres Kriteri-

unerwünschtem Verhalten schützen. Zusätz- unterbunden wird. Außerdem lässt sich das um für die Vertrauenswürdigkeit eines Video-

lich sollten allgemeine Sicherheitshinweise für Teilen eines Bildschirms sowie das Aufnehmen Systems ist die Einhaltung der DS-GVO.

den Umgang mit Videoplattformen beachtet von Meetings durch Teilnehmer vom Host deak-

werden. tivieren. Somit sichert sich der Verantwortliche Auch Google verzeichnet mit seinem Videokon-

des Meetings in Hinblick auf den Datenschutz ferenz-System seit Ausbruch der Corona-Pande-

Pre-Meeting-Einstellungen rechtlich ab. Das Ändern der ID von Teilnehmern mie einen deutlichen Zuwachs. Google nutzte

Pre-Meeting-Einstellungen sind Sicherheits- kann ebenfalls vom Host unterbunden werden. die öffentliche Diskussion um Zoom, um eine

einstellungen, die bereits beim Erstellen des Auch während eines bereits laufenden Meetings sichere Grundkonfiguration für sein Meet (ehe-

Meetings durch den Host oder den Adminis- kann der Warteraum aktiviert werden. Ist bei mals Hangout) aufbauen. Beispielsweise können

trator vorgenommen werden müssen. Eine von einem Meeting auch die Teilnahme per Telefon Hosts jetzt standardmäßig kontrollieren, welche

Zoom empfohlene Einstellung ist die Nutzung zugelassen, ist zuvor die entsprechende Telefon- Teilnehmer in einem Meeting erlaubt sind.

von Warteräumen. Startet ein Teilnehmer den nummer zu checken. [14]

Zugang zum Meeting, gelangt er erst einmal in Microsoft Teams ist als Teil von Office 365

einen Warteraum. Der Host des Meetings holt WEITERE SICHERHEITS- oder als Einzellösung erhältlich. Für die private

dann jedem Teilnehmer aus dem Warteraum HINWEISE Nutzung ist es kostenlos, allerdings muss ein

zum Meeting. Somit ist es für Unbefugte nicht Account bei Microsoft verknüpft werden. Im

mehr möglich, einem Meeting beizutreten, : X& X! ¬ April dieses Jahres machte Teams durch eine

außer der Host lässt ihn rein. Darüber hinaus Zoom stellt seit kurzem die Möglichkeit zur Schwachstelle auf sich aufmerksam, bei der

sollte ein Meeting immer mit einem Passwort Zwei-Faktor-Authentifizierung bereit. Dadurch es den Angreifern möglich war, den Account

versehen werden. Dabei kann entweder das von können Konten von Nutzern und Administra- ihres Opfers zu übernehmen. [15] Die Schwach-

Zoom generierte Passwort oder ein Individuelles toren geschützt werden. Die Authentifizierung stelle wurde bereits behoben. Im Office-365-

64 IT-SICHERHEIT_4/2020AUS FORSCHUNG UND TECHNIK

Enterprise-Paket bietet Teams eine Handvoll FAZIT & AUSBLICK Besonders erwähnenswert ist, dass während der

Sicherheitseinstellungen – unter anderem eine Corona-Pandemie vielseitige und erfolgreiche

teamübergreifende und organisationsweite Zoom ist ein einfach zu bedienendes Videokon- Veränderungen der Sicherheitsaspekte in Zoom

zweistufige Authentifizierung. Ebenfalls integ- ferenz-Tool. Die Zoom-Lösungen machen es umgesetzt wurden. Aber auch andere Anbie-

rierte Microsoft einen erweiterten Bedrohungs- dem Nutzer sehr leicht, sich zurechtzufinden ter von Videokonferenz-Systemen partizipieren

schutz (Advanced Threat Protection, ATP), um und bieten eine intuitive Bedienbarkeit. Aber stark von den in Zoom gefunden Schwachstellen

Anwendungen zu überprüfen und Zugriffe blo- gerade am Anfang wurde die IT-Sicherheit stark und der damit verbundenen medialen Aufmerk-

ckieren zu können. Die Datenschutzrichtlinien in vernachlässigt und kein „Security by Design“ samkeit.

Teams sind identisch mit denen aus Office 365. umgesetzt. Durch den enormen wirtschaftlichen

und gesellschaftlichen Druck wurde Zoom dazu Insgesamt lässt sich feststellen, dass sich bei

Der Vorteil von Open-Source-Videokonferenz- gezwungen, Schwachstellen ernst zu nehmen den Videokonferenz-Systemen sehr viel getan

Systemen liegt ganz klar in der souveränen und schnellstmöglich zu beheben. Damit Zoom hat und der Datenschutz und die IT-Sicherheit

Nutzung und Verfügbarkeit. Ein Beispiel ist das auch nach der Corona-Pandemie erfolgreich deutlich besser geworden sind. Mit der immer

Videokonferenz-Systemen Jitsi Meet. Jitsi Meet bleibt, sind nach IT-Sicherheitsmaßnahmen, wie größeren Beliebtheit der Videokonferenz-Syste-

bietet Videokonferenzen über einen Webb- dem 90-Tage-Plan, aber weitere IT-Sicherheits- me sollten die Hersteller allerdings „Privacy and

rowser oder über eine App für Android und iOS und Datenschutzverbesserungen zwingend Security by Design“ berücksichtigen und einen

an. Die Funktionen und die Übertragungsqua- notwendig. Mit Version 5.0 sind bereits viele kontinuierlichen IT-Sicherheitsprozess aufrecht-

lität können sich sehen lassen. Die maximale Schwachstellen innerhalb der Software behoben erhalten, der bei neuen Schwachstellen unmit-

Anzahl an Meeting-Teilnehmern ist allerdings worden, auch dem Datenschutz wird bei der telbar Updates zur Verfügung stellen kann.Q

deutlicher geringer als bei Zoom. An einem Jitsi Verwendung von Zoom nun Rechnung getragen.

Meeting können maximal 75 Personen teilneh- Es ist zu erwarten, dass Zoom sich nun weiterhin

men, für eine besser Qualität werden maximal allen Schwachstellen stellen und diese beheben

35 empfohlen. Bei Zoom sind 100 Teilnehmer wird. Eine wünschenswerte Erweiterung von

Standard, erweiterbar auf 1.000 – ohne qualita- Zoom wäre die Möglichkeit, die Zoom-Technolo-

tive Einbußen. Jitsi Meet verfügt über eine Hop- gie in der eigenen IT-Infrastruktur zu betreiben,

by-hop-Verschlüsselung, in der jede Phase der um eine höhere Souveränität/unabhängigere

Videokonferenz verschlüsselt wird. [16] Verfügbarkeit zu erreichen.

Literatur

[1]

Zoom: https://www.sec.gov/ix?doc=/Archives/edgar/data/1585521/000158552120000095/zm-20200131.htm , 2020

[2]

Alex Kannenberg: „Zoom korrigiert runter: Nicht 300 Millionen Nutzer, sondern Teilnehmer“ , https://heise.de/-4712509, 2020 CHRISTIAN BÖTTGER

[3]

Zoom: https://zoom.us/pricing, 2020 studiert im Master Internet-Sicherheit

[4] an der Westfälischen Hochschule

Microsoft Pricing: https://www.microsoft.com/de-de/microsoft-365/business?market=de#compareProductsRegion

[5]

Gelsenkirchen und beschäftigt sich

Google: https://apps.google.com/meet/pricing/,2020

im Rahmen des Studiums mit der

[6]

Bruce Schneier: „Security and Privacy Implications of Zoom”, !

5 W2f

https://www.schneier.com/blog/archives/2020/04/security_and_pr_1.html, 2020

[7]

Lorenz Franceschi-Bicchierai: „Hackers Are Selling a Critical Zoom Zero-Day Exploit for $500,000”, https://www.vice.com/en_us/article/

qjdqgv/hackers-selling-critical-zoom-zero-day-exploit-for-500000, 2020

[8]

Max Hoppenstedt: „Polizei ermittelt wegen Kinderpornografie in Videokonferenzen“, https://www.spiegel.de/netzwelt/web/

zoombombing-polizei-ermittelt-wegen-kinderpornografie-in-zoom-videokonferenzen-a-a51c49f3-40b3-4614-a347-d071f8b4089f,

2020

[9]

Zoom Privacy Policy https://zoom.us/privacy, 2020

[10]

Zoom 5.0 https://zoom.us/docs/de-de/zoom-v5-0.html, 2020

[11]

Zoom: „Zoom Video Communications Cloud Security Principles”, https://zoom.us/docs/doc/NCSC-Cloud-Security-Principles-

Zoom-%282005%29.pdf, 2020

[12]

N. Pohlmann: „Cybersicherheit – Das Lehrbuch für Konzepte, Mechanismen, Architekturen und Eigenschaften von

Cybersicherheitssystemen in der Digitalisierung“, Springer-Vieweg Verlag, Wiesbaden 2019 NORBERT POHLMANN

[13] ist Professor für Informationssicher-

Dirk Srocke, Peter Schmitz: “E2E-Verschlüsselung für alle Zoom-Nutzer“, https://www.security-insider.de/e2e-verschluesselung-fuer-

alle-zoom-nutzer-a-942802/?cmp=nl-36&uuid=A74996FA-CB6C-4565-8D3EB1C2810899A5, 2020 + f(f fã

[14]

Zoom Privacy & Security for Zoom Video Communications, https://zoom.us/docs/en-us/privacy-and-security.html?zcid=3797&cr

Internet-Sicherheit – if(is) an der

eative=437995777397&keyword=zoom%20security&matchtype=e&network=g&device=m&gclid=Cj0KCQjwz4z3BRCgARIsAES_ Westfälischen Hochschule in Gelsen-

OVfhWlXwBrGFhr4lGOjSDGuS8wuiF2-MCH5t6zDO_JGspitYS3knNBoaAjbKEALw_wcB, 2020 kirchen sowie Vorstandsvorsitzender

[15]

Omer Tsarfati: „Beware oft he GIF: Account Takeover Vulnerability in Microsoft Teams”, https://www.cyberark.com/resources/threat- f! f

f(3W2

research-blog/beware-of-the-gif-account-takeover-vulnerability-in-microsoft-teams , 2020 – TeleTrusT und im Vorstand des

[16]

Gavin Phillips: „What Is Jitsi and Is it More Secure Than Zoom?”, https://www.makeuseof.com/tag/jitsi-secure-zoom/#:~:text=It%20 Internetverbandes – eco.

means%20that%20the%20server,eavesdropping%20on%20private%20video%20conversations, 2020

IT-SICHERHEIT_4/2020 65Sie können auch lesen