Leitfaden Datenschutz 2012 - Buse Heberer Fromm

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

Leitfaden

Datenschutz

2012

Inhalt

1 Einleitung Seite 2

2 Aktuelle Fälle zum Datenschutz Seite 3

3 Grundlagen des Datenschutzes Seite 5

4 Ein Ansatz für ganzheitliches, zertifiziertes

Datenschutzmanagement mit Augenmaß Seite 6

5 Fragestellungen aus der Praxis Seite 81 Einleitung

Datenschutzmanagement – Kritischer Erfolgsfaktor für Ihr Unternehmen

Angesichts des rasanten Fortschritts der Daten- Beide Regelwerke fordern unter anderem Unternehmen

verarbeitung und des damit einhergehenden Bedeutungs- (als Auftraggeber) bei der Auftragsdatenverarbeitung um-

anstiegs des technisch-organisatorischen sowie des norma- fassende Dokumentations- und Prüfpflichten ab.

tiven Datenschutzes sind insbesondere zwei Triebkräfte

zu erkennen: Sich immer schneller beschleunigende tech- Um Risiken im IT-Bereich und insbesondere im Datenschutz

nische Entwicklungen und damit verbundene Ubiquität von wirksam begegnen zu können, benötigen Organisationen

Informationen und IT-Systemen, zunehmende staatliche einen geplanten, strukturierten und methodischen Ansatz.

Verschärfung der Datenschutzanforderungen und anstei- Dieser muss sowohl die Einhaltung gesetzlicher Vorgaben

gende Cyberkrimininalität. (Compliance) als auch die Wahrung essentieller geschäft-

licher Eigeninteressen (z.B. Schutz kritischer Mitarbeiter-

Vor diesem Hintergrund stellen Datenschutz und Daten- und Geschäftsdaten) gewährleisten.

schutzmanagement kritische Erfolgsfaktoren für Unter-

nehmen und den öffentlichen Sektor dar: Datenschutz ist Die Datenschutz- und IT-Sicherheits-Experten von INTARGIA

in den Fokus von Unternehmensführung und Unterneh- Managementberatung und BUSE HEBERER FROMM Rechts-

menskultur gerückt. Dies nicht zuletzt wegen der stetig anwälte Steuerberater hoffen, Ihnen mit diesem Leitfaden

zunehmenden politischen Bedeutung des Datenschutzes einen praktischen Ratgeber zur Beantwortung Ihrer drin-

in Deutschland und weltweit. Zuletzt hat der deutsche gendsten unternehmerischen Fragen im Bereich Daten-

Gesetzgeber mit dem Gesetz zur Änderung datenschutz- schutz an die Hand geben zu können. Unsere Experten

rechtlicher Vorschriften vom 14.08.2009 dieser Entwick- haben für Sie intensiv die aktuellen gesetzlichen Vorgaben

lung in umfassender Weise Rechnung getragen. Die an- analysiert und und möchten Ihnen im Folgenden ein kon-

gekündigte EU-Datenschutzverordnung (siehe auch das kretes Vorgehensmodell vorstellen, das effektiv und mit 2 Aktuelle Fälle

Kapitel „Ausblick – EU-Datenschutzverordnung“ auf Seite Augenmaß für ein hohes Datenschutzniveau sorgt.

10 dieses Leitfadens) wird diese juristische Entwicklung zum Datenschutz

weiter verstärken. Vor diesem Hintergrund freuen wir uns, Ihnen diesen

gemeinsamen Leitfaden präsentieren zu dürfen.

Die vergangenen Jahre waren für den deutschen Daten- skandal“. Im Unternehmen wurden Telefonverbindungsdaten von

schutz Jahre der Rechtsunsicherheit und Skandale. Staatliche und Mitarbeitern und Journalisten heimlich ermittelt und intern ver-

private Unternehmen haben durch verschiedenste Rechtsverstöße wendet. Eine breite Öffentlichkeit forderte daraufhin den Rücktritt

für Aufregung gesorgt. Kundendaten wurden gestohlen und auf des Vorstandsvorsitzenden René Obermann.

Dr. rer.pol., Dipl.-Ing. Thomas Jurisch Stephan Menzemer Steffen Weber, M.Sc. Tim Christopher Caesar dem Schwarzmarkt weiterverkauft, teilweise wurden Mitarbeiter

Geschäftsführender Gesellschafter Rechtsanwalt Partner Rechtsanwalt bei der Arbeit heimlich gefilmt, ihre Daten ohne Zustimmung aus- Im Sommer 2009 stellte sich heraus, dass die Deutsche Post zum

ISO 27001 Lead Auditor Wirtschaftsmediator ISO 27001 Lead Auditor

Partner

BUSE HEBERER FROMM gewertet. Unpräzise und teils unausgereifte Gesetze sowie eine Un- Zweck der internen Personalpolitik sensible Krankheitsdaten sam-

INTARGIA Managementberatung GmbH INTARGIA Managementberatung GmbH Rechtsanwälte Steuerberater

BUSE HEBERER FROMM Partnerschaftsgesellschaft terschätzung der Bedeutung der Datenschutz-Compliance durch die melte. Es seien Krankheitsbilder von Mitarbeitern systematisch er-

Rechtsanwälte Steuerberater Geschäftsführungen haben diese Entwicklung befördert. fasst, kategorisiert und anschließend mit Handlungsempfehlungen

Partnerschaftsgesellschaft

verbunden worden, berichtete unter anderem die FAZ. So sollten

Die Deutsche Bahn beispielsweise räumte ein, in den Jahren 2002 Beschäftigte „incentiviert“ werden, vorzeitig in den Vorruhestand

und 2003 rund 173.000 ihrer 240.000 Mitarbeiter ohne deren zu gehen oder ihr Tätigkeitsfeld zu wechseln.

Wissen „überprüft“ zu haben. Deren Daten wurden mit jenen

von 80.000 Firmen abgeglichen, mit welchen die Deutsche Bahn Auf globaler Ebene sorgte 2011 der Hackerangriff auf das Play-

Geschäftsbeziehungen unterhält. Diese Aktion „Babylon“ sollte station Network der Sony Playstation für große mediale Auf-

Korruptionsfälle im Unternehmen aufdecken. In etwa 100 Fällen merksamkeit. Im Zuge des Angriffes wurden Datensätze von 77

(„Erfolgs-“ quote von weniger als 0,2 %) haben sich Hinweise auf Millionen Kunden entwendet. Die Daten reichten von Namen über

Korruption ergeben. Politiker geißelten dieses Vorgehen später als Anschriften bis teilweise zu den Kreditkartendaten. Die Folge des

„Massendatenabgleich“ und „Rasterfahndung“; Anfang des Jahres Hackerangriffes war ein massiver Imageverlust der Marke.

2009 trat Bahnchef Mehdorn zurück.

Vor dem Hintergrund der Aktivitäten von Gruppen wie Anonymus

Mit dem Verkauf von sensiblen Kundendaten zu Lasten der Deut- dürften die bekannt gewordenen Vorfälle der vergangenen Jahre

schen Telekom startete 2006 eine Serie von medialer Bericht- übrigens nur die (sichtbare) Spitze des Eisberges darstellen und

erstattung über Datenschutzmissbrauch. In Bonn kamen 2006 sich zudem in Zukunft stark mehren.

rund 17 Millionen Datensätze zu Mobilfunkprofilen abhanden.

Nach dem Diebstahl wurden die Daten im Internet illegal zum

Kauf angeboten. Aufsehen erregte die Affäre auch deshalb, weil Reaktion der Politik

geheime Nummern und Privatadressen bekannter Politiker, Wirt-

schaftsprüfer, Prominenter und Milliardäre entwendet wurden. Die Auf einem am 04.09.2008 durch die Bundesregierung einberufenen

Sicherheitsvorkehrungen des Unternehmens versagten weitgehend. Datenschutzgipfel kündigte der Bundesinnenminister in Absprache

Dieser „Datenklauskandal“ potenzierte sich zum „Datenspitzel- mit der Bundesjustizministerin ein Gesetzespaket für Wirtschaft

2 Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA 33 Grundlagen des Datenschutzes

und Verbraucherschutz an. Eckpunkte des Pakets 3 | Im Hinblick auf die Auftragsdatenverarbei- Im Fokus stand in der Anfangszeit (1970 gilt als das sein, welche Daten des Betroffenen gespeichert, verarbeitet und

waren ein „Datenschutzauditgesetz“ und die Ein- tung wurde auch § 11 BDSG neu formuliert. „Geburtsjahr“ in Deutschland) des Datenschutzes eher die Daten- gelöscht werden. Dies ist durch sog. Verfahrensverzeichnisse

führung der Rechtsfigur des „Permission Marke- § Der Auftrag ist schriftlich zu erteilen und muss sicherheit, weniger der Schutz von Personen vor Missbrauch ihrer sicherzustellen.

ting“ in das deutsche Wettbewerbs- und Daten- dem detaillierten Anforderungskatalog des Daten. Inbesondere die durch die damals neuartige „elektronische • Prinzip des Direkterhebungsvorrangs – Die Erhebung von perso-

schutzrecht. Dieses erlaubt die Datenweitergabe Die beschlossenen § 11 II BDSG entsprechen. Insbesondere müs- Datenverarbeitung EDV“ erzeugten staatlichen Datensammlungen nenbezogenen Daten soll, wenn möglich, direkt beim Betrof-

für Werbezwecke nur nach der Einwilligung der gesetzlichen Neuerungen sen genaue Details zum Auftrag, zur Erhebung, galten als besonders wertvoll und schützenswert. Immens an fenen erfolgen.

Betroffenen. In der letzten regulären Sitzung der Speicherung, Verarbeitung, Verwendung und Bedeutung gewann der Datenschutz in Deutschland durch das • Verhältnismäßigkeitsprinzip – Die Erhebung, Verarbeitung und

im Bundesdatenschutz-

Legislaturperiode 2009 beschloss der Bundestag Löschung im Auftrag enthalten sein. „Volkszählungsgesetz“ von 1982, das eine umfangreiche Erfas- Nutzung personenbezogener Daten darf nur dann erfolgen,

die angekündigten Änderungen des Bundesda-

gesetz haben weit- sung personenbezogener Daten vorsah. Kritikpunkte wie der zu wenn dies z. B. zur Aufgabenerledigung erforderlich ist.

tenschutzgesetzes. Der Bundesrat legte keinen reichende Konsequenzen 4 | Seit Jahren fordern die Arbeitnehmervertre- große Umfang der Fragen, der Verzicht auf die anonymisierte Be- • Prinzip der Datensparsamkeit – Personenbezogene Daten soll

Einspruch gegen das nicht zustimmungspflichtige für die Geschäftspraxis tungen in Deutschland ein spezielles „Arbeit- fragung und Datenerhebung, sowie die Möglichkeit, die Daten zu ten nur dann verarbeitet werden, wenn dies unbedingt erforder-

Gesetz ein, so dass es (in Teilen) bereits zum der Unternehmen. nehmerdatenschutz-Gesetz“ (siehe zuletzt Bun- einem umfassenden Persönlichkeitsbild zusammen zu fügen und lich ist. Daten dürfen keinesfalls auf Vorrat gespeichert werden.

01.09.2009 bzw. im Hinblick auf manche Ände- destagsdrucksache 17/4230). § 32 BDSG geht die Weitergabe an andere Behörden, führten zu der Untersagung

rungen im Laufe des Jahres 2010 in Kraft trat. bereits in diese Richtung und greift die bisherige durch den Bundesgerichtshof. Das Urteil, das u. a. Normenklarheit, Über die genannten allgemeinen Prinzipien hinaus gelten auch

Das sogenannte „Auditgesetz“ scheiterte, es wur- Rechtsprechung des Bundesarbeitsgerichts und Verhältnismäßigkeit, Datensparsamkeit und Anonymisierungsmög- explizite Datenschutzrechte von Betroffenen, insbesondere:

de nie verabschiedet. Bundesgerichtshofs auf. Mitarbeiterdaten dür- lichkeiten fordert, schuf somit das bis heute geltende Primat der • Auskunftsrecht

fen danach zukünftig nur aus folgenden Gründen „informationellen Selbstbestimmung“, das acht Jahre später im • Benachrichtigungsrecht

für den Zweck der Abwicklung des Beschäftigungs- Bundesdatenschutzgesetz (BDSG) umfassend kodifiziert wurde. • Berichtigungsrecht

verhältnisses erhoben, verarbeitet und genutzt • Löschungsrecht und Sperrungsrecht

Darstellung wesentlicher Neuerungen werden: Die Politik hat seitdem immer wieder versucht, die Vorgaben des BDSG • Anrufungsrecht

des BDSG durch die Reform anhand • Soweit dies für die Entscheidung über die einzuschränken oder gar zu ignorieren. Bekannte Fälle sind z. B.: • Schadensersatzrecht

ausgewählter Beispielsfälle Begründung, für die Durchführung oder Be • „Großer Lauschangriff“ (1998)

endigung des Beschäftigungsverhältnisses • „Rasterfahndung“ (2001) Des Weiteren wurden Kontrollinstanzen geschaffen:

Die beschlossenen gesetzlichen Neuregelungen erforderlich ist, oder • „Bundestrojaner“ (2008) • Die vorgenannten Betroffenenrechte stellen die sog. Selbst

haben nach wie vor weitreichende Konsequenzen für die Geschäfts- • soweit dies zur Aufdeckung von Straftaten bei begründetem kontrolle dar.

praxis der Unternehmen und erzeugen Handlungsbedarf, um das Verdacht einer im Arbeitsverhältnis begangenen Straftat erfor- Die genannten und noch viele weitere Versuche der jeweiligen Re- • Die sog. Eigenkontrolle verpflichtet Unternehmen darüber

IT-Risikomanagement den neuen rechtlichen Rahmenbedingungen derlich ist, und gierungen, die gesetzlichen Vorgaben des auf das Volkszählungs- hinaus, eine eigene Kontrollinstanz zu schaffen, den

anzupassen, Rechtsstreitigkeiten und strafrechtliche Konsequen- • wenn schutzwürdige Interessen des Betroffenen nicht über urteil von 1983 zurückzuführenden Rechts auf informationelle betrieblichen Datenschutzbeauftragten.

zen zu vermeiden und negativer Publicity vorzubeugen. wiegen (letztlich Abwägung des Gerichts im konkreten Einzelfall). Selbstbestimmung auszuhebeln, wurden von der Judikative für • Die sog. Fremdkontrolle schließlich wird durch die Aufsichts-

verfassungswidrig erklärt. behörden (Landes- und Bundesdatenschutzbeauftragte mit

1 | In § 28 BDSG wurde neu geregelt, wann und wofür personen- Schließlich soll nach der Gesetzesbegründung § 28 I BDSG im Be- ihren Mitarbeitern) wahrgenommen.

bezogene Daten verwendet werden dürfen. Das kompliziert struk- schäftigungsverhältnis grundsätzlich keine Anwendung mehr fin- Personenbezogene Daten im Fokus des Schutzes

turierte System der vorangegangenen Fassung wurde substan- den. Ein eigenständiges Arbeitnehmerdatenschutzgesetz wird es Darüber hinaus werden in § 9 BDSG (und dessen Anlage) konkrete

tiell vereinfacht. § 28 II und III BDSG formulieren trennscharfe zudem wohl nicht geben. Stattdessen sieht ein Gesetzesentwurf Datenschutz fokussiert, anders als IT-Sicherheit, ausschließlich per- technische und organisatorische Maßnahmen der Unternehmen

Fallgruppen, unter welchen die Übermittlung oder Nutzung von vor, die Vorschriften zum Arbeitnehmerdatenschutz in den §§ 32 sonenbezogene Daten. In § 3 I BDSG heißt es dementsprechend auch zur Gewährleistung von Datenschutz gefordert. Diese umfassen

Daten zu bestimmten Zwecken zulässig ist. Nach § 28 III BDSG bis 32 Buchstabe l BDSG unter dem neuen Unterabschnitt: Daten- „Einzelangaben oder sachliche Verhältnisse einer bestimmten oder die Bereiche:

ist die Verarbeitung oder Nutzung von Daten grundsätzlich nur erhebung, -verarbeitung und Nutzung für Zwecke des Arbeitsver- bestimmbaren natürlichen Person“. Aufgeschlüsselt bedeutet dies: • Zutrittskontrolle – Zutritt zu Gebäuden oder Räumen

mit Einwilligung des Betroffenen möglich. Nicht sensible Listen- hältnisses zu regeln. • „persönlich“ – z. B. Name, Geburtsdatum, Haarfarbe etc. • Zugangskontrolle – Zugang zu ITSystemen

daten dürfen unter bestimmten Ausnahmen auch ohne Ein- • „sachlich“ – z. B. Ausbildung, Gehalt, Arbeitgeber, Wohnort etc. • Zugriffskontrolle – Zugriff auf Daten

willigung für Werbezwecke verarbeitet oder genutzt werden. 5 | Für die Begründung, Durchführung oder Beendigung eines Ver- • „bestimmt“ – auf die Person bezogen, z. B. ein Lohnzettel • Weitergabekontrolle – Schutz von Daten beim Transport

Als sog. Listenmerkmale kommen z.B. Berufs-, Branchen- oder tragsverhältnisses mit dem Betroffenen darf unter den Vorausset- • „bestimmbar“ – mit einem gewissen Aufwand einer Person • Eingabekontrolle – Überprüfbarkeit von Dateneingaben

Geschäftsbezeichnung, Name, Titel, akademischer Grad, Anschrift zungen des § 28 b BDSG ein Wahrscheinlichkeitswert für ein zu- zuzuordnen, z. B. eine IP-Adresse • Auftragskontrolle – Weisungskontrolle bei Auftragsdaten

oder das Geburtsjahr in Frage, hingegen nicht Telefonnummer oder künftiges Verhalten erhoben und verwendet werden („Scoring“). • „natürlich“ – nur natürliche, keine juristischen Personen verarbeitung

E-Mail-Adresse. Keiner vorherigen Zustimmung des Betroffenen Insbesondere muss das verwendete mathematisch-statistische • Verfügbarkeitskontrolle – Schutz gegen zufällige Zerstörung

im Hinblick auf Verarbeitung und Nutzung bedürfen dabei die fol- Verfahren wissenschaftlich anerkannt sein. Anforderungen an Unternehmen oder Verlust von Daten

genden privilegierten Ausnahmetatbestände: • Datentrennungskontrolle – Getrennte Verarbeitung von zu

• Eigenwerbung, wobei die Listendaten (andere Daten dürfen 6 | Die Voraussetzungen der Übermittlung von Daten an Auskunf- Im Datenschutzrecht gelten sich teilweise ergänzende rechtliche unterschiedlichen Zwecken erhobenen Daten

ergänzend gespeichert werden) beim Betroffenen oder aus allge- teien werden jetzt in § 28 a BDSG geregelt. Demzufolge muss eine Anforderungen, z. B. EU-Richtlinien, das Grundgesetz und das

mein zugänglichen Verzeichnissen erhoben worden sein müssen, geschuldete Leistung trotz Fälligkeit nicht erbracht worden und Bundesdatenschutzgesetz (BDSG). Allen Normen liegt eine über- Vorteile für Unternehmen durch

• Geschäftliche Werbung an eine Geschäftsadresse, die Übermittlung zur Wahrung berechtigter Interessen erforderlich greifende Forderung zu Grunde: Unternehmen müssen über den proaktiven Datenschutz

• Werbung für steuerbegünstigte Spenden, sein, sowie eine weitere zusätzliche Voraussetzung der Nr. 1 bis 5 kompletten Informationslebenszyklus hinweg („von der Erfassung

• „Beipackwerbung“ und „Empfehlungswerbung“, solange der aus § 28 a I 1 BDSG vorliegen, zum Beispiel die Forderung durch ein bis zur Löschung“) mit personenbezogenen Daten bewusst und Proaktiver Datenschutz bietet jedoch weit mehr als die reine Er-

Absender für den Empfänger als verantwortliche Stelle eindeutig rechtskräftiges Urteil festgestellt worden sein. sorgsam umgehen. Dabei sind insbesondere folgende Prinzipien füllung von Compliance-Anforderungen: Eine prozess- und organi-

erkennbar bleibt. anzuwenden: sationsbezogene Betrachtung des Datenschutzes führt zu Trans-

7 | Der Bußgeldkatalog des § 43 BDSG wurde erheblich erweitert • Verbot mit Erlaubnisvorbehalt – Die Verarbeitung ist generell parenz, der Vermeidung von nachgelagerten Kosten durch nicht

2 | Ein Unternehmen darf nach § 28 III b BDSG den Abschluss eines und angepasst. Zum Beispiel wird der Verstoß gegen das oben ge- verboten, es sei denn, es liegt eine Einwilligung des Betroffenen datenschutzkonforme Prozesse, Anwendungen oder Systeme,

Vertrages nicht von der Einwilligung des Betroffenen in die werbliche nannte Koppelungsverbot geahndet. Darüber hinaus wurden die vor oder es gibt eine rechtliche Grundlage. sowie zu sensibilisierten Mitarbeitern. Des Weiteren trägt Daten-

Verwendung seiner Daten abhängig machen („absolutes Koppelungs- Höchstbeträge bei Bußen erhöht. Die Geldbuße soll zudem immer • Prinzip der Zweckbindung – Der Zweck der Erhebung ist bereits schutz explizit zur Risikominimierung bei. Schließlich wird Daten-

verbot“), wenn diesem ein anderer Zugang zu gleichwertigen Leistun- den Vorteil des Täters übersteigen, auch wenn dadurch der jewei- bei der Erhebung festzulegen und dem Betroffenen mitzuteilen. schutz heutzutage häufig auch als Marketingaspekt genutzt.

gen nicht oder nicht in zumutbarer Weise möglich ist. lige Höchstbetrag überschritten wird. • Prinzip der Transparenz – Es muss jederzeit nachvollziehbar

4 Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA 54 Ein Ansatz für ganzheitliches, zertifiziertes

Datenschutzmanagement mit Augenmaß

Nachhaltigkeit und Effektivität können sich nur durch Zertifizierter Datenschutz

kerung einer Daten

einen geplanten, systematischen und zyklischen Prozess einstel- eran sch

n dV Dat enschut z- utz

len. Aus diesem Grund ist auch für den Datenschutz ein Manage- u

u

e ine r Or -K Zertifizierte Managementsysteme spielen im Wettbewerb eine Die Vorteile für Sie:

b a n g ga ul

mentsystem mit den Elementen „Planen, Durchführen, Kontrollie- f r u ni

s zentrale und immer wichtigere Rolle, denn Unternehmen und • Professionalität durch eine neutrale und praxiserprobte

ie at

tu

Au

b l

ren, Handeln“ sinnvoll. öffentliche Einrichtungen müssen ihre Compliance-Konformität Datenschutzberatung

r

io

a

Strategie

Et

n

Audit, definieren, vermehrt als Verkaufsargument nutzen Organisationen, die das • Kenntnis über die eigene Datenschutzsituation

Wartung, Maßnahmen

> Phase 1: IstAnalyse Übung planen

INTARGIA-Datenschutzmanagementsystem einsetzen und einen • Erkennung von potentiellen Geschäftsrisiken und

Zu Beginn werden mit einem Initial-Audit Maßnahmen unter- bestimmten Gesamtreifegrad erreichen, erhalten von INTARGIA Expertenvorschläge für deren Beseitigung

sucht (als „Datenschutz-Quick-Check“ auch losgelöst vom Da- das in Zusammenarbeit mit dem TÜV entwickelte INTARGIA- • Schaffung von Vertrauen bei Kunden, Mitarbeitern

tenschutzmanagementsystem einsetzbar, um schnell und ko- Projekt Datenschutzsiegel. Damit kann gegenüber Kunden, Mitarbeitern, und Lieferanten

Management

stengünstig den Status Quo des Datenschutzes zu ermitteln). Behörden und Wettbewerbern signalisiert werden, dass Daten- • Werbewirksames Marketinginstrument

Basis der Untersuchung sind die Geschäftsprozesse des Unter- schutz ein erfolgskritischer Faktor ist und ernst genommen wird. • Nachhaltige Verbesserung der internen Prozesse

nehmens, in welchen personenbezogene Daten erhoben und ver- und Strukturen

arbeitet werden. Umsetzung Strategien und

kontrollieren Maßnahmen

implementieren

Das Audit wird mit Hilfe einer professionellen, softwaregestütz- Kundenstimmen

ten Auditsoftware durchgeführt. Die Angaben der Gesprächs-

partner werden im Audit durch ausgewählte Stichprobenprü- Dr. Stefan Müller, Vorstand, expert AG Christina Becker, Group Compliance, BRITA GmbH

fungen validiert. Neben der Unternehmens-IT werden wegen „2008 hat sich expert entschieden, das Thema Datenschutz „Im Zuge der Etablierung einer Endkunden-Direktansprache durch

ihrer Wichtigkeit für den Datenschutz immer auch das Personal- mit externer Expertenunterstützung weiter zu professionali- unseren Webshop www.brita.de hat BRITA die eigenen Daten-

wesen (Mitarbeiterdaten), Marketing/Vertrieb (Kundendaten) sieren. INTARGIA hat uns in einem ersten Schritt, dem Daten- schutzaktivitäten verstärkt. Durch die neu entstandene Endkun-

und der Einkauf (Lieferantendaten) separat untersucht. Im schutz-Quick-Check, Optimierungspotenziale aufgezeigt und mit dennähe haben sich zahlreiche neue Datenschutzanforderungen

Auditbericht werden alle Untersuchungsergebnisse und Hand- uns gemeinsam aus diesen Handlungsempfehlungen sinnvolle für BRITA ergeben, z. B. im Rahmen von Gewinnspielen oder der

lungsempfehlungen nachvollziehbar aufgeführt, unter anderem > Phase 3: Strategien und Maßnahmen implementieren und effektive Maßnahmen abgeleitet. Wir haben uns anschlie- Internationalisierung des Endkundengeschäfts. INTARGIA hat

implementieren

durch ein verständliches Ampelsystem. Die zur Umsetzungkontrollieren

ausgewählten Maßnahmen

Maßnahmen werden anschlie- ßend entschieden, das Amt des Datenschutzbeauftragten an uns in all diesen Fragestellungen zu effektiven technischen und

Umsetzung Strategien und

ßend gemäß ihrer Priorisierung im Unternehmen implementiert. INTARGIA zu geben und gemeinsam mit INTARGIA alle Maßnahmen organisatorischen Maßnahmen in der Analyse-, Konzeptions-,

> Phase 2: Strategie definieren und Maßnahmen planen Die INTARGIA- und BUSE HEBERER FROMM-Datenschutzexperten ganzheitlich in einem Datenschutz-Management-System (DSMS) und Implementierungsphase maßgeblich unterstützt. Neben der

Im Rahmen der Ergebnisbesprechung wird die Datenschutzstra- stehen hier mit Expertenwissen zur Unterstützung zur Verfügung. zu bündeln. INTARGIA stand uns bei der Entwicklung und Imple- Datenschutzberatung hat BRITA bewusst auch die Funktion des

tegie definiert (z. B. welches erkannte Problem bis wann zu be- Management mentierung dieses DSMS und seiner Maßnahmen beratend zur Datenschutzbeauftragten extern an INTARGIA übergeben. Der

Projekt

seitigen ist, welche Unternehmensteile Priorität haben etc.). Auf > Phase 4: Umsetzung kontrollieren / ReAudit, Wartung und Übung Seite. Ein wichtiges Element des expert-Datenschutzmanagement- externe Datenschutzbeauftragte arbeitet dabei sehr effektiv mit

dieser Basis wird eine bedeutungsgerechte Maßnahmenplanung Um den wichtigen Aspekt der kontinuierlichen Verbesserung zu Systems sind für uns die jährlichen Re-Audits durch INTARGIA, die dem internen Group Compliance Management zusammen, so dass

inklusive Priorisierung und Timeline erstellt. Da Datenschutzma- berücksichtigen wird Übung in regelmäßigenplanenAbständen das Daten- den Fortschritt und den jeweiligen Reifegrad des DSMS ermitteln externes und internes Experten- und BRITA-Wissen bestmöglich

nagement stets mit Augenmaß betrieben werden sollte, muss je- schutzmanagementWartung, Maßnahmen

reauditiert (im Idealfall jährlich). Dabei kön-

definieren,

und der Geschäftsführung transparent machen. Mittlerweile haben kombiniert werden können. Bei all diesen Aktivitäten haben wir

Audit,

des Unternehmen für sich definieren, welches Niveau es anstrebt nen einzelne Maßnahmen angepasst und getestet sowie neue

Strategie wir mit Hilfe von INTARGIA einen sehr hohen Datenschutzreifegrad INTARGIA als fachlich überzeugenden und stets zuverlässigen Part-

E

no

t

l ie

ba

sa Unternehmen

it

und in welchem zeitlichen Rahmen die Entwicklung erfolgen soll. gesetzliche und sonstige Anforderungen und im erreicht, der u. a. auch in der Vergabe des INTARGIA-/TÜV-Daten- ner kennengelernt.“

ru ni

A

ba ng ru

ga

fu

u

t

eingetretene Veränderungen e in berücksichtigt rwerden. schutzsiegels an uns dokumentiert ist. Wir haben INTARGIA in den

l

u - O -K

un e r IT-S e rhei t s it s

dV ich he letzten Jahren als kompetenten und zuverlässigen Partner erlebt,

eran

k - S i cher

> Begleitende Aktivität 1: erung einer IT der uns stets mit der notwendigen Professionalität und Neutralität

Etablierung einer DatenschutzOrganisation geholfen hat, noch besser zu werden.“

Datenschutz funktioniert nur, wenn eine geeignete Organisati-

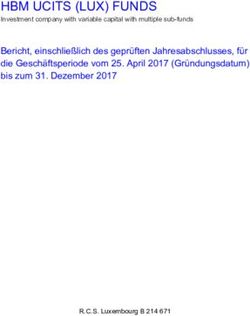

Beispielhafte grafische Darstellung des Datenschutzreifegrads on etabliert wird. Dazu zählt primär der Datenschutzbeauftrag-

nach untersuchten Bereichen.

te als ständiger Ansprechpartner und Koordinator aller Daten-

schutzaktivitäten und das Projektteam, welches bei den Audits

Datenschutz allgemein beteiligt ist. Ebenso wichtig ist aber auch das Commitment des

4 Managements, damit der Datenschutz im Unternehmen einen

Mitarbeitervertretung Zutrittskontrolle

hohen Stellenwert genießt.

3

Logistik Zugangskontrolle

2 > Begleitende Aktivität 2:

1 Aufbau und Verankerung einer Datenschutzkultur

Personalwesen Zugriffskontrolle

Datenschutz kann ohne die erfolgreiche Einbeziehung der Mit-

0 arbeiter in unseren Augen keinen Erfolg haben. Als wirkungs-

volle Maßnahmen haben sich z. B. Datenschutzschulungen,

Finanzbuchhaltung Eingabekontrolle

Sensibilisierungsveranstaltungen, regelmäßige Datenschutz-

newsletter bzw. die Herausgabe eines Datenschutzhandbuchs

Marketing/Vertrieb Weitergabekontrolle bewährt.

Trennungskontrolle Auftragskontrolle

Verfügbarkeitskontrolle

6 Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA 7ist hier § 15 TMG hervorzuheben, nach dem der Arbeitgeber sein, so dass eine vorbehaltlose Duldung durch den Arbeitneh-

die so genannten Nutzungsdaten eines Users nur dann mer schwer zu beweisen sein wird. Die Wirksamkeit des Verbots

erheben und verwenden darf, wenn dies erforderlich ist, der privaten Nutzung der IT setzt daher im Grundsatz auch keine

um die Inanspruchnahme von Telemedien zu ermöglichen permanente Überwachung der Arbeitnehmer durch den Arbeit-

und abzurechnen (§ 15 I TMG). Als Nutzungsdaten im Sinne geber voraus, Stichproben genügen regelmäßig. Und: Selbst bei

des Gesetzes gelten insbesondere Merkmale zur Identifika- Kenntnis des Arbeitgebers von der Privatnutzung lässt sich aus

tion des Users, Angaben über Beginn und Ende sowie des der schlichten Duldung kein Bestimmungsrecht des Arbeitneh-

Umfangs der jeweiligen Nutzung und Angaben über die mers im Sinne von § 315 BGB über Arbeitgeberleistungen (Um-

vom Nutzer in Anspruch genommenen Telemedien. Nicht fang der Zurverfügungstellung der IT/Nutzung der IT) ableiten.

gestattet ist dem Arbeitgeber übrigens im Grundsatz die

Erfassung von Anbieter, Zeitpunkt, Dauer, Art, Inhalt und Datenschutz im Beschäftigungsverhältnis

Häufigkeit bestimmter von einem Nutzer in Anspruch genom-

mener Telemedien auf der Abrechnung, es sei denn, der Arbeit- Seit Jahrzehnten werden in Deutschland Forderungen nach einem

nehmer verlangt im Einzelfall ausnahmsweise einen Einzelnach- Arbeitnehmerdatenschutzgesetz diskutiert. Die Datenschutz-

weis (z.B. bei Belastung des Arbeitnehmers mit hohen privaten skandale, insbesondere bei Lidl, bei der Deutschen Telekom

Telefonkosten durch den Arbeitgeber). und der Deutschen Bahn, ließen Reaktionen der Politik unaus-

weichlich werden. Aber entgegen den Erwartungen der Daten-

II. Der Arbeitgeber verbietet die private schützer entschied sich die Regierung für die sog „kleine Lösung“

E-Mail- und Internetnutzung. und nahm in das BDSG lediglich den neuen § 32 BDSG auf, anstatt

ein spezielles Beschäftigtendatenschutzgesetz („BDatG“) zu erlas-

© Franz Pfluegl - Fotolia.com

Wenn der Arbeitgeber die private Nutzung von Internet und sen, die sog. „große Lösung“. § 32 BDSG kodifizierte weitgehend

E-Mail durch die Arbeitnehmer verbietet (was so strikt für die die deutsche Rechtsprechung zum Arbeitnehmerdatenschutz.

meisten Unternehmen allerdings nicht in Betracht kommt), Die neue Regelung trat zum 01.01.2009 in Kraft. Zudem ist eine

ist er datenschutzrechtlich besser gestellt. Im Gegensatz zu „große Lösung“ nicht länger Gegenstand der politischen Diskus-

dem oben geschilderten Szenario ist der Arbeitgeber dann sion. Vielmehr sollen spezifischere Regelungen nach § 32 BDSG ein-

nämlich kein Anbieter i.S.d. TMG und TKG, mit der Folge dass gefügt werden.

diese Normen auch nicht anzuwenden sind. Weiterhin Geltung

hat jedoch das BDSG. Daher ist die Erhebung und Speicherung Erhebung der Daten nach § 32 I 1 BDSG

von Internetverbindungsdaten für einen konkreten Zweck, wie

etwa die Erstellung einer Abrechnung, zulässig. Nicht erlaubt Personenbezogene Daten dürfen nach § 32 I 1 BDSG n. F. zum

ist dem Arbeitgeber aber die Kontrolle des Inhalts privater Zwecke des Beschäftigungsverhältnisses erhoben, verarbeitet

E-Mails. Insoweit entspricht die Rechtslage weitestgehend der oder genutzt werden. Der Begriff des Beschäftigungsverhält-

5 Fragestellungen aus der Praxis Rechtslage in Bezug auf den Inhalt privater Telefongespräche. nisses ist dabei weiter zu verstehen als der des Arbeitsver-

Ein Mitschneiden oder Mithören solcher Gespräche stellt nach hältnisses. Die Definition ergibt sich aus § 3 XI BDSG. Maß-

der Rechtsprechung des Bundesverfassungsgerichts einen Ein- geblich für die Zulässigkeit der Datenverarbeitung ist, ob die

griff in das allgemeine Persönlichkeitsrecht des Arbeitnehmers Maßnahme „erforderlich“ für die Begründung, Durchführung oder

aus Art. 2 I in Verbindung mit Art. 1 I GG dar. Solche Eingriffe Beendigung des Verhältnisses ist. Der Begriff der Erforderlich-

sind nach der deutschen Rechtsprechung immer nur dann zu- keit ersetzt die bloße Zweckdienlichkeit des § 28 I Nr. 1 BDSG a. F.

Privatnutzung I. Der Arbeitgeber erlaubt die private lässig, wenn der Eingriff in das allgemeine Persönlichkeitsrecht Grundsätzlich ist eine Maßnahme dann erforderlich, wenn es kein

Nutzung von E-Mail und Internet. einem höherrangigen Interesse dient. Ob dies im Einzelfall zu- gleich geeignetes, milderes Mittel gibt, um das Ziel zu erreichen.

Die Privatnutzung des Internets am Arbeitsplatz beschäf- trifft, wird letztlich durch das angerufene Gericht festgestellt. Hierbei hat der Arbeitgeber sein unternehmerisches Interesse an

tigt seit geraumer Zeit die Gerichte. Dieser Aspekt des Arbeitsle- Der Arbeitgeber hat an sich die Wahl, ob er seinen Beschäf- Zulässig kann ein solcher Eingriff etwa dann sein, wenn der der Datenerhebung mit den Grundrechten der Beschäftigten auf

bens ist aus arbeitsrechtlicher Perspektive vor allem deswegen tigten die Nutzung von E-Mail und Internet zu privaten hinreichende Verdacht besteht, dass das Verhalten des Arbeit- informationelle Selbstbestimmung abzuwägen. Das Ergebnis die-

brisant, weil auf eine exzessive Internetnutzung durch den Arbeit- Zwecken gestatten will. Denn bei Computern und den genann- nehmers einen Straftatbestand erfüllt. Sollte die Abwägung zu ser Abwägung muss belegen, dass die Datenerhebung tatsächlich

nehmer oft die Kündigung folgt. Nach einer Studie des Internet- ten Diensten handelt es sich um betriebliche Mittel, auf deren Gunsten des Arbeitnehmers ausfallen, und damit der Eingriff in erforderlich ist. Unbedenklich sind Datenerhebungen zur Erfüllung

Informationsdienstes Heise nutzt fast die Hälfte der in Deutsch- (private) Nutzung durch den Arbeitnehmer kein Anspruch das allgemeine Persönlichkeitsrecht als rechtswidrig eingestuft seiner Pflichten, wie z.B. für die Personalverwaltung, die Lohn- oder

land tätigen Arbeitnehmer das Web am Arbeitsplatz zu privaten besteht. Wenn und soweit der Arbeitgeber seinen Beschäftigten werden, kann dies unter anderem zur Folge haben, dass solche Gehaltsabrechnung.

Zwecken für mehr als drei Stunden pro Woche. Durch die Recht- die private Internetnutzung gestattet, ist er allerdings an das rechtswidrig erlangten Erkenntnisse nicht im Rahmen eines ge-

sprechung der Arbeitsgerichte, hat sich im Arbeitsrecht im Wege Fernmeldegeheimnis nach § 88 TKG gebunden. Lediglich soweit richtlichen Verfahrens als Beweismittel verwertet werden dürfen. Aufdeckung von Straftaten

einer Fallrechtsbildung weitgehende Rechtssicherheit eingestellt. es zum Zwecke der Bereitstellung, Abrechnung und Sicherstel-

Im Datenschutzrecht hingegen ist das Phänomen der Privatnut- lung eines geregelten Kommunikationsablaufes notwendig ist, III. Die private Nutzung ist generell verboten, diese erfolgt jedoch Ein Ziel der BDSG-Novelle war es, das „ermittlerische“ Handeln der

zung durch Arbeitnehmer unvollständig geregelt und die anwend- dürfen Userdaten dann noch erfasst und verwendet werden. in der täglichen betrieblichen Praxis („Duldungsproblematik“). Arbeitgeber zu beschränken. Insbesondere im Visier waren „heim-

baren Normen hängen vom jeweiligen Einzelfall ab. Daher sollte immer eine passende Regelung der Privatnutzung liche Videoüberwachungen“ und „Massenscreenings“ von Arbeit-

implementiert werden. Als Entstehungsgrund einer betrieblichen Übung wird verbrei- nehmerdaten. Nach § 32 I 2 BDSG darf der Arbeitnehmer zur Auf-

In der datenschutzrechtlichen Praxis sind vor allem drei Konstella- tet das „vorbehaltlose Dulden“ oder „Geschehenlassen“ der deckung von Straftaten Daten erheben:

tionen zu unterscheiden: (I.) Der Arbeitgeber erlaubt die private In dem geschilderten Szenario ist der Arbeitgeber zudem privaten Nutzung des Web aufgefasst. Diesbezüglich ist zu

Nutzung von E-Mail und Internet, (II.) der Arbeitgeber verbietet sogar Anbieter von Telemedien im Sinne des Telemedienge- berücksichtigen, dass eine vorbehaltlose Duldung die genaue • bei begründetem Verdacht einer Straftatbegehung,

die private E-Mail und Internetnutzung sowie (III.) der Arbeitgeber setzes (TMG). Wegen des dann bestehenden Anbieter-Nut- Kenntnis des zu duldenden Sachverhalts voraussetzt. Der ge- • wenn diese Erhebung erforderlich ist,

verbietet im Grundsatz die private IT-Nutzung, diese erfolgt jedoch zer-Verhältnisses, ist der Arbeitgeber verpflichtet, die Daten- naue Umfang der privaten Nutzung durch den Arbeitnehmer • die Interessen des Beschäftigten nicht überwiegen und

in der täglichen betrieblichen Praxis („Duldungsproblematik“). schutzbestimmungen des TMG zu beachten. Insbesondere wird dem Arbeitgeber jedoch regelmäßig gerade unbekannt • die Maßnahme nicht unverhältnismäßig ist.

8 Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA 9Diesbezüglich ist zu berücksichtigen, dass „Ord- Demzufolge können Daten erhoben, verarbeitet

nungswidrigkeiten“ keine Straftaten sind. Als oder genutzt werden, soweit dies zur Geltend-

Straftat bezeichnet das deutsche Strafrecht eine machung, Ausübung oder Verteidigung von An-

Verhaltensweise, die durch ein Strafgesetz mit sprüchen erforderlich scheint und das Schutz-

Strafe bedroht ist. Dem gegenüber ist eine Ord- interesse des Betroffenen nicht überwiegt.

nungswidrigkeit eine rechtswidrige und vorwerf-

bare Handlung, für die das Gesetz als Ahndung

§

nur eine Geldbuße vorsieht. Ausblick –

EU-Datenschutzverordnung

Für die Aufdeckung von Ordnungswidrigkeiten Vermeidung von

(„sonstiger Complianceverstöße“) oder für die Unklarheiten bei Umgang Die EU-Kommission plant eine grundlegende

Verhinderung von Straftaten („präventive Gefah- mit Privatnutzung der IT Erneuerung und in diesem Rahmen Verein-

renabwehr“) soll nach dem Willen des Gesetzgebers durch explizite Regelung heitlichung der Datenschutzgesetze in der EU.

§ 32 I 1 BDSG anwendbar sein, denn Compliance-

im Arbeitsvertrag oder durch Der bereits im Dezember 2011 vorab inoffiziell

anstrengungen von Unternehmen zielen auf die veröffentlichte und Ende Januar 2012 offiziell

Einhaltung von Gesetzen und Richtlinien ab und

Betriebsvereinbarung. vorgestellte Entwurf einer EU-Datenschutz-

fallen daher nicht unter die Spezialregelung des verordnung trifft bei den Experten auf ein ge-

§ 32 I 2 BDSG zur Aufdeckung von Straftaten im teiltes Echo.

Beschäftigungsverhältnis (konkreter Strafver-

dacht für Diebstahl, Korruption, etc.). Die Straftat Auch wir können festhalten, dass die ge-

muss außerdem beschäftigungsbezogen sein, also planten Neuerungen in der Praxis der von uns

nicht rein privat. Tatsächliche Anhaltspunkte, die beratenen Unternehmen sowohl Chancen als

einen Verdacht begründen, müssen dokumentiert auch Erschwernisse bringen werden: Aus Com-

werden und da der Verdacht sich nur gegen eine geringe Anzahl pliancesicht ist die damit verbundene Modernisierung des Daten-

von Beschäftigten richten wird, sind „Massenscreenings“ oder „Ra- schutzrechts wie auch die mit dem rechtlichen Instrument der un-

sterfahndungen“ regelmäßig ausgeschlossen. Die Zulässigkeit ei- mittelbar geltenden Verordnung zu erreichende Vereinheitlichung

ner verdeckten Videoüberwachung wird von der Zahl der Beobach- des Datenschutzrechts innerhalb der EU sehr zu begrüßen. So ent-

teten abhängen. Die Einrichtung einer „WhistleblowerHotline“ steht Klarheit und Planungssicherheit sowie insbesondere eine Er-

soll durch die Sicherstellung der Vertraulichkeiten der Meldungen leichterung bei grenzüberschreitend tätigen Unternehmungen, die

und die organisatorische Trennung der Complianceabteilung von mittelfristig durch den Einsatz einer ganzheitlichen Strategie nicht

der Personalabteilung begleitet werden. Je schwerer die Straftat zuletzt auch eine Kostenersparnis bedeuten wird.

wiegt und der Verdacht erhärtet ist, umso intensivere Maßnahmen

sind gesetzlich erlaubt. Der sicherste Weg für den Arbeitgeber Auch wenn deutsche Unternehmen bereits bisher mit dem Bun-

bleibt aber ein restriktives Informationsmanagement und/oder der desdatenschutzgesetz strengeren Regelungen unterworfen

physikalische Schutz besonders diebstahlgefährdeter Gegenstän- waren, als manch ausländischer Konkurrent, werden durch die Ver-

de („sog. technisch-organisatorischer Datenschutz“). ordnung hierzulande etliche Änderungen zu berücksichtigen sein:

Je nachdem, was letztlich am Ende des gerade erst begonnenen

Relevante Daten? Gesetzgebungsprozesses stehen wird, können sich z.B. zusätzliche Ausgewählte Aspekte und erste Einschätzung bezüglich • Aktuell gültige Erlaubnistatbestände sollen teilweise durch

Erfordernisse im Hinblick auf Dokumentations- und Informations- Veränderungen oder Neuerungen im Datenschutzrecht durch den Grundsatz ersetzt werden, dass Datenverarbeitung generell

Nach § 32 II BDSG ist weder ein automatisiertes Verfahren, noch ein pflichten, das umstrittene „Recht auf Vergessenwerden“ oder die die geplante EUDatenschutzverordnung: nur mit Einwilligung zulässig ist (dadurch steigen die Anforde-

Dateibezug erforderlich. Somit betrifft die Norm auch Daten aus Datenportabilität ergeben. rungen an rechtskonform und effektiv gestaltete Kundendaten-

Personalakten oder aus bloßen Telefonnotizen. Diese Erweiterung • Die Verordnung wird aufgrund ihres rechtlichen Charakters erfassungs-, -verarbeitungs- und -bewertungsprozesse)

findet man z.B. nicht im § 28 I BDSG. Bis zum Inkrafttreten der potentiellen neuen EU-Datenschutzver- direkt ab Inkrafttreten einheitlich bindend für den nicht-öffent- • Betroffene sollen Ihre Rechte ohne „technischorganisatorische

ordnung wird sich – nicht zuletzt durch den Einfluss von Interes- lichen Bereich in allen Mitgliedsstaaten sein Hindernisse“ nutzen können (z. B. Onlineauskunft), innerhalb

Verhältnis zu § 28 BDSG senverbänden und den Regierungen der EU-Staaten – noch einiges • Erleichterung des internationalen Datentransfers durch Harmo- eines Zeitrahmens von einem Monat

tun. Hinzu kommt, dass parallel auch in Deutschland Änderungen nisierung • Es sind Datenschutzarbeitsanweisungen zu erstellen

§ 28 I BDSG soll nach dem Willen des Gesetzgebers grundsätzlich für im Datenschutzrecht vorangetrieben werden; so nahm die bereits • Sanktionsmöglichkeiten sollen „erheblich verstärkt und effek- („Policies“), die regeln, wann welche Daten verarbeitet

Zwecke des Beschäftigungsverhältnisses gesperrt sein, da § 32 BDSG tot geglaubte Novelle des Beschäftigtendatenschutzes Anfang tiver ausgestaltet werden“ (Eine grundsätzliche Auflösung werden und wie die Rechte des Betroffenen gewahrt werden

die einwilligungsfreie Erhebung, Verarbeitung und Nutzung von 2012 wieder Fahrt auf. der Bußgeldobergrenze und Ersetzung durch Gewinnabschöp- (vermutlich werden hierdurch die im deutschen BDSG

Beschäftigtendaten für Zwecke eines Beschäftigungsverhältnisses fungsmöglichkeiten ist möglich) bereits geforderten Verfahrensverzeichnisse abgelöst)

regelt. § 28 I Nr. 2 und 3 BDSG bleiben unter anderem für „andere Jedes Unternehmen und jeder Unternehmer tut daher gut daran, • ITVerfahren sollen verpflichtend mit einer datenschutzfreund- • Erweiterung von Benachrichtigungs und Auskunftspflichten

Zwecke“ anwendbar (z.B. zur Durchführung einer „Due Diligence“). die aktuellen und zukünftigen Entwicklungen zu berücksichtigen lichen Grundeinstellung („Privacy by default“) versehen werden ggü. Betroffenen, z.B.: verpflichtende Bekanntmachung des

Dies ist der Fall, wenn zunächst im Rahmen des § 32 I 1 BDSG – nicht zuletzt, um beim Einsatz der immer wichtiger werdenden • Bei Einsatz von neuen ITVerfahren und Systemen sollen DSB; Darstellung der Begründung, warum Datenverarbeitung

gespeicherte Daten nachträglich für andere Zwecke verwendet Compliance-Strategien und -Instrumente die Nachhaltigkeit ent- Unternehmen auf eine „Folgenabschätzung des IT-Einsatzes“ erfolgt, wann die Daten regelmäßig gelöscht werden und welche

werden sollen. Auch die Hinweispflicht für den Empfänger über- sprechender Investitionen zu sichern. Die Datenschutzexperten der verpflichtet werden (wahrscheinlich ist, dass eine zusätzliche geplanten Drittstaatentransfers vorgesehen sind

mittelter Daten in § 28 V BDSG findet weiterhin Anwendung. Practice Group Technology von BUSE HEBERER FROMM sowie von Dokumentationspflicht daraus entsteht) • Nationale Beschäftigtendatenschutzregeln sind möglich

Für die Datenverarbeitung im Rahmen arbeitsrechtlicher Bezie- der INTARGIA Managementberatung stehen Ihnen hierzu selbst- • Datenschutz als Wettbewerbsvorteil für Unternehmen soll • Unternehmen mit weniger als 250 Mitarbeitern sollen von

hungen kann darüber hinaus auch § 28 VI Nr. 3 Anwendung finden. verständlich gerne zur Verfügung. weiter gefördert werden der Pflicht der Bestellung eines Datenschutzbeauftragten

entbunden werden.

10 Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA Leitfaden Datenschutz 2012 | Buse HeBerer Fromm · INTArGIA 11Kontakt und Informationen INTARGIA Managementberatung GmbH Dr. rer. pol., Dipl.-Ing. Thomas Jurisch Geschäftsführender Gesellschafter ISO 27001 Lead Auditor > thomas.jurisch@intargia.com Telefon 06103 50860 Steffen Weber, M.Sc. Partner ISO 27001 Lead Auditor > steffen.weber@intargia.com Telefon 06103 50860 BUSE HEBERER FROMM Rechtsanwälte Steuerberater Partnerschaftsgesellschaft Stephan Menzemer Rechtsanwalt Wirtschaftsmediator Partner > menzemer@buse.de Telefon 069 971097 913 Tim Christopher Caesar Rechtsanwalt > caesar@buse.de Telefon 069 971097 911 10/2012

Sie können auch lesen