DER NETZWERK INSIDER - COMCONSULT

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

Der Netzwerk Insider Juni 2021

Rechenzentrumsumzug:

gut geplant, weniger Stress

von Hartmut Kell

Ein neues Rechenzentrum bzw. ein dem man sich Zeit lassen kann. Eine

neuer Serverraum wurde gebaut und genaue Planung und Hand-in-Hand-

steht zur Nutzung bereit. In vielen Fäl- Durchführung sind gefragt.

len geht es nicht um eine sukzessive

Besiedelung der Flächen mit völlig neu- Federführend wird dieses durch eine Or-

em Equipment, sondern darum, dass ganisationseinheit / Abteilung durchge-

die Server und Switches aus einem be- führt, die für den Betrieb des Serverraums

stehenden Rechenzentrum in die neue verantwortlich ist. Der nachfolgende Artikel

Serverfläche „wandern“, d.h. in die gibt allgemeingültige Erfahrungen wieder,

neuen Racks. Der Großteil der Elektro- die im Rahmen der Fachplanung solcher

nik muss im alten Serverraum demon- Umzüge bei kleineren bis mittleren Re-

tiert, dann transportiert und im neuen chenzentren gewonnen wurden. Er geht

Serverraum eingebaut und in Betrieb insbesondere auf die Vorbereitung ein, die

genommen werden. Selbst für den Fall, wesentlich zu einem erfolgreichen Umzug

dass ein komplettes weiteres RZ mit ei- beiträgt.

ner Spiegelung als Redundanz exis-

tiert, wird der Umzug nichts sein, bei weiter ab Seite 7

Braucht das Campus-Netz nun eine Fabric?

von Dr. Johannes Dams

ab Seite 14

Geleit

Internetzugang direkt oder über die Zentrale?

ab Seite 2

Standpunkt

Denunzianten wider Willen?

ab Seite 22

Kostenloses Webinar der Woche TOP-Veranstaltung

Effektiver und effizienter Sonderveranstaltung

Schutz Ihrer Daten mit M365 Technologietage

auf Seite 21 ab Seite 23Der Netzwerk Insider Juni 2021 Seite 2

Geleit

Internetzugang direkt oder über die Zentrale?

Im Geleit vom März 2021 ging es um die WAN zwischen den Standorten der Or-

Notwendigkeit der Anpassung der Interne- ganisation wird mehr WAN-Kapazität

tanschlüsse von Organisationen an neue benötigt, und zwar sowohl in der Zentra-

Anforderungen. Im Folgenden möchte ich le als auch am Standort des Endgeräts.

auf die Frage eingehen, ob ein Standort WAN-Kapazität ist in der Regel wesent-

direkt mit dem Internet verbunden werden lich teurer als Internetkapazität. Back-

soll oder alle Standorte einer Organisation hauling ist auch im Falle der Nutzung ei-

über eine zentrale Lokation auf das Inter- nes Internet-VPN zwischen der Zentrale

net zugreifen sollen. Diese zweite Option und dem Standort des Endgeräts mit

wird Backhauling genannt. einer Mehrbelastung verbunden, und

zwar am zentralen Internetübergang.

Warum viele Organisationen Beim Download großer Datenmengen

Backhauling nutzen durch das Endgerät, z.B. bei Software-

Updates, wirkt sich dieser Nachteil be-

Viele Organisationen nutzen zentrale In- sonders aus.

ternetzugänge. Die Nutzung von Backhau-

ling geht in der Regel auf folgende Grün- • Backhauling erhöht die Latenz bei der

de zurück: Internetkommunikation. Die Übertra-

gung zwischen dem Endgerät und dem

• Einsparung der Kosten für eine Vielzahl ling-Varianten sind: Internet erfolgt über den Umweg der

von Internetzugängen Zentrale. Folglich ist die Signallaufzeit

• Bessere Perimeter-Sicherheit durch ei- • Nutzung des zentralen Internetan- um die Latenz zwischen dem Endge-

nen zentralen Internetzugang schlusses über ein privates Wide Area rät und der Zentrale höher. Ob sich die-

Network (WAN) wie zum Beispiel ein se erhöhte Latenz auf die Performance

Die Perimeter-Sicherheit ist im Laufe der WAN, das auf MPLS (Multi-Protocol La- von Anwendungen auswirkt, hängt von

letzten 20 Jahre immer komplexer gewor- bel Switching) basiert zwei Faktoren ab. Der erste Faktor ist

den. Viele Organisationen begnügen sich • Verbindung zum zentralen Internetan- die Latenz zwischen der Lokation des

nicht mit einem Firewall-System an der schluss über ein internetbasiertes Virtu- Endgeräts und dem zentralen Internet-

Grenze zwischen dem eigenen Netz und al Private Network (VPN) anschluss in Relation zur Gesamtlatenz.

dem Internet. Das Wettrüsten zwischen Der zweite Faktor ist der Charakter der

Angreifern und Verteidigern im Bereich Cy- Im zweiten Fall nutzt ein Standort zwar Anwendung. Zeitkritische Anwendungen

bersicherheit machte die Ergänzung der einen lokalen Internetanschluss, jedoch sind zum Beispiel, aber nicht nur, Audio-

Firewalls um solche Funktionen wie Appli- ausschließlich für den Aufbau eines VPN- und Videokonferenzen.

cation Level Gateway (ALG) und Intrusi- Tunnels zur Zentrale. Split Tunneling, d.h.

on Prevention System (IPS) notwendig. Mit Internetkommunikation am VPN-Tunnel • Auch wenn die Preisgabe der Lokati-

zunehmender Nutzung von Transport Lay- vorbei, wird unterbunden. Was für einen on des Endgeräts gegenüber dem Ser-

er Security (TLS) als Basis von Internet- ganzen Standort gilt, kann auch für ein ver im Internet dem Datenschutz nicht

kommunikation kann diese nicht ohne eine mobiles bzw. Homeoffice-Endgerät gelten. dienlich ist, gibt es Anwendungsfälle,

Entschlüsselung am Perimeter auf gefähr- Ein mobiles Endgerät soll dabei im inter- in denen man dies nicht nur akzeptiert,

liche Inhalte und Angriffsmuster untersucht nen Netz ohne VPN und ansonsten immer sondern wünscht. Eine einfache Bei-

werden. Diese Entschlüsselung macht den über VPN kommunizieren. Dazu muss das spielanwendung ist ein Routenplaner.

Perimeter noch komplexer. Endgerät zuverlässig erkennen, dass es Backhauling erschwert die Nutzung sol-

sich im internen Netz befindet und keinen cher Anwendungen, die anhand der IP-

Eine immer komplexere Perimeter-Um- VPN-Tunnel aufbauen muss. Diese Ent- Adresse Rückschlüsse auf die Lokation

gebung erhöht die Gesamtkosten für den scheidung möchte ein Administrator nicht des Endgeräts bestimmen. Backhau-

Internetübergang. Um die teure Perime- dem Benutzer des Endgeräts überlassen, ling im Falle der Nutzung des zentra-

ter-Umgebung nur an einer Stelle aufzu- sondern automatisieren. Eine solche Kon- len Internetanschlusses durch ein sich

bauen, haben sich viele Firmen und Be- figuration ist im Falle von mobilen Geräten im Ausland befindliches Endgerät hat

hörden für Backhauling entschieden. nicht trivial, aber möglich. zusätzliche Nachteile. Möglicherwei-

Hinzu kommt, dass eine Vielzahl von In- se wird das Endgerät am Zugriff auf be-

ternetanschlüssen aus der Sicht vieler Or- Nachteile von Backhauling stimmte Webseiten des Staates gehin-

ganisation den Betrieb der Sicherheits- dert, in dem es sich gerade befindet.

komponenten erschweren und damit das Backhauling hat seine Nachteile, zum Bei- Umgekehrt können beim Webzugriff In-

Niveau der IT-Sicherheit absenken würde. spiel die folgenden: halte eingeblendet werden, die hinsicht-

lich Sprache und anderer lokaler Fak-

Backhauling-Varianten • Für Backhauling wird mehr Übertra- toren nicht zur Lokation des Endgeräts

gungskapazität im Netz benötigt. Ein passen. Ferner kann Backhauling einen

Backhauling bedeutet, dass die Kommu- Paket, das von einem Server im Internet Verstoß gegen Gesetze und Verordnun-

nikation mit dem Internet immer nur über ein Endgerät im internen Netz erreichen gen des Staates darstellen, in dem sich

einen zentralen Internetanschluss erfolgt. soll, belastet beim Erreichen der Zent- das Endgerät befindet.

Es muss daher von jedem Standort aus rale und bei Weiterleitung zum Stand-

eine „private“ Netzverbindung zur Zentra- ort des Endgeräts die Ressourcen der • Nicht bei allen Endgeräten kann Back-

le geben, über die auch die Internetkom- externen Netzanbindungen der Zentra- hauling konsequent durchgesetzt wer-

munikation geführt wird. Übliche Backhau- le. Im Falle der Nutzung eines privaten den. Einige Smartphones bauen nachDer Netzwerk Insider Juni 2021 Seite 7

Rechenzentrumsumzug: gut geplant, weniger Stress

Rechenzentrums- Hartmut Kell kann bis heute auf eine mehr als

20-jährige Berufserfahrung in dem Bereich der

umzug: Datenkommunikation bei lokalen Netzen ver-

gut geplant,

weisen. Als Leiter des Competence Center IT-

Infrastrukturen der ComConsult GmbH hat er

weniger Stress

umfangreiche Praxiserfahrungen bei der Pla-

nung, Projektüberwachung, Qualitätssicherung

und Einmessung von Netzwerken gesammelt

Fortsetzung von Seite 1 und vermittelt sein Fachwissen in Form von

Publikationen und Seminaren.

Dabei liegt der Schwerpunkt auf Tätig- wurde und bereitsteht. Bereitstehen heißt reichende kleinere Blindplattenelemente

keiten, die bis zur physikalischen Ver- dabei nicht nur, dass sie vorhanden ist, son- bereitliegen, die im Laufe des Komponen-

schaltung der Komponenten (daten- und dern auch, dass sie dokumentiert wurde. teneinbaus die entstehenden Öffnungen

elektrotechnisch) notwendig sind – Konfi- passgenau schließen können.

guration und Tests der Komponenten blei- Im Einzelnen bedeutet dies:

ben unberücksichtigt. Selbstverständlich wurden alle Racks –

Alle Racks stehen und sind befestigt, eine inklusive der Kabelführungssysteme – in

Konkret betrachtet der Artikel drei Haupttä- etwaige Kalt- oder Warmgangeinhausung Form eines „Floor Layout“ und die 19“-Be-

tigkeiten in Zusammenhang mit dem Umzug: wurde montiert und im Rahmen eines stückung in Form eines „Rack Layout“ im

Tests überprüft. Bedingt durch diesen Test Grundriss dokumentiert. Das Floor Layout

• Aus- und Einbau von elektronischer muss in vielen Fällen davon ausgegangen liegt im Idealfall maßstabsgerecht in CAD-

Hardware werden, dass die gesamte 19“-Einbauflä- Form vor, ein einfaches Schema wird für

• Stecken von IT-Anschlüssen che des Ganges verschlossen wurde und den Umzug aber auch ausreichen. Ins-

• Stecken der elektrischen Anschlüsse demzufolge erst wieder vor Einbau der besondere die schematische Darstellung

Komponenten geöffnet werden muss. Im gibt die Möglichkeit, die wichtigsten Rack-

1. Voraussetzungen zur Vorbereitung besten Fall ist diese Fläche mit modularen Typen farblich zu kennzeichnen und Ver-

der Umzugsplanung Blindplatten in unterschiedlichen Höhen- sorgungsbereiche von Bereichsverteilern

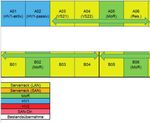

einheiten verschlossen. Häufig erfolgt dies hervorzuheben (im Bild unten: Middle-

Die beschriebenen Erfahrungen basieren mithilfe von großen Plattenelementen, ggf. of-Row-Racks). Eine solche Informati-

immer auf der Annahme, dass eine norm- sogar mit großen, kostengünstigen Plexi- on schnell ablesen zu können, kann beim

konforme, passive IT-Infrastruktur realisiert glasplatten. Für den Umzug müssen aus- Umzug hilfreich sein. (siehe Abbildung 1)

Abbildung 1: Beispiel Detaildarstellung bemaßtes CAD-Floor-Layout und schematisches Layout (rechts)Der Netzwerk Insider Juni 2021 Seite 8

Rechenzentrumsumzug: gut geplant, weniger Stress

Die Server- und Netzracks wurden mit ei-

ner ausreichenden Kommunikationsver-

kabelung ausgestattet, deren Ziel die

Vermeidung einer schrank- oder gar rei-

henübergreifenden Verkabelung mit

Patchkabeln ist. Die Erfahrung zeigt, dass

eine 100%-ige Vermeidung nie möglich ist

und man immer mit Patchkabeln rechnen

muss, die aus einem Rack herauszufüh-

ren sind.

Von großem Vorteil ist es, wenn unter-

schiedliche Kabelführungssysteme für fes-

tinstallierte Kabel und Patchkabel geplant

wurden. Eine einzige Trasse für beide Ka-

belarten sowie eine geschlossene Stan-

dardtrasse zur Verlegung von Patchkabeln

sind äußerst ungünstig. Das Ein- und Aus-

fädeln der Kabel wäre nur möglich, wenn

zuvor entsprechende Formstücke verwen-

det wurden. Alternativ dazu sind Gitterrin-

nen oder Kabelführungssysteme besser,

die speziell für eine Überkopfkabelverle- Abbildung 2: Auszug aus einem Strangschema

gung in Rechenzentren entwickelt wurden

(z.B. Fiberrunner von Panduit).

seitliche Kabelkämme oder auch Rangie- 2. Vorbereitung

rösen zur vertikalen Kabelführung vorhan-

Die Kommunikationsverkabelung wurde

den, wird man nach einem Umzug von Die Vorbereitung des Umzugs kann man

installiert, eingemessen, beschriftet und

einer vorzeigbaren Beschaltung weit ent- auf sechs Fragen fokussieren:

dokumentiert – mindestens in Form einer

fernt sein. (siehe Abbildung 4)

Kabelspinne oder eines Strangschemas.

• Was muss umziehen?

Nur so können Patchlisten, die zu den

Eine ausreichende Stromversorgung in • Wo befindet sich die Komponente jetzt?

zentralen Umzugsdokumenten gehören,

Form von PDUs (Steckdosenleisten) mit • Wohin muss die Komponente?

erstellt werden. (siehe Abbildung 2)

unterschiedlichen Anschlusstypen steht • Was brauche ich zum Umzug und zur

bereit. Inbetriebnahme?

Eine zentrale Rolle sowohl bei der Instal-

• Wann erfolgt der Umzug der Kompo-

lation als auch bei der Nutzung der Ver-

Da alle genannten Dokumentationsbe- nenten?

kabelung übernimmt ein durchdachtes

standteile Ergebnis der Revisionsdoku- • Welches Risiko muss ich wie einkalku-

Beschriftungskonzept. Wurde ein sol-

mentation sind, die vom Installationsun- lieren?

ches nicht konsequent und einheitlich

ternehmen vorgelegt wird, sind zunächst

„zu Ende“ gedacht und nicht einfach und

keine Angaben zur Lage bzw. zum Monta- Es bietet sich an, die Vorbereitung in zwei

verständlich aufgebaut, so ist mit einem

geort der einzubauenden Server, Switches Haupttätigkeiten aufzuteilen:

vermehrten Auftreten von Fehlpatchun-

o.ä. enthalten. Diese Angaben müssen in

gen zu rechnen. Die Beschriftung an den

der nächsten Planungsphase gemacht 1. Eine planende Vorbereitung, die in

Komponenten – insbesondere an den

werden. Form einer klassischen Planung durch

Rangierfeldern – muss deutlich lesbar

sein und alle wichtigen Informationen

enthalten. Im nachfolgenden Beispiel

wurde ein sehr gut lesbares Schild am

Rangierfeld montiert, welches die kom-

pletten Informationen zum Einbauplatz

des Rangierfeldes beinhaltet und Platz

für weitere Zusatzinformationen bietet

(im Beispiel: Information zur Lage des

Ziel-Rangierfeldes). Damit liegen dem

Umzugsteam die wichtigsten Informatio-

nen an jedem Rangierfeld vor, ohne um-

ständlich in eine weitere Bestandsdoku-

mentation schauen zu müssen. (siehe

Abbildung 3)

Neben der Kabelführung außerhalb der

Schränke spielt die Führung der Patchka-

bel innerhalb der Schränke zur Sicherstel-

lung einer aufgeräumten und fehlerfreien

Verschaltung der Komponenten eine gro-

ße Rolle. Sind hier keine geeigneten Ele- Abbildung 4: Rangierungen von unterschiedli-

mente wie horizontale 19“-Kabelführung, Abbildung 3: Beschriftung Rangierfelder chen MedienDer Netzwerk Insider Juni 2021 Seite 14

Braucht das Campus-Netz nun eine Fabric?

Braucht das Dr. Johannes Dams hat in den vergangenen

Jahren zahlreiche wissenschaftliche Artikel im

Campus-Netz Bereich der theoretischen Informatik mit Bezug

zu Algorithmen für Funknetzwerke veröffentlicht.

nun eine Fabric? Seit 2015 ist er als Berater bei der ComConsult

GmbH im Competence Center Netze tätig. Der

Fokus liegt hier unter anderem auf der Konzep-

Fortsetzung von Seite 1 tion und Planung in den Bereichen WLAN, IPv6

und weiteren Aspekten aktiver Netzwerktechnik.

Seit einiger Zeit werben immer mehr Her- Anforderungen an die moderne Kommunikationsfunktion immer wichtiger.

steller für SDNs, Fabrics oder Overlays Netzarchitektur Entsprechende Anforderungen beinhal-

im Campus-Netz. Diese Themen spielen ten neben einfachen Statistiken sogar die

in Netzprojekten eine zunehmende Rolle. Als erstes sollte man sich klar werden, wa- Möglichkeit zur Darstellung der Kommuni-

Für unsere Kunden sind hier durchaus re- rum eine Anpassung bestehender Netzar- kationspfade einzelner Anwendungen.

levante Fragen hinsichtlich eines moder- chitekturen überhaupt Sinn ergeben kann.

nen Netzbetriebs zu beantworten. Daher Ein Startpunkt ist die Betrachtung der An- Was ist eine Fabric?

muss immer wieder betrachtet und beur- forderungen an das Netz. Diese erhöhen

teilt werden, ob die entsprechenden Tech- sich zunehmend durch die immer weiter Zunächst muss klargestellt werden, was

nologien tatsächlich den gewünschten steigende Anzahl an Endgeräten und neu- mit einer Fabric- oder Overlay-Lösung ge-

Nutzen bringen. en Anwendungen. meint ist. Es gibt keine einheitliche Defi-

nition, und jeder Hersteller hat einen et-

Ob die sprichwörtliche Behauptung, dass Moderne Netzarchitekturen müssen also was anderen Blickwinkel auf das Thema.

„neue Besen gut kehren“, von einem Be- neue Anforderungen abbilden können, fle- Für uns bzw. in Kundenprojekten sind zwei

senverkäufer ins Leben gerufen wurde, xibel aufgebaut sein und den betrieblichen grundlegende Elemente wichtig: die Netz-

weiß ich zugegebenermaßen nicht. Denk- Bedingungen entsprechen. Bei verschie- architektur und das zugehörige Manage-

bar wäre das durchaus. Zumindest kann denen Kunden sehen wir immer häufiger ment. Insbesondere ersteres ist dabei für

man diesen Eindruck bezüglich neuer den Bedarf, verschiedene Gewerke (Me- die technischen Aspekte eines Overlay

Netztechnologien bekommen, wenn man dientechnik, Büro-IT, Gebäudetechnik etc.) ausschlaggebend.

sieht, wie neue technologische Ansätze in ein Netz zu integrieren. Dies erhöht die

von Netzherstellern angepriesen und ver- Komplexität des Netzbetriebs, welcher Wenn wir uns als ersten Schritt mit der

marktet werden. Natürlich haben neue Be- durch die technische Lösung entsprechend Netzarchitektur befassen, müssen wir

sen mit ihren meist noch schönen und ge- unterstützt werden soll. hierbei einige grundlegende Begriffe be-

raden Borsten tatsächlich einige Vorteile trachten. Zentral sind die Control Plane

beim Fegen. Auch alte Besen haben ihren Die Anbindung verschiedener Gewerke und (Steuerungsebene) und die Data Plane

Charme und Nutzen. Inwieweit sich dies damit von Endgeräten oder Netzbereichen (Nutzdatenebene).

beim Netzdesign ebenso verhält, ist abzu- in der Verantwortung verschiedener Abtei-

warten. Klar ist, dass in beiden Fällen Vor- lungen stellt insbesondere Anforderungen an Bei der Control Plane handelt es sich

und Nachteile ersichtlich sind. Der Nutzer die unterstützten Technologien, die Bereit- um Funktionen und Protokolle zur Steu-

(oder Netzbetreiber) muss natürlich die für stellung von Anschlüssen und logischen Net- erung, wie Daten im Netz geleitet wer-

sich und seine Umgebung passende Lö- zen und die Sicherheit und Netztrennung. den sollen. In einem klassischen Netz

sung finden. kann dies beispielsweise durch Routing-

Diese Funktionen müssen durch das loka- Protokolle oder manuell konfigurierte sta-

Im Bereich der Netztechnik finden sich le Campus-Netz bereitgestellt werden. Im tische Routen abgebildet werden. Die

tatsächlich seit einigen Jahren recht häu- selben Zuge wird die Automatisierung zur Formate, die für die Datenweiterleitung

fig moderne Lösungen, bei denen die Abbildung der Dynamik in Bezug auf die genutzt werden, bilden die Data Pla-

Steuerung und das Management des Net- Endgeräteanbindung im Netz immer wich- ne. In der ISO/OSI-Hierarchie gibt es so-

zes durch zahlreiche neue Features an- tiger. Der Anschluss neuer Endgeräte, die wohl Steuerungsprotokolle als auch Da-

gereichert werden. Meist besteht die ein- Bereitstellung logischer Netze und Anpas- tenformate auf verschiedenen Schichten.

gesetzte Technologie im Netz hierbei aus sungen sollen möglichst automatisch erfol- Beispiel Ethernet: Die Data Plane nutzt

einer sogenannten Fabric-, SDN- oder gen. Die Konfiguration neuer Komponen- das Ethernet-Frame-Format, die Con-

Overlay-Lösung. Ob diese Lösung mit ih- ten soll mit einem entsprechenden Zero trol Plane Protokolle für Medienzugriffs-

rer angepriesenen Flexibilität jedem Kun- Touch Provisioning umgesetzt werden. Ins- verfahren. Und Beispiel IP: Auf der Data

den einen Nutzen bringt, ist nicht direkt gesamt geht es also um eine betriebliche Plane hat sich das Format des IP-Data-

klar. Es bietet sich also an, dieses Thema Vereinfachung im Netz. gramms mit definiertem Header etabliert,

genauer anzuschauen und einige der Hin- auf der Control Plane die Arbeitsteilung

tergründe der verschiedenen Lösungen Im modernen Netzbetrieb wird die Überwa- zwischen Endgeräten und Routern bzw.

zu diskutieren. chung des Netzes neben der eigentlichen Routing-Protokollen.Der Netzwerk Insider Juni 2021 Seite 15

Braucht das Campus-Netz nun eine Fabric?

In Fabrics kann die entsprechende Funk- Für das Endgerät muss die Trennung zwi- und somit die meisten Komponenten mit

tion der Control und Data Plane durchaus schen Underlay und Overlay völlig transpa- einer entsprechend einheitlichen Grund-

sehr unterschiedlich umgesetzt werden. rent sein. Es sieht die in der Abbildung blau konfiguration funktionieren können, wäh-

Für letztere werden im Prinzip zusätzli- dargestellten Schichten als die genutzte rend die Control Plane die Detail-Organi-

che Schichten in das ISO/OSI-Modell ein- Netzhierarchie. Die weiteren Schichten der sation übernimmt.

geführt, welche die geforderte Flexibilität Data Plane und des Underlay (grün) sind

ermöglichen. Es werden neue Protokol- für das Endgerät nicht sichtbar. Als weiterer zentraler Punkt des zugehöri-

le etabliert, um die bereits existierenden gen Netzmanagements ist das Monitoring

Netzfunktionen zu ergänzen. Die von der Die Control Plane steuert den Datenfluss des Netzes zu sehen. Die angebotenen

Fabric-Lösung bereitgestellten Schichten bzw. die dazu notwendige Konfiguration Gesamtlösungen und das Marketing der

liegen dabei als weitere überlagernde Ebe- der Komponenten. Dazu werden meist zu- Hersteller legen einen besonderen Fokus

ne oberhalb der bisherigen Data Plane des sätzliche Protokolle benötigt. Der grund- auf diesen Aspekt. Unabhängig von der ei-

klassischen Netzes. Daher ergibt sich der sätzliche Aufbau kann lösungsabhängig gentlichen Fabric-Lösung bieten Herstel-

Begriff Overlay. Overlays bezeichnen somit von Protokollen ähnlich dem klassischen ler ein ganzes Set von Funktionen an, um

verschiedene logische Netze, die das ge- Routing bis hin zu zentralisierten Ansät- Kommunikationspfade einzelner Anwen-

meinsame physische Netz nutzen. zen mit sogenannten Controllern variie- dungen zu analysieren und so die Fehler-

ren. Bspw. können die Komponenten Rou- suche zu vereinfachen. Fehlerzustände

Analog wird der Begriff Underlay für die ting-Tabellen untereinander austauschen, lassen sich damit in Bezug auf die EAP/

Ebenen von der Verkabelung bis zu der im oder eine zentrale Instanz übernimmt die- RADIUS-Authentisierung klarer nachvoll-

physischen Netz verwendeten IP-Kommu- se Koordination und stellt die notwendigen ziehen. Auch wenn die eigentliche Über-

nikation genutzt. Informationen bereit. Letzteres ist in Tei- wachungsfunktion losgelöst von der Tech-

len vergleichbar mit dem Management der nologie der Fabric ist, hat sie bei den

Das Overlay agiert in der Fabric regelmä- WLAN-Access-Points durch einen WLAN- meisten Anbietern doch einen bedeuten-

ßig wie eine einheitliche Instanz. In der Controller. den Anteil an der Gesamtlösung und da-

Endgerätekommunikation kann es als „ver- mit am Nutzen für den Kunden. Insbeson-

teilter Router“ abstrahiert werden, wie in Eine weitere zentrale Funktion ist bei vie- dere diese Sicht auf oder in das Netz wird

Abbildung 1 skizziert. len Lösungen der Control Plane das Zero daher stark beworben. Dennoch wollen wir

Touch Provisioning (ZTP). Hierbei ist die uns in diesem Artikel auf die Kommunikati-

In Abbildung 2 ist einerseits die Sicht des grundsätzliche Idee, dass sich neue Kom- onsebenen der Fabric konzentrieren.

Endgeräts auf das Netz dargestellt und an- ponenten selbstständig mit dem Netz ver-

dererseits die Zuständigkeit der Control binden, indem sie ihre Control Plane bzw. Wie sehen die Ebenen nun im Detail

Plane. Durch die Fabric wird dem Endge- ihren Controller finden und dort ihre Kon- aus?

rät damit ein Layer-2- bzw. Layer-3-Netz figuration erhalten. Dies soll die Inbetrieb-

zur Verfügung gestellt. Diese bereitgestell- nahme deutlich vereinfachen. Insgesamt Um die Funktionsweise des Overlay ge-

ten Schichten sind als Overlay vom darun- profitiert das ZTP davon, dass die eigent- nauer zu verstehen, muss man sich von

terliegenden Underlay getrennt. liche Intelligenz in der Control Plane liegt der oben beschriebenen abstrakten Sicht-

weise lösen und in konkrete Protokoll-Bei-

spiele der Produkte schauen. Die verschie-

denen Varianten lassen sich nicht auf eine

einzelne einfache Beschreibung herun-

terbrechen. Die folgenden Erläuterungen

können daher nur als Beispiele verstanden

werden und haben keinen Anspruch auf

Vollständigkeit. Der interessierte Leser sei

auf entsprechende weiterführende Infor-

mationen am Ende des Artikels verwiesen.

Prinzipiell gelten für alle Lösungen, dass

sie Kombinationen und herstellerspezifi-

sche Abwandlungen der üblichen Stan-

dards nutzen. Selbst wenn der Herstel-

ler sich auf einen offenen Standard beruft,

heißt das noch lange nicht, dass hierbei

Produkte verschiedener Anbieter zueinan-

der kompatibel sind. Wer sich für eine Fa-

bric oder ein Overlay entscheidet, bindet

sich damit auch für die Zukunft immer an

eine herstellerspezifische Lösung.

Ein Beispiel für eine solche Lösung ist Cis-

co Software-Defined Access (Cisco SDA).

In unseren Kundenprojekten wird deutlich,

dass Cisco in der Lage ist, durch geeigne-

tes Marketing Interesse an dem Produkt

zu wecken. SDA basiert auf dem Protokoll

LISP (Location/Identifier Separation Proto-

col) und dem Tunnelformat VXLAN (Virtual

Abbildung 1: Das Overlay als "verteilter Switch" Extensible LAN).Sie können auch lesen