Der Netzwerk Insider Februar 2021 - Alles neu macht der L(J)enz(s): Ein digitales Update für Krankenhäuser - ComConsult

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

Der Netzwerk Insider Februar 2021

Alles neu macht der L(J)enz(s):

Ein digitales Update für Krankenhäuser

von Tanja Ulmen

Im Rahmen des Krankenhauszukunfts- Bestandsaufnahme –

gesetzes wurde der Krankenhauszu- der Krankenhaus-Report

kunftsfonds errichtet, der mit 4,3 Mil-

liarden Euro die Digitalisierung von Jedes Jahr wird mit dem Krankenhaus-

Krankenhäusern unterstützt. Es wer- Report eine Übersicht über ein aktuelles

den verschiedene Fördertatbestände Thema im Krankenhaussektor herausge-

unterstützt, die von der technischen geben. Seit 1993 wird jährlich ein ande-

Ausstattung der Notaufnahme, über res Schwerpunktthema von Experten aus

das digitale Medikationsmanagement Forschung und Praxis beleuchtet. 2020

bis hin zur Verbesserung der IT-Si- ging es um die „Finanzierung und Vergü-

cherheit reichen. Bei der Beantragung tung am Scheideweg“ mit Berichten rund

müssen einige Anforderungen berück- um das DRG-System, ein umstrittenes Ab-

sichtigt werden, die in diesem Artikel rechnungssystem in Krankenhäusern.

genauer erläutert werden.

weiter ab Seite 5

Was verbirgt sich hinter Dynamic Spectrum Sharing (DSS)?

von David Feuser

ab Seite 13

Geleit

Auf Netz-, System- oder Applikationsebene:

wo verschlüsseln?

ab Seite 2

Standpunkt

Funk ist nicht nur zur Kommunikation gut!

ab Seite 19

Kostenloses Webinar der Woche Aktuelle Veranstaltung

Hochverfügbare Rechenzen- Sonderveranstal-

trumskopplung „Made in Germany“ – tung Netze

von Anfang an richtig planen ab Seite 11

auf Seite 10Der Netzwerk Insider Februar 2021 Seite 2

Geleit

Auf Netz-, System- oder Applikationsebene:

wo verschlüsseln?

In den letzten Monaten begegneten wir in stellt werden. In einem solchen Fall verur-

Projekten einigen Herausforderungen in sacht das Schlüsselmanagement bei einer

Sachen Verschlüsselung. Diese Heraus- hohen Anzahl von Verbindungen einen ho-

forderungen geben Anlass dafür, über die hen Aufwand. Selbst bei einer niedrigen

grundsätzliche Frage im Titel dieses Tex- Anzahl von Verbindungen ist der Aufwand

tes nachzudenken. für den immer empfohlenen regelmäßigen

Wechsel der Shared Secrets zu berück-

Verschlüsselung ist ein wichtiges Werk- sichtigen.

zeug der IT-Sicherheit. Dieses Werkzeug

ermöglicht auf sehr wirksame Weise die Ist die Verschlüsselung auf

Realisierung des Sicherheitsziels der Ver- Applikationsebene besser?

traulichkeit. Doch nicht nur Vertraulichkeit

kann mit Verschlüsselung erreicht werden. Auf Applikationsebene gibt es schon

Verschlüsselte Daten lassen sich nämlich längst etablierte Verfahren für die Ver-

bei Unkenntnis des Schlüssels meistens schlüsselung von bewegten Daten. Das

nicht manipulieren, ohne eine Spur zu hin- verbreitetste dieser Verfahren ist Transport

terlassen. Daher kann die Verschlüsse- Layer Security (TLS). TLS geht ursprüng-

lung neben der Vertraulichkeit auch ande- lich auf Secure Socket Layer (SSL) zu-

ren Zielen wie zum Beispiel Integrität und rück und ist von der Internet Engineering

Authentizität dienen. durch LAN-Switches. Insbesondere bei Task Force (IETF) standardisiert worden.

Übertragung über öffentlichen Grund Das Verfahren ist die Basis des weltweit

Das für die IT-Sicherheit sehr zentrale Ver- kann die Anwendung von MACsec sinn- am häufigsten genutzten verschlüsselten

fahren Verschlüsselung wird deshalb sehr voll sein. Problematisch ist die Unter- Protokolls, nämlich HTTPS. Laut einem

gerne auf schützenswerte Daten ange- stützung von MACsec durch Herstel- Google-Bericht vom 5. September 2020

wandt. Daten können auf Speichermedi- ler. Die meisten LAN-Hersteller tun sich wurden in Deutschland 93% der Websei-

en verschlüsselt werden („Data at Rest“), mit MACsec sehr schwer, insbesondere ten über HTTPS geladen [1].

oder bei Übertragung („Data in Motion“). wenn Netzverbindungen hoher Bitrate

Während für gespeicherte und bewegte wie 100 Gbit/s verschlüsselt werden sol- TLS hat folgende Vorteile:

Daten etablierte Verschlüsselungsverfah- len.

ren verfügbar sind, ist die Anwendung von • Das Verfahren nutzt für Schlüsselma-

Verschlüsselung auf in Verarbeitung be- • Ein Weitverkehrsnetz (Wide Area Net- nagement ein weltweit etabliertes Sys-

findliche Daten („Data in Use“) komplexer work, WAN) arbeitet zwar meist mit tem der Vertrauensketten mit Zerti-

und ein relativ neues Feld. wesentlich niedrigeren Bitraten als fikaten. Bei Nutzung von gängigen

100 Gbit/s, doch bei Zugriff von vielen Betriebssystemen und Browsern ist es

Im Folgenden geht es um Verschlüsse- Standorten auf ein Rechenzentrum (RZ) möglich, für das Schlüsselmanagement

lung von bewegten Daten, um sie vor kann im RZ der Bedarf an aggregierter Zertifikate zu nutzen, die von einer etab-

Späh- oder anderen Angriffen auf Netzver- Verschlüsselungsleistung in der Grö- lierten Certificate Authority (CA) signiert

bindungen zu schützen. ßenordnung von 100 Gbit/s entstehen. sind.

Wenn WAN-Plattformen genutzt wer-

Herausforderungen in der Praxis den, bei denen das RZ über eine oder • Verschlüsselung auf Applikationsebe-

zwei physische Verbindungen an das ne schützt die Daten auf der gesamten

Eingangs erwähnte ich Herausforderun- WAN angeschlossen wird, müssen die- Strecke zwischen den beiden Kommuni-

gen, denen wir bezüglich Verschlüsselung se RZ-Verbindungen eine hohe Bitrate kationspartnern und nicht nur auf einer

in der jüngsten Projektpraxis begegnet und Verschlüsselung unterstützen. Typi- Teilstrecke zwischen zwei Netzkompo-

sind. Ich möchte drei Beispiele nennen: sche WAN-Komponenten können in der nenten (Switches, Routern, VPN-Gate-

Regel nicht mit einem Durchsatz von ways).

• In einem Projekt ging es darum, auf 100 Gbit/s verschlüsseln.

Routern Internet Protocol Securi- • Für die Verschlüsselung wird die Pro-

ty (IPsec) für die Verschlüsselung von Alle drei Fälle weisen die Gemeinsamkeit zessorleistung vieler beteiligter Syste-

Daten zu nutzen. Tests haben erge- auf, dass im Netz viele Kommunikations- me genutzt. Das sorgt für Skalierbarkeit

ben, dass der vom Hersteller genannte beziehungen zusammenkommen. Die ag- und vermeidet den Verschlüsselungs-

Durchsatz im Falle der Verschlüsselung gregierten Datenströme an einer Stelle zu engpass auf Netzkomponenten, die ei-

bei Weitem nicht erreicht wurde. Merk- verschlüsseln ist gar nicht so einfach mög- nen hohen aggregierten Durchsatz ha-

würdigerweise konnte man bei bestimm- lich, wie es auf den ersten Blick scheint. ben müssen.

ten Paketlängen nur wenig Durchsatz

erreichen, während sowohl bei längeren Die Verschlüsselung muss nicht nur mit Würden alle Applikationen Verschlüs-

als auch bei kürzeren Paketen der er- hohem Durchsatz, sondern auch so er- selung unterstützen, bräuchte man im

reichte Durchsatz höher war. folgen, dass der Aufwand für die Verwal- Netz gar nicht zu verschlüsseln, und man

tung der Verschlüsselung nicht exorbitant müsste nicht nach Netzkomponenten su-

• Eine Anforderung in einer Reihe von hoch ist. Für einige Verfahren wie MACsec chen, die bei hohen aggregierten Über-

Projekten ist die Unterstützung von Me- müssen meistens Shared Secrets an bei- tragungsraten auch noch Verschlüsselung

dia Access Control Security (MACsec) den Enden der Verbindung manuell einge- mit Wire Speed unterstützen.Der Netzwerk Insider Februar 2021 Seite 5

Alles neu macht der L(J)enz(s): Ein digitales Update für Krankenhäuser

Alles neu macht Tanja Ulmen leitet das Competence Center

IT-Services und ist zudem als Beraterin im

der L(J)enz(s): Competence Center Smart Technologies der

ComConsult GmbH tätig. Sie erstellt Konzepte,

Ein digitales Ausschreibungsunterlagen sowie Dokumenta-

tionen zu technischen Lösungen und deren Be-

Update für trieb. Darüber hinaus setzt sie sich im Rahmen

Krankenhäuser ihrer beruflichen Tätigkeit intensiv mit smarten

Technologien wie beispielsweise intelligenten

Gebäuden auseinander.

Fortsetzung von Seite 1

In Bezug auf die Digitalisierung der Kran- keine Rolle in der aktuellen EMRAM-Be- ten. Das Ziel des KHZG ist insbesonde-

kenhäuser ist der Report von 2019 sehr wertung. Es müssen alle niedrigeren Stu- re die Modernisierung der Krankenhäuser

passend. Das Schwerpunktthema war fen nach und nach erreicht werden. Da- mit besonderem Fokus auf Digitalisierung

2019 „das digitale Krankenhaus“. her ist es schwer zu sagen, ob deutsche [3]. Dafür ändert das KHZG unter ande-

Krankenhäuser tatsächlich nicht digitali- rem das Krankenhausfinanzierungsgesetz

Auf 359 Seiten werden Themen wie „Kran- siert sind oder ob lediglich das digitale La- sowie die Krankenhausstrukturfonds-Ver-

kenhaus-IT: Deutschland im internatio- bor für das Erreichen der Stufe 1 fehlt und ordnung, um zukünftig die im Folgenden

nalen Vergleich“ und „Stand der Digitali- viele andere Technologien bereits vorhan- beschriebenen Investitionsmaßnahmen

sierung und des Technologieeinsatzes in den sind. im Krankenhausbereich zu ermöglichen.

deutschen Krankenhäusern“ diskutiert. Insgesamt stehen 4,3 Milliarden Euro zur

Eine weitere Einschätzung aus dem Kran- Verfügung, wovon 3 Milliarden vom Bund

Beispielsweise werden deutsche Kran- kenhaus-Report 2019 ist, dass eine der und 1,3 Milliarden von Ländern und Kran-

kenhäuser mittels der Logik des „Electro- größten Hürden für den digitalen Wandel kenhausträgern beigesteuert werden. Die-

nic Medical Record Adoption Model“ (EM- in Krankenhäusern die knappen finanzi- ser Krankenhauszukunftsfond wird vom

RAM) eingestuft. Diese zeigt anhand einer ellen Ressourcen sind. „Als wesentlicher Bundesamt für Soziale Sicherung (BAS)

Skala von 0 (keine Digitalisierung) bis 7 Grund für die mangelnde Investitionstätig- verwaltet und auch die Vergabe der ent-

(papierloses Krankenhaus) an, wie digita- keit der Krankenhäuser verweisen 90 Pro- sprechenden Fördermittel fällt in den Zu-

lisiert ein Krankenhaus ist. Demnach sind zent der Befragungsteilnehmer auf un- ständigkeitsbereich des BAS.

knapp unter 40 % der deutschen Kranken- zureichende Fördermittel (Berger 2017).

häuser aktuell auf Stufe 0, also ohne Di- Mehr Fördermittel zur Umsetzung von Di- Um zu prüfen, ob die geförderten Vorha-

gitalisierung. Der deutsche Durchschnitt gitalisierungsprojekten erhoffen sich auch ben einen Unterschied in der Digitalisie-

liegt bei 2,3. Der europäische Durch- rd. 80 Prozent der Befragungsteilnehmer rung der deutschen Krankenhäuser ma-

schnitt wird mit 3,6 beziffert und liegt so- der Mummert Studie (Rochus Mummert chen, braucht es vergleichbare Werte.

mit deutlich höher. Die USA sind im Durch- 2018)“ [2]. Oben bereits erwähnt wurde die Evaluati-

schnitt bei 5,3. Vor allem lässt sich aber in on nach EMRAM, die allerdings aus den

Deutschland in der Vergangenheit kaum Das wurde nun mit dem Krankenhauszu- genannten Gründen aktuell kritisiert wird.

eine Entwicklung hin zur Digitalisierung er- kunftsgesetz geändert. Das Stufen-Modell ist nicht bei allen Kran-

kennen, wenn man die EMRAM-Bewer- kenhäusern aussagekräftig. Die Reak-

tungen betrachtet. 2012 lag die Zahl der Krankenhauszukunftsgesetz tion auf diese Kritik ist die Einführung ei-

Häuser auf Stufe 0 beispielsweise knapp nes neuen Reifegradmodells. Dieses soll

über 40 %, 2017, 5 Jahre später, liegt sie Das Krankenhauszukunftsgesetz (KHZG) im Rahmen des KHZG entwickelt wer-

knapp darunter [1] (siehe Abbildung 1). ist am 29. Oktober 2020 in Kraft getre- den, sodass Krankenhäuser eine stan-

Woran kann das also liegen? Es ist nicht

so, als wäre kein deutsches Krankenhaus

bereit den Schritt Richtung Digitalisie-

rung zu gehen. In unseren Projekten mer-

ken wir schon, dass viele Krankenhäuser

durchaus ihre Digitalisierung planen. Eine

Möglichkeit für die Resultate der EMRAM-

Bewertung ist die Art und Weise der Ein-

stufung. Das EMRAM-Modell hat fest de-

finierte Stufen, die nach und nach erreicht

werden müssen. Haben Kliniken Funk-

tionalitäten aus Stufe 6 bereits umge-

setzt, aber die Stufe 3 noch nicht erreicht,

so spielt die neu eingesetzte Technologie Abbildung 1: "EMRAN-Profil Deutschland 2012 (n = 340) vs. 2017 (n = 167)" [1]Der Netzwerk Insider Februar 2021 Seite 6

Alles neu macht der L(J)enz(s): Ein digitales Update für Krankenhäuser

dardisierte Selbsteinschätzung durchfüh- men müssen beispielsweise Folgendes si- lungsleistungen und zum anderen sind es

ren können. Für geförderte Kliniken ist die cherstellen: Systeme zur automatisierten und sprach-

Teilnahme verpflichtend, für alle anderen basierten Dokumentation von Pflege- und

Krankenhäuser ist sie freiwillig. Der Stand • die technische Anpassung auf den aktu- Behandlungsleistungen. Diese zwei The-

der Digitalisierung der Krankenhäuser wird ellen Stand der Technik betreffen, um ei- menschwerpunkte sind jeweils wieder mit

zum 30. Juni 2021 und 30. Juni 2023 eva- ne möglichst unterbrechungsfreie Über- Muss- und Kann-Kriterien beschrieben.

luiert [3]. mittlung relevanter medizinischer Daten

zu ermöglichen Die digitale Dokumentation muss bei-

Auch hier kann man leider die Sinnhaf- • oder die Ermöglichung einer digitalen spielsweise eine Umstellung auf eine rei-

tigkeit dieses Modells infrage stellen. Eigenanamnese ne elektronische Dokumentation be-

Gefördert werden Vorhaben seit dem • oder den Aufbau geeigneter informati- deuten, um parallele papierbasierte

02.09.2020 und die erste Prüfung für den onstechnischer und kommunikations- Dokumentation zu vermeiden. Elf weite-

Stand der Digitalisierung findet 9 Mona- technischer Anwendungen, um den re Muss-Kriterien gilt es hier zu beachten.

te später statt. Es gibt also kein aktuel- Austausch zwischen Rettungsdiensten, Die automatisierte spracherkennungsba-

les Bild über den Stand der Digitalisierung Leitstellen und Krankenhäusern zu ver- sierte Dokumentation muss Akzente ver-

und somit wird auch eine Vergleichbarkeit bessern. stehen und in die elektronische Patienten-

mit dem neuen Modell nur bedingt gege- akte integrierbar sein.

ben sein. Fördertatbestand 2 betrifft Patienten-

portale, die ein „digitales Aufnahme- und Bei Fördertatbestand 4 liegt der Fokus

Dennoch ist auch ohne eine aussagekräf- Entlassmanagement sowie das Überlei- auf der „Einrichtung von teil- oder vollau-

tige Vergleichbarkeit die Förderung der tungsmanagement von Patientinnen und tomatisierten klinischen Entscheidungs-

Digitalisierung von Krankenhäusern ein Patienten zu nachgelagerten Leistungser- unterstützungssystemen“ [4]. Die Inhal-

wichtiger Schritt. Um diesen Schritt zu ge- bringern ermöglichen“ [4]. te aus Fördertatbestand 3 können hier

hen, ist ein weiterer Teil des KHZG unter die Grundlage bilden und entsprechend

anderem die am 30.11.2020 veröffentlich- Mit dieser Förderung sollen nicht nur die weiterentwickelt werden. Diese Entschei-

te Fördermittelrichtlinie, die im Folgenden administrativen Prozesse beschleunigt dungsunterstützungssysteme sollen Ärz-

genauer erläutert wird. Auf die Vorausset- werden, sondern auch Patientinnen und tinnen und Ärzten helfen, eine Diagnostik-,

zungen und Fristen in Zusammenhang mit Patienten während ihrer Behandlungen Therapie- oder Medikationsempfehlung zu

der Fördermittelbeantragung wird in den unterstützt werden. In jedem Fall ist aller- treffen.

nächsten Abschnitten eingegangen. dings auch hier eine „Datensparsamkeit

zu bevorzugen“. Dabei müssen neueste wissenschaftli-

Fördermittelrichtlinie che Erkenntnisse berücksichtigt werden

In den weiteren Abschnitten des Förder- und, sofern erforderlich, eine gerichtsfeste

Die Fördermittelrichtlinie (Stand 1.12.20) tatbestandes wird sowohl für das digita- nachvollziehbare Dokumentation des Ent-

definiert die Förderziele, Förderzwecke le Aufnahmemanagement als auch für scheidungsprozesses ermöglicht werden.

und die Rechtsgrundlagen, die das Kran- das digitale Behandlungs- und das digita- Neun weitere Punkte gilt es zwingend zu

kenhauszukunftsgesetz mit sich bringt. le Entlass- und Überleitungsmanagement beachten. Die Kann-Kriterien beziehen

Dabei wird auf elf Fördertatbestände ein- zwischen Muss- und Kann-Kriterien unter- sich beispielsweise auf das kontinuierliche

gegangen, die im Folgenden grob erläu- schieden, die definieren, welche Anforde- Lernen der KI und die Anbindung an wei-

tert werden. Details sind der Fördermittel- rungen zu berücksichtigen sind. tere Datenpools.

richtlinie zu entnehmen.

Beispielsweise muss es den Patientinnen Das „digitale Medikationsmanagement“

Der Fördertatbestand 1 bezieht sich auf und Patienten auf ihrem eigenen Endge- ist Themenschwerpunkt im Fördertatbe-

die „Anpassung der technischen / informa- rät möglich sein, sich während des Aufent- stand 5 [4]. Das Ziel ist es, „die Arznei-

tionstechnischen Ausstattung der Notauf- haltes zurechtzufinden und sich über ihre mitteltherapiesicherheit (AMTS) in Kran-

nahme eines Krankenhauses an den je- Behandlung zu informieren (zum Beispiel kenhäusern durch Maßnahmen eines

weils aktuellen Stand der Technik“ [4]. in Form von Videos). Ebenso kann es er- digitalen Medikationsmanagements zu er-

möglicht werden, eine KI einzuführen, die höhen“ [4]. So kann die Todeszahl, die auf

Bei diesem Fördertatbestand sind nur die es den Mitarbeiterinnen und Mitarbeitern unerwünschte Arzneimittelereignisse zu-

Maßnahmen förderfähig, die die Anfor- ermöglicht, das optimale Entlass-Datum rückzuführen ist, reduziert werden und die

derungen des „Notfallstufenkonzepts des zu ermitteln. Informationen zu Patientinnen und Patien-

G-BA nach § 136c Absatz 4 SGB V erfül- ten sowie deren Medikation sind jederzeit

len“. Diese Entsprechung ist also vor der Fördertatbestand 3 umfasst „digitale verfügbar und abrufbar.

Beantragung der Fördermittel zu prüfen. Pflege-und Behandlungsdokumentations-

Primär werden anschließend zwar tech- systeme sowie die Einrichtung von Syste- Muss-Kriterien sind demnach zum Beispiel

nische Modernisierungen gefördert, aber men, die eine automatisierte und sprach- die systemische Überprüfung von Wech-

auch bauliche Aspekte sollen laut För- basierte Dokumentation von Pflege-und selwirkungen und Kontraindikationen so-

dermittelrichtlinie berücksichtigt werden, Behandlungsleistungen unterstützen“ [4]. wie die digitale Erfassung der Medika-

wenn sie den genannten Anforderungen So soll der Zeitaufwand für Dokumentati- menten-/Einzeldosenentnahme aus dem

entsprechen und maximal 10% der ge- on verringert werden und die Verfügbar- Stellsystem. Kann-Kriterien beziehen sich

währten Fördermittel umfassen. keit der Pflege- und Behandlungsdoku- auf die robotikbasierte Stellung von Ein-

mentation erhöht werden. zeldosen oder auf Automaten zur Medika-

In den darauffolgenden Absätzen der mentenausgabe.

Richtlinie ist festgehalten, welche weite- Auch dieser Fördertatbestand gliedert

ren Anforderungen im Zusammenhang sich in verschiedene Themenschwer- Fördertatbestand 6 behandelt die digi-

mit dem Fördertatbestand 1 berücksichtigt punkte. Das ist zum einen die digitale Do- tale Leistungsanforderung beispielsweise

werden müssen. Die geplanten Maßnah- kumentation von Pflege- und Behand- zwischen verschiedenen Fachabteilungen.Der Netzwerk Insider Februar 2021 Seite 13

Was verbirgt sich hinter Dynamic Spectrum Sharing (DSS)?

Was verbirgt sich David Feuser ist im Competence Center „IT-Si-

cherheit“ & „Drahtlose Übertragungstechniken“

hinter Dynamic bei der ComConsult GmbH als Berater tätig. In

den Themengebieten Netzzugangskontrolle und

Spectrum Inhouse-Mobilfunksystemen befasst er sich mit

der Erstellung von Konzepten, Mobilfunk-Simu-

Sharing (DSS)? lationen und deren praxistauglichen Umsetzung.

Das erlernte Wissen seiner Masterabschlüsse aus

Köln und Melbourne setzt er seit 2019 erfolgreich

Fortsetzung von Seite 1 bei Kundenprojekten ein.

Mobilfunkbetreiber führen derzeit mit ei- disierung im Mobilfunk (3GPP), erstmals in tert [1]. Daher möchte ich an dieser Stel-

nem unglaublichen Tempo die neueste Mo- Release 15 definiert und ermöglicht einen le daran anknüpfen. In der physikalischen

bilfunkgeneration 5G New Radio (NR) auf parallelen Betrieb von 4G und 5G im glei- Schicht werden Sie regelmäßig das soge-

dem deutschen Markt ein. Im Vergleich chen Frequenzbereich. Was im ersten Mo- nannte „Resource Grid“ sehen, das Infor-

zu früheren Generationen, deren Ausbau ment eher unspektakulär klingt, bietet den mation in Form von Resource Elements

teilweise Jahre gedauert hat bzw. sogar Providern die Möglichkeit, die bereits vor- (REs) und Resource Blocks (RBs) beinhal-

noch bis heute andauert, wie beispielswei- handene Antennenstruktur sowie Bereiche tet und einordnet. Das Grid stellt die mög-

se vom 4G-Netz, ist dies sehr bemerkens- vom Spektrum zu nutzen und so kosten- lichen Slots bzw. Symbole in Form einer

wert. 5G NR unterstützt den Frequenzbe- günstig und schnell ein 5G-Netz aufzubau- Matrix dar. Zur Erinnerung: Ein Subframe

reich 1 (FR1), welcher auch als Sub-6-GHz en. In diesem Artikel werde ich versuchen, besteht aus 14 Symbolen, welche auch als

bekannt ist und zwischen 410 MHz und Ihnen die neue Technologie etwas näher- Slots bezeichnet werden. 10 Subframes

7,125 GHz liegt. FR1 wird bereits intensiv zubringen und die Vor- und Nachteile auf- formen einen Frame. Abbildung 1 stellt den

von früheren Mobilfunkgenerationen wie zuzeigen. Des Weiteren gehe ich auf die Aufbau der Frames vereinfacht dar.

3G und 4G genutzt. Daher kommt die Fra- derzeitige 5G-Ausbaustrategie der deut-

ge auf, wie die Provider das genau bewerk- schen Mobilfunkbetreiber ein und erläutere, Damit die technischen Herausforderun-

stelligen. dass sich hinter 5G nicht immer das High- gen und Details von DSS verstanden wer-

Speed-Netz verbirgt, das Sie aus den Me- den können, müssen die in 5G genutz-

Mit dem Ausbau des 5G-Netzes wird oft- dien kennen. ten Channels, zu Deutsch Kanäle, bekannt

mals eine neue Technologie namens Dy- sein. Solche Kanäle benutzen eine be-

namic Spectrum Sharing, kurz DSS, in Der in 5G genutzte physikalische Layer stimmte Anzahl von Resource Blocks und

Verbindung gebracht. Diese Technik wur- werden beispielsweise für die Steuerung

de von der 3rd Generation Partnership Mein Kollege Herr Dr. Wetzlar hat bereits von Datenübertagungen genutzt. Die Ka-

Project, einer weltweiten Kooperation von im Januar 2020 die fünfte Mobilfunkgene- näle können in die drei Funktionsbereiche

Standardisierungsgremien für die Standar- ration (5G New Radio) ausführlich erläu- initialer Zugriff, Downlink und Uplink unter-

teilt werden. Einfachheitshalber werden im

Folgenden nur die Kanäle, die für die Er-

läuterung von DSS benötigt werden, be-

schrieben [2]:

• Initialer Zugriff auf eine Zelle

• Synchronisation Signal Block (SSB)

Der Synchronisation Signal Block

(SSB) wird auch als SS-Block be-

zeichnet und bezieht sich in Wirklich-

keit auf den Synchronisation-/PBCH-

Block, da Synchronisationssignal und

PBCH-Channel als einzelner Block

übertragen werden. Dieser Block wird

von Endgeräten (User Equipment,

UE) genutzt, um sich mit einer Mobil-

funkzelle zu verbinden oder ein Han-

dover zu einer anderen Zelle einzulei-

ten. In dem SSB befinden sich daher

alle relevanten Informationen einer

Abbildung 1: In 5G genutzte Frames, Subframes und Symbole Zelle, die ein Endgerät benötigt, umDer Netzwerk Insider Februar 2021 Seite 14

Was verbirgt sich hinter Dynamic Spectrum Sharing (DSS)?

zu entscheiden, ob es sich mit dieser mation Block (MIB) periodisch in dem Mobilfunkgenerationen denselben Träger

Zelle verbinden möchte. SSB versendet. Die Periodizität der gleichzeitig verwenden können. DSS wur-

SSB-Bursts hängt von der genutzten de bereits in Release 15 aufgenommen

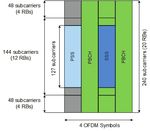

Abbildung 2 zeigt den Aufbau des Numerologie ab. Jedes UE muss die und in Release 16 weiter verbessert.

SSB. Der Block belegt 4 OFDM-Sym- Informationen auf dem PBCH deco-

bole im Zeitbereich und verteilt sich dieren, um auf die Zelle zugreifen zu Einfach gesagt wird in Echtzeit entschie-

auf 240 Unterkanäle (20 Resource können. den, welche Ressourcen im jeweiligen Fre-

Blocks) im Frequenzbereich. Zur Erin- quenzband für 4G oder 5G NR genutzt

nerung: Ein RB beinhaltet 12 Unterka- • Datenübertragung im Downlink werden sollen. Wenn sich nur 4G-Endge-

näle (Subcarriers). Jeder SSB besteht räte in einer Funkzelle mit aktiviertem DSS

aus einem Primary Synchronisation • Physical Downlink Control Channel befinden, wird das gesamte Spektrum für

Signal (PSS), einem Secondary Syn- (PDCCH) diese verwendet. Im Gegenzug kann 4G

chronisation Signal (SSS) und einem Der Physical Downlink Control Chan- „abgeschaltet“ werden, falls sich nur 5G-

Physical Broadcast Channel (PBCH), nel (PDCCH) dient zur Steuerung der Endgeräte in der Zelle befinden. Eine Mi-

welche im Folgenden genauer erläu- Datenübertragung und wird verwen- schung, also eine Aufteilung des Spek-

tert werden. det, um die von den obigen Schich- trums, ist ebenso möglich. Abbildung 3

ten kommende Downlink Control In- veranschaulicht diese dynamische Nutzung

formation (DCI) zu decodieren. Dies des Frequenzbereichs.

beinhaltet eine Zuweisung des Zeit-

plans, damit das UE Daten in Rich-

tung Down- und Uplink versenden

kann. Wenn das UE beispielswei-

se über Daten im Physical Downlink

Shared Channel (PDSCH) verfügt,

muss es wissen, wo sich diese Daten

befinden. Ist das UE nicht in der Lage,

den PDCCH zu decodieren, kann es

die Daten im PDSCH-Subframe nicht

lesen und es kommt zu einem Deco-

dierungsfehler. Daher ist die Decodie-

rung des PDCCH sehr wichtig.

• Physical Downlink Shared Channel

Abbildung 2: Aufbau des Synchronisation Signal

Block (SSB) (PDSCH)

Der Physical Downlink Shared Chan-

nel (PDSCH) beinhaltet die eigentli- Abbildung 3: DSS - dynamische Zeit- und

• Primary Synchronisation Signal (PSS) chen zu sendenden Daten eines Nut- Frequenzzuweisung der Ressourcen in einem

Das Primary Synchronisation Sig- zers. Das Modulationsschema für Frequenzbereich

nal (PSS) besteht aus 127 Unterka- jeden PDSCH wird für jeden Nutzer in

nälen und wird von dem UE für die der DCI bestimmt. Im Detail ist es jedoch etwas komplexer.

Downlink-Frame-Synchronisation ver- Die physikalische Schicht von 5G und 4G

wendet. Dabei werden auch die Un- • PDSCH Demodulation Reference Sig- ist so identisch, dass DSS mit demselben

terkanalgrenzen definiert, welche bei- nal (DMRS) Unterträgerabstand von 15 kHz möglich

spielsweise die Position des ersten Das Demodulation Reference Signal ist. Das DSS-Konzept basiert auf dem fle-

nutzbaren Symbols in einem Sub- (DMRS) für PDSCH wurde in 5G New xiblen Design der in 5G genutzten physika-

frame bestimmen. Radio eingeführt. Die Bedeutung des lischen Schicht. Die Idee ist es, die unge-

DMRS für PDSCH besteht darin, dem nutzten Ressourcen in den LTE-Subframes

• Secondary Synchronisation Signal UE bei der Decodierung der PDSCH- zu nutzen, um 5G-Kanäle und Signale zu

(SSS) Informationen zu helfen, und muss übertragen. Da DSS abwärtskompatibel

Das Secondary Synchronisation Sig- nicht zwingend mit übertragen wer- mit allen vorher definierten LTE-Releases

nal (SSS) wird, ähnlich wie das PSS, den. ist, muss sichergestellt werden, dass kei-

für die Downlink-Frame-Synchroni- ne Kollisionen zwischen den in LTE fest de-

sation verwendet und besteht eben- Da jetzt einige in 5G NR genutzten Chan- finierten Kanälen und den zu sendenden

so aus 127 Unterkanälen. Durch das nels und Signale bekannt sind, kommen 5G-Kanälen auftreten. Ein Beispiel dieser

SSS wird beispielsweise das genutzte wir nun zum Kern des Artikels. Was genau fest definierten Kanäle in LTE liefern die für

Duplexverfahren erkannt und die ex- verbirgt sich hinter DSS und welche Vor- die Synchronisierung verwendeten Cell Re-

akten Frame-Timings übermittelt. Des und Nachteile bringt es mit sich? ference Signals (CRS). Im Vergleich zu 5G

Weiteren wird mithilfe des PSS und sind diese Referenzsignale sowie die dazu-

SSS die von der Zelle genutzte Physi- Dynamic Spectrum Sharing gehörigen Kontroll- und Datenkanäle sehr

cal-Cell-ID (PCI) kalkuliert. flexibel. Dadurch ist eine dynamische Kon-

Hinter DSS verbirgt sich die Technologie figuration der einzelnen Ressource Ele-

• Physical Broadcast Channel (PBCH) namens Dynamic Spectrum Sharing, wel- ments möglich, die das Risiko von Kollisi-

Der Physical Broadcast Channel che es ermöglicht, 4G (LTE) und 5G NR onen zwischen den beiden Technologien

(PBCH) stellt den UEs grundlegende im selben Frequenzbereich dynamisch zu minimieren. Die Funktionalitäten der LTE-

Systeminformationen einer Zelle zur nutzen. Dadurch bietet es den Mobilfunk- Endgeräte bleiben dabei unberührt, sodass

Verfügung. Diese Informationen wer- betreibern einen sehr nützlichen Migrati- nur die 5G-Endgeräte Kenntnis von der dy-

den in dem sogenannten Master Infor- onspfad von LTE zu 5G NR an, da beide namischen Aufteilung erhalten müssen.Der Netzwerk Insider Februar 2021 Seite 19

Standpunkt

Funk ist nicht

nur zur Kommunikation gut!

nachlässigen Users wäre damit auf ele-

Der Standpunkt von Dr. Joachim Wetzlar gante Weise gelöst!

greift als regelmäßiger Bestandteil des

Com-Consult Netzwerk Insiders Graust es Ihnen vor dieser Idee? Glauben

technologische Argumente auf, die Sie Sie, jemand würde sich trauen, so etwas

so schnell nicht in den öffentlichen zu realisieren? Ich jedenfalls konnte es

Medien finden und korre-liert sie mit mir nicht vorstellen, bis ich auf die Websi-

allgemeinen Trends. te einer belgischen Firma stieß [1], die ge-

Haben Sie Vertrauen in die „Corona- nau diese Lösung zum „Schutz“ der Mitar-

Warn-App“? Nun ja, mancher, der posi- beiter in Unternehmen anbietet.

tiv getestet wurde, wird dieses Ergebnis

seiner App nicht mitteilen. Aber das ist Wie dem auch sei, wenn Sie mehr über

nicht die Schuld der App, sondern die des die verschiedenen Techniken zur Funkor-

nachlässigen Users. Ich meine vielmehr tung oder auch über LoRaWAN erfahren

die Messgenauigkeit der App bzw. des möchten, empfehle ich Ihnen unsere neue

Smartphones. Sie haben sicher schon ge- Seminarreihe zum ComConsult Certified

lesen, wie die Messung funktioniert: Wireless Engineer.

Das Smartphone nutzt dazu seinen Blu- nämlich annähernd mit Lichtgeschwindig- [1]: https://www.phidata.be/en/smartproxi-

etooth-Sende-Empfänger, genau genom- keit. Könnte man die Zeit messen, die ein mity/

men Bluetooth Low Energy (BLE). BLE Signal von einem Smartphone zum ande-

ist in der Lage, auf den sogenannten Ad- ren und wieder zurück benötigt, hätte man

vertising Channels geringe Datenmengen ein gutes Maß für den Abstand. 1,5 Meter LESERBRIEF

in der Art eines Broadcast (an alle) aus- ergeben etwa 10 ns. Nur, so kurze Zeiten

zusenden. Diese Daten können von ande- lassen sich mit BLE nicht annähernd mes- Gerne können Sie mir Ihre Meinung

ren BLE-Geräten in der Nähe empfangen sen. Ein einzelner BLE-Impuls dauert 400 und Kommentare zu diesem Artikel

werden. Das Verfahren wurde ursprüng- µs, ist also 40.000-mal so lang. Eine an-

lich zur Ortung von Bluetooth Beacons dere Technik muss her! mitteilen.

verwendet, die innerhalb von Gebäuden Per E-Mail oder direkt online.

verteilt sind, z.B. in Messehallen. Diese Technik basiert auf ultrakurzen Im-

pulsen von nur 1 ns Dauer. Weil sie so Sie erreichen mich unter

Wie bestimmt man den Abstand zwischen kurz sind, belegen diese Impulse eine wetzlar@comconsult.com

BLE-Sender und -Empfänger? Ganz ein- sehr hohe Bandbreite, daher der Name

fach: über die Signalstärke. Sie nimmt mit „Ultra Wide-band“ (UWB). Das UWB-

dem Quadrat des Abstandes ab. Doppel- Spektrum reicht von 2 GHz bis über 10

te Entfernung viertelt die Leistung an der GHz. Die Ortungsgenauigkeit liegt in der ONLINE-SEMINAR

Empfangsantenne. Und da alle BLE-Sen- Größenordnung der Impulslänge, also

der etwa dieselbe Sendeleistung nutzen, bei etwa 30 cm. UWB wird seit Langem Grundlagen der

lässt sich über diesen Zusammenhang schon für diesen Zweck genutzt, z.B. in

eine Entfernung auch absolut bestimmen. der Logistik oder in der industriellen Fer- Funktechnik

Leider gilt dieser Zusammenhang nur im tigung, etwa zur Ortung von Werkzeugen.

freien Raum. Befinden sich Hindernis- Wie sähe also der UWB-Corona-Alarm

23.02.2021 Online

se zwischen Sender und Empfänger, wird aus? Jeder von uns trägt ein kleines Käst-

das Signal zusätzlich gedämpft und die chen am Halsband oder am Gürtel. Darin Funktechnik begleitet uns fast den gan-

Messung verfälscht. ein UWB-Sender, der regelmäßig Impulse zen Tag. Hertz und dBm, QAM, Yagis,

aussendet. Und ein Empfänger, der emp- Beamforming und Spektrum-Analysatoren –

Das führt bei der Corona-Warn-App zu fangene Impulse als Echo zurückwirft. Begriffe, die Sie im Umfeld von WLAN,

dem Paradoxon, dass sie in der freien Sobald ausgesandte Impulse in weniger 5G und anderen Funktechniken immer

Natur (in der dank Frischluft kaum An- als 10 ns zurückkommen, wird Alarm ge- wieder hören. Dies alles und noch viel

steckungsgefahr besteht) wesentlich schlagen; es piept und summt. mehr erfahren Sie in unserem Grund-

„empfindlicher“ reagiert als in einem voll- lagenseminar zur Funktechnik.

besetzten Bus. Mit anderen Worten: die- Dieses Kästchen, einmal gebaut, könnte

ses Ortungsverfahren ist für den ange- man um einen Sender für LoRaWAN er- Das Seminar bildet die Grundlage für

strebten Zweck prinzipiell ungeeignet. weitern. Dieser meldet alle Begegnungen unsere Zertifizierung zum ComConsult

sofort über das nächstgelegene Gateway Certified Wireless Engineer

Wie könnte man es besser machen? Viel- in eine Cloud. Wird jemand positiv getes-

leicht über die Signallaufzeit? Diese ist im tet, kann man in der Cloud ohne weiteres

Wesentlichen unabhängig von der Dämp- die möglicherweise gefährdeten Kontakt- Referenten: Dr. Joachim Wetzlar

fung. Funksignale bewegen sich in Kör- personen herausfinden und diese sofort Preis: 900,-- €

pern fast so schnell wie im freien Raum, in Hausarrest schicken. Das Problem desSie können auch lesen