IDENTIFIZIERUNG UND AUTHENTIFIZIERUNG LEICHT GEMACHT - DIE NUTZER INS ZENTRUM STELLEN - BERICHTE DES NEGZ NR. 6 - NEGZ ...

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

BERICHTE DES NEGZ NR. 6 IDENTIFIZIERUNG UND AUTHENTIFIZIERUNG LEICHT GEMACHT — DIE NUTZER INS ZENTRUM STELLEN Petra Hoepner Christian Welzel Marianne Wulff

Für einen modernen Staat Das Nationale E-Government Kompetenzzentrum vernetzt Experten aus Politik, Verwaltung, Wissenschaft und Wirtschaft und ist die zentrale, unabhängige Plattform für Staatsmodernisierung und Verwaltungs- transformation in Deutschland. Herausgegeben und gefördert vom Nationalen E-Government Kompetenzzentrum e. V. Berlin 2019

INHALT

Zusammenfassende Empfehlungen 4

1 Einleitung 6

2 Erfolgsfaktoren für Akzeptanz und Nutzung 9

3 Verwaltungsverfahren und Vertrauensniveaus 10

3.1 Vertrauensniveaus 10

3.2 Beispiele 13

4 Empfehlungen 14

4.1 Vertrauensniveaus nutzerorientiert und realistisch festlegen 14

4.2 Leichte Zugänglichkeit als oberstes Gebot leben 15

4.3 Zusammenarbeit mit privaten Initiativen prüfen 15

4.4 Alternative Verfahren nutzen 16

4.5 Zwang zur Nutzung von digitalen Verwaltungsleistungen prüfen 17

4.6 Nutzungsanreize schaffen 17

4.7 Recht digitaltauglich machen 17

4.8 Registervernetzung vorantreiben 18

Vertiefung 19

5 Identifizierungs-Lösungen in der EU – Beispiele 19

5.1 Übersicht 19

5.2 Estland 19

5.3 Österreich 21

5.4 Großbritannien 22

6 Technische Lösungen und Initiativen der Wirtschaft 23

6.1 OpenID & OAuth 24

6.2 Video-Ident 25

6.3 Social Logins 25

6.4 FIDO Alliance 26

6.5 Verimi 27

6.6 netID 28

6.7 Mobile Connect 28

6.8 YES 29

Quellen- und Literaturverzeichnis 30

Impressum 34

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 3ZUSAMMENFASSENDE

EMPFEHLUNGEN

Ein möglichst einfacher Zugang zu Ver- Authentifizierung einfach, verständ-

waltungsleistungen gilt als kritischer lich und dem Anwendungsfall ange-

Erfolgsfaktor für das E-Government in messen sein müssen. Andere Länder

Deutschland. Identifikation und Authenti- wie Estland, Österreich oder Dänemark

fikation der Nutzer bilden dabei einen neu- zeigen, wie man mit leichtgewichtigen

ralgischen Punkt. Fehler an dieser Stelle und mobilfähigen Identifizierungslösun-

eröffnen Missbrauchspotenziale, die teil- gen E -Government-Angebote wesentlich

weise zu erheblichen Schäden führen kön- bürgernäher gestalten kann.

nen. Sind die Verfahren aber zu komplex,

wird das Angebot von den Nutzern nicht Parallel zu den staatlich entwickelten

angenommen. Die Online-Ausweisfunktion Lösungen entstehen eine Reihe von Iden-

des Personalausweises steht sinnbildlich tifizierungslösungen in der Wirtschaft. Ein-

für dieses Spannungsfeld. Sie ist für das gesetzt werden offene Standards genauso,

höchste Vertrauensniveau geeignet und wie proprietäre Lösungen. Ziel, neben

gesetzlich der Schriftform gleichgesetzt. einem Single Sign-on, ist zumeist, bisherige,

In der Anwendung stellt sie jedoch hohe als unsicher einzustufende Nutzername-

Anforderungen an Nutzer und Dienstan- Passwort-Authentifizierungs-Verfahren

bieter, sodass die Nutzungszahlen hinter abzulösen. Dabei setzt sich vermehrt die

den Erwartungen zurück bleiben. 2-Faktor-Authentifizierung als Mittel durch.

Es ist davon auszugehen, dass zahlrei- Vor dem Hintergrund der Europäischen

che Verwaltungsleistungen auch mit den Datenschutzgrundverordnung müssen

geringeren Vertrauensniveaus „normal“ Unternehmen, die mit Kundendaten

oder „substanziell“ realisiert werden agieren, zukünftig europaweit einheitliche

können.1 Hierfür herrscht allerdings Unsi- Regeln für den Umgang mit personenbe-

cherheit über die Einsatzmöglichkeiten zogenen Daten einhalten. In Deutschland

von niedrigschwelligen Identifikationslö- haben sich inzwischen mehrere Indust-

sungen, die verwaltungsseitig akzeptiert riekonsortien gebildet, die sich jeweils mit

werden und – für den jeweiligen Einsatz- einem eigenen Identitätsmanagement-

zweck – auch hinreichend rechtssicher dienst etablieren wollen. Dahinter stehen

sind. Dabei ist der angemessene Ausgleich große namhafte Konzerne mit teilweise

zwischen Benutzbarkeit und Sicherheit großem Kundenstamm.

das Eine, das Andere, und vermutlich min-

destens ebenso wichtig ist die Frage, ob Diese Entwicklung zeigt, dass die öffent-

und wie eine womöglich staatliche Stelle liche Verwaltung auf viele existierende

das Risiko für den Bereich übernimmt, der Lösungen und einem breiten Erfahrungs-

eben nicht technisch abgesichert werden schatz aufbauen kann. Um digitale Verwal-

kann oder soll („Restrisiko“) – und nicht tungsangebote attraktiver zu gestalten,

die Bürgerinnen und Bürger. wird in diesem Papier empfohlen, leicht-

gewichtige Ergänzungen zur Online-

Ein Blick auf erfolgreiche Identifikations- Ausweisfunktion für die Verwaltung

lösungen zeigt, dass Identifizierung und nutzbar zu machen, das heißtkonkret:

1 Vgl. ausführlich Abschnitt 3.1.

4 Berichte des NEGZ−− Vertrauensniveaus nutzerorientiert −− Registervernetzung vorantreiben

und realistisch festlegen

Der Zugang zu und die Nutzung von

Wir empfehlen grundsätzlich, zunächst Onlinediensten der Verwaltung könnte

die Onlinedienste und damit verbun- erheblich erleichtert werden, wenn das

denen Prozesse aus Nutzersicht zu Prinzip des Once Only2 konsequent

definieren, dann die Datenströme zu umgesetzt wird. Hierzu bedarf es einer

betrachten, den Schutzbedarf festzule- stärkeren Vernetzung der Register und

gen und erst dann das Vertrauensniveau damit verbunden geeigneter Mecha-

sowie das „passende“ Identifikationsver- nismen, um registerübergreifend die

fahren zu bestimmen. Daten einer Person zu identifizieren.

Hier bestehen in Deutschland vor dem

−− Leichte Zugänglichkeit als oberstes Hintergrund des Grundrechts auf infor-

Gebot leben mationelle Selbstbestimmung hohe

Hürden. Der Blick auf andere Länder,

Besonders für Gelegenheitsnut- etwa Österreich, zeigt jedoch, dass es

zer ist ein einfacher Zugang zu Ver- Lösungsansätze gibt, diediesen Anfor-

waltungsleistungen von hoher derungen gerecht werden können.

Bedeutung, wobei möglichst eine Diese Lösungsansätze sollten weiter

Variante zum Einsatz kommen sollte, verfolgt und an die deutschen Bedin-

die den Bürgerinnen und Bürgern aus gungen angepasst werden.

anderen Lebensbereichen vertraut ist.

Für Onlinedienste, die das Vertrauens- Schlagworte: Identitätsmanagement,

niveau „substanziell“ erhalten, sollte Online-Ausweisfunktion (eID), Personal-

geprüft werden, ob und wie Service- ausweis, Servicekonto, Identifizierung,

konten bspw. das ELSTER-Zertifikat zur Authentifizierung

Identifikation nutzen können.

−− Zusammenarbeit mit privaten Initia-

tiven prüfen

Derzeit entstehen viele privatwirt-

schaftliche Initiativen im Bereich der

Identifizierung und Authentifizierung.

Noch ist offen, wie erfolgreich die teil-

weise noch jungen privatwirtschaftli-

chen Initiativen sind. Sollte die Nutzung

schnell Verbreitung finden, bieten sich

hier ggf. weitere Möglichkeiten, um

Onlinedienste der Verwaltung leicht

zugänglich und damit attraktiv zu

gestalten.

2 Once Only bedeutet, „dass Daten und Dokumente der Bürger und Unternehmen […] nur genau einmal –

once only – in der Verwaltung produziert oder dort erfasst und bei Bedarf von anderen Behörden

wiederverwendet, soweit dem keine Datenschutzinteressen der Betroffenen entgegenstehen.“ Siehe

Gabriele Goldacker et al. 2019, No-Government, In: Jens Fromm und Mike Weber (Hrsg.), 2016: ÖFIT-

Trendschau: Öffentliche Informationstechnologie in der digitalisierten Gesellschaft. Berlin:

Kompetenzzentrum Öffentliche IT, http://www.oeffentliche-it.de/-/no-government.

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 51. EINLEITUNG

Die Identifizierung und Authentifizierung werden: Lediglich 6% der deutschen

von Bürgerinnen3 und Bürgern sowie Onliner hat neben dem P ersonalausweis

Unternehmen gibt seit Jahren immer mit aktivierter Online-Ausweisfunk-

wieder Anlass zu Diskussionen. Im tion auch ein Lesegerät. Zwar kennen

Mittelpunkt der Auseinandersetzung

48% die Möglichkeit, ihr Fahrzeug auch

steht dabei oft das Spannungsverhältnis online abzumelden, aber nur 14% nut-

zwischen Bedienbarkeit und erforderlicher zen diese Möglichkeit.6 Ob die kosten-

Sicherheit. lose „AusweisApp2“, bei der NFC-fähige

Smartphones in vielen Fällen das Karten-

Mit der Online-Ausweisfunktion des lesegerät ersetzen, der Online-Ausweis-

Personalausweises4 steht ein starkes funktion einen Schub verleihen, bleibt

Identifizierungs- und Authentifizierungs- abzuwarten. In Österreich hat erst die

mittel zur Verfügung, das auch online allen sogenannte Handy-Signatur den Durch-

rechtlichen Anforderungen genügt. Aller- bruch gebracht.7

dings führt das hohe Vertrauensniveau

inhärent zu erhöhten Anforderungen Für unternehmensinterne Prozesse

an die Nutzer und deren IT-Infrastruktur kommt hinzu, dass der Personalausweis

(Einsatz spezieller Hard- und Software). ein Dokument für das private Umfeld

Studienergebnisse zeigen, dass die Nut- ist, sodass Mitarbeiter nicht verpflichtet

zung und Akzeptanz bisheriger Lösungen werden können, ihre privaten Ausweis-

vergleichsweise gering und der Mehrwert dokumente im dienstlichen Kontext zu

den Nutzern oftmals nicht ersichtlich ist. nutzen. Alternativen wie Signaturkarten

Hürden sind die wenig komfortable Bedie- sind zwar zumindest teilweise vorhan-

nung über ein zusätzliches kostenpflichti- den, sie stellen jedoch ähnliche Anforde-

ges Lesegerät, vor allem aber die nach wie rungen an die Nutzer bezüglich Hard- und

vor nur vereinzelten Anwendungsmöglich- Software wie die Online-Ausweisfunktion.

keiten. So fehlen zum Beispiel als Partner Es besteht daher der Bedarf nach Ergän-

viele große Onlineplattformen und Online- zungen zur Identifizierung eines Unter-

banking-Anbieter.5 Unter anderem aus nehmens. Lösungen entstehen allmählich.

diesen Gründen konnte die Verbreitung Ideen sind etwa die Elster ID, die Nutzung

und vor allem die Nutzung der Online- elektronischer Siegel gemäß eIDAS oder

Ausweisfunktion des Personalausweises Ansätze über das Unternehmenskonto im

bis heute nicht flächendeckend realisiert Kontext der OZG-Umsetzung, wobei der

3 Im folgenden Text ist die weibliche Form der männlichen Form gleichgestellt; lediglich aus Gründen der

Vereinfachung wurde teilweise nur die männliche Form gewählt.

4 In diesem Dokument bezeichnet der Begriff „Personalausweis“ stets den sogenannten neuen oder

elektronischen Personalausweis mit Online-Ausweisfunktion. Da Online-Ausweisfunktion in

Personalausweis und elektronischem Aufenthaltstitel im Wesentlichen identisch sind, beziehen sich

Aussagen zur Online-Ausweisfunktion ebenfalls sowohl auf den Personalausweis als auch den

Aufenthaltstitel.

5 Vgl. https://www.personalausweisportal.de/DE/Buergerinnen-und-Buerger/Anwendungen/

Anwendungen_node.html, Stand 02.07.2019.

6 Vgl. Initiative D21, fortiss (Hrsg.): eGovernment MONITOR 2018, Nutzung und Akzeptanz digitaler

Verwaltungsangebote – Deutschland, Österreich und Schweiz im Vergleich, November 2018, S. 38ff.

7 Vgl. Abschnitt 5.3.

6 Berichte des NEGZzuletzt genannte Ansatz über das ent- bereits Internet-Transaktionen durchgeführt

sprechende Projekt des IT-Planungsrates werden.

an Fahrt aufgenommen hat.8 Da etliche

Verwaltungsverfahren keine sehr hohen Auch die Verwaltung kennt s olche Lösun-

oder hohen Sicherheitsanforderungen gen (z.B. in Hamburg oder Schleswig-

haben und auch mit einfacheren Identi- Holstein mit Nutzername/Passwort). In

fikations- und Authentifizierungsdiens- anderen Mitgliedstaaten der EU gibt es

ten bedienbar wären, ist das Fehlen von seit Langem erfolgreich etablierte Lösun-

niederschwelligen Verfahren einer der gen, die als Beispiel dienen können.

Hemmschuhe für die Akzeptanz von

E-Government-Services durch die Bür- Ergänzend eröffnen sich im Zusammen-

ger und Unternehmen. hang mit der Umsetzung der Verordnung

über elektronische Identifizierung und

Erfahrungen der Internetnutzer im Vertrauensdienste (eIDAS)10 neue Mög-

E-Commerce, Onlinebanking etc. und lichkeiten der grenzüberschreitenden

den damit verbundenen einfachen Mög- Zusammenarbeit im E-Government, auf

lichkeiten der Identifikation und Authenti- die Deutschland vorbereitet sein muss.

fizierung (Nutzername/Passwort, mTAN/

SMS-Tan, Video-Identifizierung oder bio- Mit eIDAS sind zudem sogenannte Fern-

metrische Verfahren) erschweren die signaturen möglich. Dabei benötigt ein

Akzeptanz hochsicherer Verfahren der Nutzer nicht wie bisher eine Signaturkarte

öffentlichen Verwaltung zusätzlich. Dem mit Lesegerät und Software, sondern

E-Government Monitor 2018 zufolge wün- beauftragt einen sogenannten Vertrau-

schen sich die dort Befragten, für die Inan- ensdienstanbieter damit, seine Signa-

spruchnahme von Verwaltungsleistungen tur zu verwalten und in seinem Auftrag

solche Authentifizierungsvarianten nutzen zu signieren. Rechtlich ist diese Lösung

zu können, die sie aus anderen Lebensbe- einer qualifizierten elektronischen Signa-

reichen kennen.9 tur gleichgestellt. Erste Beispielanwen-

dungen gibt es auch in Deutschland.11

Im Kontext der Projekte Servicekonto,

Portalverbund und Umsetzung des Dieses Papier will Anregungen für P

olitik,

Onlinezugangsgesetzes (OZG) bekommt Verwaltung und Entscheider für die Ent-

das Thema neue Relevanz. Denn wenn wicklung gemeinsamer Lösungsstrate-

Deutschland den Prozess der Verwal- gien geben.

tungsdigitalisierung massiv beschleu-

nigen will, braucht es bezogen auf die Dabei handelt es sich um ein Diskus-

Identifizierung und Authentifizierung sionspapier, das bestehende Metho-

Lösungen, die die Nutzer kennen, mit

den und Lösungen beschreibt. Vertiefte

geringem Aufwand einsetzen und auch Betrachtungen, die sich detailliert den

für Onlinedienste der Verwaltung nut- technischen, rechtlichen und organisa-

zen können. Hierfür ist es sinnvoll, die torischen Voraussetzungen der jeweili-

Erfahrungen der Bürger aus a nderen gen L ösungen widmen, bleiben weiteren

Lebensbereichen aufzugreifen, in denen Untersuchungen vorbehalten. Zudem

8 29. Sitzung des IT-Planungsrats vom 27. Juni 2019. Entscheidung 2019/22 - Unternehmenskont/-en,

https://www.it-planungsrat.de/SharedDocs/Sitzungen/DE/2019/Sitzung_29.html?pos=4

9 Vgl. eGovernment MONITOR 2018, Nutzung und Akzeptanz digitaler Verwaltungsangebote –

Deutschland, Österreich und Schweiz im Vergleich, S. 30f.

10 EU-Verordnung Nr. 910/2014 vom 23. Juli 2014 über elektronische Identifizierung und Vertrauensdienste

für elektronische Transaktionen im Binnenmarkt und zur Aufhebung der Richtlinie 1999/93/EG,

http://eur-lex.europa.eu/legal-content/DE/TXT/?uri=CELEX:32014R0910.

11 Vgl.: Aufruf: Bundesdruckerei und kommune.digital suchen Pilotanwender für sign-me,

http://kommune.digital/sign-me/

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 7handelt es sich um eine Momentaufnahme und in

diesem Papier nicht vollständig

– aktuell gibt es zahlreiche Entwicklungen, erwähnt werden können. Die Studie wird

die weiter beobachtet werden müssen von zwei Thesen geleitet:12

These 1: Ein möglichst einfacher Damit verbunden werden niedrig-

Zugang zu Verwaltungsleistungen schwellige Lösungen für die Identifizie-

ist ein kritischer Erfolgsfaktor für das rung und Authentifizierung benötigt.

E-Government in Deutschland.

These 2: Zahlreiche der 575 Ver- eingestuft werden. Insbesondere viele

waltungsleistungen, die es in den Verwaltungsleistungen der Kommunen

nächsten Jahren nach OZG zu digita- werden mit dem Vertrauensniveau

lisieren gilt, können in die Vertrauens- „normal“ einzuordnen sein.

niveaus „normal“ oder „substanziell“

Ausgehend von einer Darstellung allge- Zudem stellen wir – in einer Moment-

meiner Erfolgsfaktoren für Akzeptanz aufnahme – Lösungen für Identifizierung

und Nutzung von Onlinediensten gehen und Authentifizierung in der Wirtschaft

wir auf Verwaltungsverfahren und vor. Diese Lösungen und Initiativen

Vertrauensniveaus in der deutschen

haben uns als Anregung für das Papier

Verwaltung ein. Basierend auf diesen gedient und können von Entscheidern

Ergebnissen werden Empfehlungen für als weiterführende Quellen genutzt

Verwaltung und Politik formuliert. werden.

Im Teil „Vertiefung“ dieses Papiers

beschreiben wir exemplarisch die stra-

tegische Ausrichtung anderer L änder.

12 Wir verwenden die in Deutschland gebräuchlichen Begriffe, die von der eIDAS-Verordnung abweichen,

also „normal“ für „niedrig“ und „Vertrauensniveaus“ für „Sicherheitsniveaus“.

8 Berichte des NEGZ2 ERFOLGSFAKTOREN FÜR

AKZEPTANZ UND NUTZUNG

Erfolgsfaktoren für Akzeptanz und Infrastrukturen wie zum Beispiel

Nutzung elektronischer Identitäten aus

mobil und auf dem PC oder im In-

Nutzer - und auch aus Anbietersicht - sind und Ausland genutzt werden k önnen.

einfach zu benennen: Nutzerfreundlich- Außerdem muss eine endgeräteüber-

keit und Sicherheit. Im Folgenden w

erden greifende Nutzbarkeit bzw. Dauer-

einige Facetten benannt: haftigkeit gegeben sein. Das heißt

zum Beispiel: einfacher Übergang von

Nutzerfreundlichkeit: einem Gerät auf ein anderes.

•• Identifizierung und Authentifizierung •• Die Nutzung darf keine oder nur

müssen für Nicht-Techniker verständ- wenige Anforderungen an die Infra-

lich und nachvollziehbar sein. Dazu struktur stellen (zum Beispiel keine

gehört auch, dass die Verfahren sich lokale Installation erforderlich, keine

an etablierten Lösungen orientieren, zusätzlichen Infrastrukturkomponen-

sodass Nutzer diese wiedererkennen ten wie Kartenleser etc.).

und sich daran orientieren können.

•• Das unterstützte Vertrauensniveau

•• Die Beantragung (sofern notwendig) muss einfach erkennbar und nachweis-

und Ausgabe der elektronischen Iden- bar sein.

titäten muss einfach und komfortabel

sein. •• Abgestufte Verfahren hinsichtlich des

Vertrauensniveaus müssen verständ-

•• Bei Verfahren, die eine persönliche lich aufgebaut sein, und die zusätz-

Identifizierung erfordern, muss die lichen Stufen sollten keine völlig

Identifizierungsstelle zeitlich und ört- andersartigen Lösungen erfordern (nur

lich gut erreichbar sein. Ergänzungen).

•• Die Lösungen müssen kostenlos oder Sicherheit:

zumindest kostengünstig zugänglich

sein. •• Das Risiko für den Nutzer muss so

gering wie möglich sein bzw. vertret-

•• Nutzer müssen zumindest mittel- bar im Verhältnis zum Mehrwert, der

bis langfristig zwischen verschie- durch das Angebot erzielt wird.

denen Ausprägungen von elektro-

nischen Identitäten wählen können •• Im Schadensfall muss die Haftung

(vergleichbar mit unterschiedlichen bzw. der Eigenanteil für den Nutzer

Bezahloptionen bei Onlinekäufen). begrenzt sein.

•• Die elektronischen Identitätenmüssen •• Die elektronischen Identitäten dürfen

für verschiedene Dienste auch in nicht durch Unbefugte kopiert und

unterschiedlichen Umgebungen und genutzt werden können.

13 Inzwischen ist die Online-Ausweisfunktion des Personalausweises über die AusweisApp2 auch mobil per

Smartphone nutzbar. (vgl. http://www.die-ausweisapp.de/, konsultiert am 03.07.2019). Vgl. auch Ziffer 5.3

zur Handy-Signatur in Österreich.

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 9•• Eine hohe Resistenz gegen typische binden, sondern auch die Dienstanbieter.

Angriffe (bzw. Schadsoftware, Man- Lösungen, die in der Wirtschaft bzw. in

in-the-middle, Phishing, Sessionüber- Sozialen N etzwerken verwendet werden,

nahme) muss gegeben sein. setzen auf einen hohen Wiedererkennungs-

wert und hohe Nutzerakzeptanz. Eine

•• Ein Widerruf bei Kompromittierung intelligente Identifizierungs- und Authen-

muss einfach möglich sein. tifizierungsinfrastruktur basiert dabei nicht

nur auf dem verwendeten Identifizierungs-

•• Die Nutzung der Daten aus dem Identi- und Authentifizierungsmittel (bzw. meh-

tätsmanagementsystem muss für den reren bei 2-Faktor- Authentifizierung),

Nutzer immer transparent und nach- sondern könnte gegebenenfalls auch auf

vollziehbar sein (Datensouveränität). weiteren kontextabhängigen Faktoren

beruhen, wie etwa der Umgebung, den

Infrastrukturen für elektronische I dentitäten Gerätedetails oder anderen benutzerspe-

müssen nicht nur den Nutzer einfach ein- zifischen Attributen.

3 VERWALTUNGSVERFAHREN

UND VERTRAUENSNIVEAUS

Die in Abschnitt 2 genannten und sich Identität grundsätzlich die eID-Funktion

teilweise widersprechenden Anforde- erforderlich. Zur Senkung der Einstiegs-

rungen zeigen, dass eine Universal- hürden und zur Steigerung der Akzeptanz

lösung, die allen Aspekten gleicher- der Bürgerinnen und Bürger ist auch eine

maßen gerecht wird, nicht möglich ist. Registrierung mit Benutzername/Pass-

Identitätsmanagement-Lösungen werden wort möglich. Dies setzt voraus, dass sich

daher entsprechend ihrem Vertrauens- die Nutzung des Bürgerkontos zunächst

bzw. Sicherheitsniveau unterschieden. Je auf Verwaltungsdienstleistungen mit dem

nach Schutzbedarf eines Dienstes kann so Vertrauensniveau „normal“ beschränkt.

ein passgenauerer Kompromiss zwischen Im Fall einer s päteren Nutzung von Ver-

Nutzerfreundlichkeit und Sicherheit waltungsdienstleistungen auf höheren

gefunden werden. Vertrauensniveaus, ist eine nachträg-

liche Registrierung mit der Online-

Ausweisfunktion möglich. Daneben

3.1 Methodisches Vorgehen besteht die Möglichkeit, Verwaltungspro-

zesse außerhalb einer Registrierung oder

Im Rahmen der Aktivitäten des Anmeldung pseudonym oder a nonym

IT-Planungsrates hat die Projektgruppe durchführen zu können, so b eispielsweise

Strategie für eID und andere Vertrauens- zum Herunterladen öffentlich zugängli-

dienste im E-Government „eID-Strategie“ cher Statistiken oder Geodaten.“14

das Papier „Interoperables Identitätsma-

nagement für Bürgerkonten – Studie“ her- Um die Nutzungshürden so gering wie

ausgegeben. Dort heißt es unter anderem: möglich zu halten, ist vor dem Hintergrund

der geringen Nutzung der Online-Aus-

„Bei der elektronischen Registrierung für weisfunktion des Personalausweises und

ein Bürgerkonto ist zur Überprüfung der des Aufenthaltstitels sorgsam zu prüfen,

10 Berichte des NEGZob andere Möglichkeiten der Identifizie- •• substanziell: Die Schadensauswirkun-

rung und Authentifizierung existieren, die gen bei einer Kompromittierung sind

den Bürgern vertraut sind. substanziell;

Auch nach Auffassung einschlägiger •• hoch: Die Schadensauswirkungen

Institutionen wie dem BSI oder NIST bei einer Kompromittierung können

ist es sinnvoll, die Art und Weise einer beträchtlich sein.

Multi-Faktor-Authentifizierung (MFA)

sowohl an den Sicherheitsbedürfnissen Zusätzliche Anforderungen über Vertrau-

der jeweiligen Anwendung zu orientie- ensniveau „hoch“ hinaus können aufgrund

ren als auch an den betroffenen Verfah- rechtlicher Formvorschriften bestehen,

rensnutzern und deren Akzeptanz einer gekennzeichnet durch „hoch +“. Bei

solchen Lösung. Geschäftsprozessen, für die die Scha-

densauswirkungen bei einer Kompro-

Das BSI unterscheidet Vertrauensniveaus mittierung vernachlässigbar sind, ist das

wie folgt: Vertrauensniveau untergeordnet, das

nicht weiter betrachtet wird.15

•• normal: Die Schadensauswirkun-

gen bei einer Kompromittierung sind

begrenzt und überschaubar;

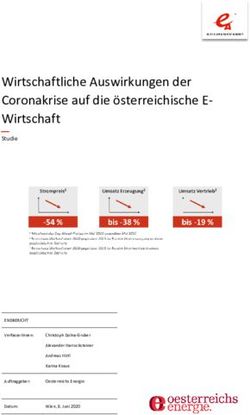

Abbildung 1: Arten von

Vertrauensniveaus nach BSI

Hoch+ TR-0310716

Zusätzliche Anforderungen aufgrund

rechtlicher Formvorschriften

Arten von Vertrauensniveaus

Hoch

Die Schadensauswirkungen bei einer

Kompromittierung können beträchtlich sein.

Substanziell

Die Schadensauswirkungen bei einer

Kompromittierung sind substanziell.

Normal

Die Schadensauswirkungen bei einer

Kompromittierung sind „begrenzt“ und überschaubar.

Untergeordnet

Die Schadensauswirkungen bei einer

Kompromittierung sind vernachlässigbar.

14 IT-Planungsrat: Interoperables Identitätsmanagement für Bürgerkonten – Studie – Stand: 6. Mai 2015, S.

22, http://www.it-planungsrat.de/SharedDocs/Downloads/DE/Projekte/eID/Studie_

Identitaetsmanagement_BK.pdf

15 Bundesamt für Sicherheit in der Informationstechnik (BSI): Technische Richtlinie TR-03107-1:

Elektronische Identitäten und Vertrauensdienste im E-Government. Teil 1: Vertrauensniveaus und

Mechanismen. Version 1.1 31.10.2016 S. 8.

https://www.bsi.bund.de/DE/Publikationen/TechnischeRichtlinien/tr03107/index_htm.html

16 Ebd.

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 11Vertrauensniveaus sollen in zwei Schrit- niveaus mit der Eintrittswahrschein-

ten definiert werden: lichkeit des Schadens gebildet.

•• Das initiale Vertrauensniveau für eine Das Verfahren wird anschließend pas-

Leistung leitet sich aus dem potenziel- send zu dem bestimmten finalen Vertrau-

len Schaden ab, den eine falsche Iden- ensniveau ausgewählt.

tifizierung, eine nicht eindeutig zuzu-

ordnende Willenserklärung oder falsch Die folgende Tabelle aus der Techni-

übermittelte Daten erzeugen. schen Richtlinie TR-0310717 illustriert die

Bewertungen:

•• Das finale Vertrauensniveau wird aus

Gewichtung des initialen Vertrauens-

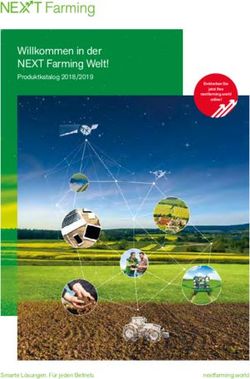

Potentieller Schaden bedingt Vertrauensniveau

Gefährdung

Normal Substantiell Hoch

Verstoß mit erheblichen Konsequenzen

Verstoß gegen Verstoß mit geringfügigen Verstoß mit substantiellen

Besondere Formvorschriften (hoch +)

Gesetze/Vorschriften Konsequenzen Konsequenzen

bei Gefahr eines Verstoßes mit schwer-

wiegenden Konsequenzen

Erhebliche Konsequenzen

Unrichtige Identifizie-

rung oder Zuordnung Geringfügige Konsequenzen Substantielle Konsequenzen Besondere Formvorschriften

zu einer Identität (hoch +) bei Gefahr von

schwerwiegenden Konsequenzen

Verarbeitung personenbezogener Verarbeitung personenbezogener Verarbeitung personenbezogener

Beeinträchtigung des Daten, die den Betroffenen in seiner Daten, die den Betroffenen in seiner Daten, die den Betroffenen in seiner

informationellen Selbst- gesellschaftlichen Stellung oder gesellschaftlichen Stellung oder gesellschaftlichen Stellung oder seinen

bestimmungsrechts seinen wirtschaftlichen Verhältnissen seinen wirtschaftlichen Verhältnissen wirtschaftlichen Verhältnissen erheblich

beeinträchtigen können. substantiell beeinträchtigen können. beeinträchtigen können.

Beeinträchtigung kör-

Beeinträchtigung erscheint Beeinträchtigung kann nicht Beeinträchtigung kann nicht

perlicher/persönlicher

nicht möglich vollständig ausgeschlossen werden ausgeschlossen werden

Unversehrtheit

Beeinträchtigung wird von Beeinträchtigung wird von ein-

Beeinträchtigung der Beeinträchtigung wird als nicht

den Betroffenen als tolerabel zelnen Betroffenen als tolerabel

Aufgabenerfüllung tolerabel eingeschätzt

eingeschätzt eingeschätzt

Geringe/nur interne Ansehens- oder Substantielle Ansehens- oder Ver-

Negative Innen- oder Breite Ansehens- oder Vertrauens-

Vertrauensbeeinträchtigung trauensbeeinträchtigung

Außenwirkung beeinträchtigung zu erwarten

zu erwarten zu erwarten

Finanzielle Subtantieller finanzieller Beachtliche finanzielle Verluste, jedoch

Finanzieller Schaden tolerabel

Auswirkungen Schaden möglich nicht existenzbedrohend

Zu beachten: Die Aggregation von Gefährdungen kann zur Erhöhung des notwendigen Vertrauensniveaus führen. Zum Beispiel kann die Ver-

arbeitung personenbezogener Daten mit Schutzbedarf substantiell zu einem notwendigen Vertrauensniveau hoch führen, wenn viele Perso-

nen von einer Beeinträchtigung betroffen sind.

Sind mehrere Gefährdungen relevant, so ist für die Gesamtbewertung das Maximum der einzeln ermittelten notwendigen Vertrauensniveaus

anzunehmen.

Tabelle 1: Gefährdungen und Vertrauensniveaus, Quelle: BSI TR-03107

17 Ebd. S. 14.

12 Berichte des NEGZDas BSI schreibt: „Es wird empfohlen, Beispiele:

die Feststellung des notwendigen Ver-

trauensniveaus auf Basis einer Schutzbe- Urkunden des Standesamtes:

darfsfeststellung nach [BSI100-2]18 unter

zusätzlicher Berücksichtigung rechtlicher •• In Düsseldorf können Urkunden online

Vorgaben durchzuführen. Bei Geschäfts- bestellt werden (ohne Registrierung).

prozessen, bei denen im Falle eines Miss-

brauchs im Wesentlichen keine Schäden •• In Schleswig-Holstein muss man mit

entstehen, kann auf Mechanismen gemäß Identitätsnachweis registriert sein.

dieser Richtlinie verzichtet werden.“19

•• In Köln kann man eine Geburtsurkunde

Zu beachten ist, dass immer zwei Varianten ohne Registrierung online bestellen,

zu berücksichtigen sind: Entweder definiert bei Zuhilfenahme der eID-Funktion

das Fachrecht das Vertrauensniveau der des Personalausweises wird das For-

Verwaltungsdienstleistung. Oder dieses ist mular vorausgefüllt.

im Fachrecht nicht vorgegeben, dann defi-

nieren die Behörden das Vertrauensniveau.20 Einfache Melderegisterauskunft:

•• In Hamburg ist eine Onlineantragstel-

3.2 Beispiele lung möglich, wenn der Anfrager ein

Servicekonto mit Identitätsnachweis

Gegenwärtig definieren Verwaltungen die im Kundenzentrum oder mit dem

Vertrauensniveaus identischer Verwaltungs- neuen Personalausweis hat.

dienstleistungen durchaus unterschiedlich.

Vergleicht man verschiedene Internetauf- •• In Schleswig-Holstein ist eine Online-

tritte21, so sind die Anforderungen der Ver- antragstellung möglich, wenn der

waltungen sehr unterschiedlich. Für die Anfrager ein Servicekonto mit

Beantragung von Personenstandsurkun- E-Mail-Adresse und Name hat.

den sind die Anforderungen sehr hoch,

vieles muss schriftlich oder mit persönli- •• In Köln ist die Onlineabwicklung ohne

chem Erscheinen beantragt werden. Andere Registrierung möglich. Nach Ausfüllen

Behörden ermöglichen eine Registrierung der Eingabemasken und Eingabe der

mit Personalausweis bzw. Aufenthaltsti- Bankverbindung werden die Daten

tel oder auch nur mit E-Mail-Adresse und geprüft und bei erfolgreicher Prüfung

Passwort. Ob die dafür erforderlichen Ent- die Melderegisterauskunft sofort erteilt.

scheidungen immer auf den vom BSI emp-

fohlenen Verfahren beruhen, ist unklar. Eher •• In Düsseldorf müssen ein ausgefülltes

ist zu vermuten, dass Erfahrungswerte, und unterschriebenes Antragsformular

Gewohnheiten oder das Bestreben, die und die Kopie des Überweisungsbelegs

Online-Ausweisfunktion des Personalaus- (Gebühren) vorgelegt werden.

weises und des Aufenthaltstitels breit ein-

zusetzen, Entscheidungsgründe sind.

18 Vgl. Bundesamt für Sicherheit in der Informationstechnik (BSI): BSI-Standard 100-2. IT-Grundschutz-

Vorgehensweise, https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Publikationen/

ITGrundschutzstandards/BSI-Standard_1002.pdf?__blob=publicationFile

19 Bundesamt für Sicherheit in der Informationstechnik (BSI): Technische Richtlinie TR-03107-1:

Elektronische Identitäten und Vertrauensdienste im E-Government. Teil 1: Vertrauensniveaus und

Mechanismen. Version 1.1 31.10.2016 S. 12., https://www.bsi.bund.de/DE/Publikationen/

TechnischeRichtlinien/tr03107/index_htm.html

20 Vgl. IT-Planungsrat: Interoperables Identitätsmanagement für Bürgerkonten - Studie - Stand: 6. Mai 2015, S. 15.

http://www.it-planungsrat.de/SharedDocs/Downloads/DE/Projekte/eID/Studie_Identitaetsmanagement_BK.pdf

21 Für das konkrete Beispiel wurden die Serviceportale von: Hamburg, Schleswig-Holstein, Aachen, Köln,

Düsseldorf, Nürnberg, Stuttgart und Ulm konsultiert.

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 134 EMPFEHLUNGEN

4.1 Vertrauensniveaus erforderlich, da Transferleistungen an

nutzerorientiert und realistisch einen unberechtigten Empfänger ggf.

festlegen erheblichen Schaden verursachen kön-

nen, wenn die Zahlungen über einen

Im Rahmen der Umsetzung des OZG längeren Zeitraum erfolgen. Hier wird

wird eine Vereinheitlichung der Vertrau- man regelhaft das Vertrauensniveau

ensniveaus angestrebt. Wir empfehlen „hoch“ annehmen können. Für solche

grundsätzlich, zunächst die Onlinedienste Verfahren sollte die Online-Ausweis-

und damit verbundenen Prozesse aus der funktion des Personalausweises bzw.

Nutzersicht zu definieren, dann die Daten- des Aufenthaltstitels die primäre Wahl

ströme zu betrachten und erst dann das sein, es sei denn, innerhalb der Ver-

Vertrauensniveau zu bestimmen und ent- waltung werden alternative Verfah-

sprechende Instrumente zur Identifizie- ren für das Vertrauensniveau „hoch“

rung oder Authentifizierung auszuwählen. etabliert (etwa indem Nachweise eine

eindeutige Identifizierung ermögli-

Als Zwischenlösung empfiehlt sich, stan- chen). Vor einer solchen Entscheidung

dardmäßig besonders für Leistungen, die ist zunächst allerdings zu betrachten,

von den Kommunen erbracht werden, wie die Fachprozesse im Hintergrund

das Vertrauensniveau „normal“ oder ggf. ausgestaltet sind. Wenn die Verwal-

„substanziell“ anzunehmen. Sollen höhere tung vor Leistungsgewährung die

Niveaus gelten, sollte dies begründet Daten nochmals prüft oder den Emp-

werden (Risiken und Risikoeintrittswahr- fänger sogar vorsprechen lässt, reicht

scheinlichkeit, potenzieller Schaden). ein erster Antrag online über das

Vertrauensniveau „normal“.

Eine Schutzbedarfsfeststellung in verein-

fachter Form sollte für Zweifelsfälle erfol- •• Sicherheit: Bei sicherheitsrelevanten

gen, die nach Erfahrung und gesundem Verwaltungsleistungen wie etwa der

Menschenverstand nicht als „normal“ ein- Ausstellung von Waffenscheinen wird

gestuft werden können. man ebenfalls regelhaft das Vertrau-

ensniveau „hoch“ annehmen können.

Ergänzend sollten weitere Kriterien zur

Bestimmung des Vertrauensniveaus Zu beachten ist, dass sich die Anforde-

herangezogen werden: rungen an Identifizierung und Authen-

tifizierung verändern, wenn bei einem

•• Gebühren- / Steuerpflicht: Wenn die Onlinedienst auf Registerdaten zugegrif-

Zahlung von Gebühren oder Steuern fen werden kann (Once Only). Da es sich

vorgesehen ist, ist das Missbrauchs- häufig um den Zugriff auf personenbe-

risiko voraussichtlich gering. Dies gilt zogene Daten (oder auf sensible Unter-

z. B. für die Anmeldung eines Hundes, nehmensdaten) handelt, wird über das

für den Fischereischein, den Anwoh- Vertrauensniveau neu zu entscheiden sein.

nerparkausweis, das Wunschkennzei-

chen und ähnliche Leistungen der Ver- Wenn die Risikoanalyse ergibt, dass das

waltung. Von dieser Regel sollte nur Vertrauensniveau „hoch“ anzusetzen ist,

abgewichen werden, wenn besondere muss die Online-Ausweisfunktion des Per-

Risiken vorliegen (etwa bei der Aus- sonalausweises bzw. des Aufenthaltstitels

stellung eines Waffenscheins). genutzt werden, auch wenn sie b isher

nicht sehr verbreitet ist.

•• Transferleistungen: In der Leistungs-

verwaltung sind andere Betrachtungen

14 Berichte des NEGZ4.2 Leichte Zugänglichkeit als des Kompetenzzentrums Öffentliche

oberstes Gebot leben IT. Demnach genießt die Software zur

Abgabe der Steuererklärung mit 78% ein

Bei Festlegung des Vertrauensniveaus hohes Vertrauen und wird von 63% auch

sollten auch die Nachfragegruppen dif- regelmäßig verwendet.23 Bisher liegt aller-

ferenziert werden. Zu unterscheiden dings noch keine Entscheidung des BSI

sind auf jeden Fall Gelegenheitsnutzer vor, ob E

LSTER dem Vertrauensniveau

und Power-Nutzer. Besonders für Gele- „substanziell“ genügt (Stand: 03.07.2019).

genheitsnutzer ist ein einfacher Zugang

zu Online-Verwaltungsleistungen von In Hamburg ist in dem Programm „Digital

hoher Bedeutung, wobei möglichst eine First“ angedacht, analog zu Social Logins

Variante zum Einsatz kommen sollte, die z. B. Nutzerkonten bei Universitäten,

den Bürgern aus anderen Lebensberei- Banken oder anderen Einrichtungen zu

chen vertraut ist. akzeptieren, weil diese identifiziert sind.

Im Gegenzug können Banken, Versiche-

So stellt der eGovernment Monitor 2018 rungen etc. das Servicekonto bei der Ver-

der Initiative D21 fest: „Onliner möch- waltung nutzen (in Hamburg).24

ten bewährte Identifizierungsverfahren

aus dem privaten Bereich auch für digi-

tale Behördengänge einsetzen.“22 Dem 4.3 Zusammenarbeit mit

eGovernment Monitor 2018 zufolge sind privaten Initiativen prüfen

dies vor allem:

Abzuwarten bleibt der Erfolg der Konsor-

•• Benutzername und Passwort, tien aus der Privatwirtschaft wie Verimi,

netID, Mobile Connect oder YES (ausführ-

•• PIN-/TAN-Verfahren, lich in Kapitel 6). Sollte die Nutzung schnell

Verbreitung finden, bieten sich hier ggf.

•• Bestätigungslink per E-Mail. weitere Möglichkeiten, um Onlinedienste

der Verwaltung leicht zugänglich und

Für Onlinedienste, die das Vertrauens- damit attraktiv zu gestalten. Denn diese

niveau „substanziell“ erhalten, sollten Initiativen der Privatwirtschaft bieten ggf.

Servicekonten die Möglichkeit bieten, alternative Wege einer nutzerorientierten

sich über das ELSTER-Zertifikat zu iden- Identifizierung für Verwaltungsleistungen

tifizieren, das sehr viele Bürger besit- – besonders wenn wichtige Partner wie

zen und mit dessen Nutzung sie vertraut etwa große Onlinehändler oder B anken

sind. Im Juni 2018 waren über 6 Millionen den Allianzen beitreten bzw. selbst die

ELSTER-Zertifikate ausgestellt. Die Nut- Allianzen bilden wie die Sparkassen und

zung des Elster-Zertifikats bietet beson- Volksbanken bei YES. In anderen Ländern

ders bei Servicekonten für Unternehmen hat sich eine Kooperation mit Banken als

einen Mehrwert, da Elster auch ein Orga- besonders erfolgreich erwiesen – so z.B.

nisationszertifikat ausstellt. Das würde es in Estland oder Dänemark.

ermöglichen, auch das Unternehmen zu

identifizieren. Dass das Elster-Zertifikat Zu prüfen sind allerdings Fragen

ggf. eine gute Ergänzung böte, zeigt auch

eine repräsentative Bevölkerungsumfrage •• der rechtlichen Zulässigkeit,

22 eGovernment Monitor 2018, S. 30.

23 Vgl. Kompetenzzentrum Öffentliche IT: Repräsentative Bevölkerungsumfrage „Vertrauen in die Digitale

Verwaltung“, durchgeführt im November & Dezember 2018.

https://www.oeffentliche-it.de/umfragen?entry=vertrauen

24 Das Servicekonto von Dataport bietet inzwischen unterschiedliche Authentifizierungsarten an

(Registrierung mit E-Mail Adresse und Name, Registrierung mit der Online-Ausweisfunktion des

Personalausweises, Signaturkarte (in Vorbereitung sind ELSTER, Elster-Zertifikat).

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 15•• der Sicherheit (digitale Souveränität), Antrag ausfüllen, Nachweise hochladen

denn es ist entscheidend, wie die Iden- und den Antrag an die Verwaltung sen-

tifizierung erfolgt, ob ggf. auch sensible den. Über die Nachweise ist eine ein-

Daten der Bürger gespeichert werden deutige Authentifizierung möglich.

(„Logbücher“ des Bürgers) und, wenn

ja, wie und wo diese Daten gespeichert •• Anhörung bei Ordnungswidrigkeits-

werden25 sowie verfahren: Die Verwendung elektroni-

scher Formulare (und die Möglichkeit

•• der Wirtschaftlichkeit (die Geschäfts- des elektronischen Bezahlens) kann

modelle der Konsortien müssen in den Prozess „Anhörung bei Ordnungs-

einer Kosten-Nutzen-Analyse geprüft widrigkeitsverfahren“ beschleunigen

werden, zum Beispiel Kosten der und günstiger machen, wie bereits

Partnerschaft gegenüber sinkenden einige Kommunen zeigen. Da weder

Verwaltungskosten bei einer prognos- ein Schriftformerfordernis noch eine

tizierbar wachsenden Akzeptanz von Identifikationsnotwendigkeit besteht,

Onlinediensten der Verwaltung). reicht eine kontextbezogene Identifi-

kation mit dem Aktenzeichen des Buß-

Bezogen auf die Identifizierung von geldvorgangs in einem elektronischen

Unternehmen ist zu prüfen, in welcher Formular „Anhörung“ vollkommen aus.

Weise die öffentliche Verwaltung mit pri-

vatwirtschaftlichen Dienstleistern koope- •• Hund anmelden: Bei „Ablösung“ eines

rieren kann. Es gibt einige Unternehmen, Hundes durch einen anderen ist mög-

die für ihre Kunden als Identity Provider lich, das Kassenzeichen zur Identifi-

agieren und teils sehr viele Daten von sehr zierung anzugeben (so in der Landes-

vielen Unternehmen vorhalten. hauptstadt Düsseldorf).

Von der Nutzung der Identifizierungen In Hamburg ist die Anmeldung eines

bei den Sozialen Netzwerken oder wei- Hundes mit Benutzername und Pass-

teren globalen Plattformanbietern wird wort des Halters möglich.

aus Gründen der digitalen Souveränität

abgeraten. Die Anmeldung kann ohne Identifi-

zierung erfolgen, da die Zustellung

der Anmeldung an die Meldeadresse

4.4 Alternative Verfahren erfolgt.

nutzen

•• Zustellung von Wahlunterlagen: Die

Um einen Bürger oder ein Unternehmen Zustellung von Wahlunterlagen kann

eindeutig zu identifizieren und einem ohne Identifizierung erfolgen, da die

Verwaltungsvorgang zuzuordnen, sollten Zustellung an die Meldeadresse erfolgt.

auch alternative Verfahren in Betracht

gezogen werden. Dies gilt insbeson- •• Offene Schnittstellen für Unterneh-

dere dann, wenn Verwaltungsleistungen men schaffen: Für Onlinedienste, die

vor allem für den Bürger „leicht“ nutz- von Unternehmen sehr häufig nach-

bar sein sollen. Zur Verdeutlichung einige gefragt werden, sollte die Realisierung

Beispiele: von Maschine-Maschine-Kopplung

über APIs geprüft und wenn mög-

•• Wohngeld: Das Digitalisierungslabor lich realisiert werden. Dies kann ggf.

Wohngeld (Stand September 2018) über die Grenzen einzelner Unterneh-

schlägt vor, dass es zur Authentifizie- men hinaus branchenbezogen erfol-

rung ausreicht, wenn Antragsteller den gen. Neben der Authentifizierung der

25 Vgl. die unterschiedlichen Ansätze unter den Ziffern 6.4 bis 6.8.

16 Berichte des NEGZKommunikationspartner ist bei der Verpflichtungen. Ein junges Beispiel ist

Maschine-Maschine-Kommunikation eRechnung.

vor allem die Absicherung der Daten-

übertragung und die Sicherung der

Datenverwendung relevant.26 4.6 Nutzungsanreize schaffen

Die Akzeptanz von Onlinediensten

4.5 Zwang zur Nutzung von kann gefördert werden, wenn – wie in

digitalen Verwaltungsleistun- Österreich28 – z.B. geringere Kosten für

gen prüfen die Nutzer entstehen oder die Verfah-

ren schneller abgewickelt werden oder

Es sollte geprüft werden, bei wel- verbindliche Statusinformationen Teil

chen Verwaltungsleistungen die Nutzer des Onlineangebotes sind. Allerdings

(Bürger und Unternehmen) zur Verwen- muss die rechtliche Zulässigkeit geprüft

dung vorhandener digitaler Onlineange- werden. Vereinzelt gibt es diese Ansätze

bote gezwungen werden können. Der auch in Deutschland: In Hamburg bei-

Vorteil für die Verwaltung ist, dass auf spielsweise ist die elektronische Anmel-

diese Weise sehr schnell hohe Nutzungs- dung eines Hundes deutlich günstiger als

raten erreicht werden können. die Anmeldung auf analogem Wege.

Dieser Weg bietet sich in erster Linie

bei Angeboten für Unternehmen und 4.7 Recht digitaltauglich

Betriebe an. Denn bei Onlinediensten für machen

Bürger gibt es zahlreiche, unter anderem

juristische Hürden, die diese Lösung vor- Öffentliche Verwaltung und Politik müssen

aussichtlich mindestens kurzfristig aus- die rechtlichen Hürden, d.h. vor allem Form-

schließen dürften. erfordernisse wie Schriftform, persönliches

Erscheinen, Vorlage von Nachweisen im

Verpflichtungen zur digitalen Abwick- Original senken und die Spezifika der Digi-

lung von einzelnen Verwaltungsver- talisierung berücksichtigen. Die Technik

fahren gibt es für Unternehmen und muss zwar den juristischen Vorgaben fol-

andere professionelle Nutzer schon gen, allerdings müssen auch die juristischen

seit vielen Jahren. In einem Bericht von Vorgaben digitaltauglich gestaltet sein. So

KGSt und KoopAADV werden bereits empfiehlt der Normenkontrollrat: „Zusätz-

im Jahr 200627 beispielhaft genannt: lich sollen ausweislich des Koalitionsver-

Übermittlung von Umsatzsteuervoran- trages und bestärkt durch Empfehlungen

meldungen, Lohnsteueranmeldungen des Digitalrates auch zukünftige Gesetze

und Lohnsteuerbescheinigungen, Mel- frühzeitig auf ihre Digitaltauglichkeit

dungen und Beitragsnachweise der geprüft werden. Als Orientierung wird auf

Arbeitgeber zu sozialversicherungs- einen Digitalisierungs-Tauglichkeits-Check

pflichtigen Beschäftigten, Beantragung im dänischen G esetzgebungsverfahren

von Verschmutzungsrechten gemäß verwiesen. Auch der E-Government-

Treibhausemissionshandelsgesetz. Inzwi- Prüfleitfaden von NKR und IT-Planungsrat

schen gibt es eine Reihe weiterer solcher verfolgt ein solches Ziel.“29

26 Dataport hat beispielsweise für einen großen Energieversorger eine API gebaut, so dass der Prozess des

Aufgrabescheins direkt in einer Maschine-Maschine-Kommunikation abgewickelt werden kann.

27 Vgl. KGSt / KoopAADV: Erfolgsfaktoren von E-Government. KGSt-Bericht 1/2006.

28 Vgl Ziffer 5.3.

29 Normenkontrollrat: Monitor Digitale Verwaltung #2. Mai 2019, S. 9.

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 174.8 Registervernetzung voran- (Melderegisterzahl bzw. ZMR-Zahl) ein-

treiben deutig identifizierbar. Auf der Bürger-

karte wird die ZMR nicht gespeichert,

Der Zugang und die Nutzung von Online- sondern kryptografisch wird eine Stamm-

diensten der Verwaltung könnte erheb- zahl berechnet. Aus der Stammzahl

lich erleichtert werden, wenn das Prinzip kann man die ZMR nicht wiederherstel-

des Once Only30 konsequent umgesetzt len. Aus Datenschutzgründen wird auch

wird. Hierzu bedarf es einer stärkeren die Stammzahl bei Nutzung der Bürger-

Vernetzung der Register und damit ver- karten nicht direkt verwendet, sondern

bunden geeigneter Mechanismen, um kryptografisch in sogenannte bereichs-

registerübergreifend die Daten einer spezifische Personenkennzeichen (bPK)

Person zu identifizieren. Hier bestehen

für unterschiedliche Verwaltungsbereiche

in Deutschland vor dem Hintergrund des umgewandelt.33 Wegen der Komplexität

Grundrechts auf informationelle Selbstbe- sind weitere Möglichkeiten zu untersu-

stimmung hohe Hürden.31 Solche Identifier chen, die weniger komplex und gleich-

sind nur für einzelne Bereiche zuläs- zeitig sicher und datenschutzkonform

sig, beispielsweise die Steuer-ID für das sind. Hier sind weitere Prüfungen von

Finanzwesen. Seine Nutzung ist daher Lösungen aus dem europäischen Aus-

auch gesetzlich nur zu sehr eingeschränk- land vonnöten.34

ten Zwecken möglich.

Bewegung kommt durch den Beschluss

Als Beistellung zum NKR-Gutachten der Innenministerkonferenz vom Juni 2019

2017 zur Registermodernisierung hat zum „verfahrensübergreifenden Identi-

die Deutsche Universität für Verwal- tätsmanagement“ in die Entwicklung: In

tungswissenschaften Speyer, Deutsches der Anlage zum Beschluss (TOP 12) wird

Forschungsinstitut für öffentliche Ver- ausgeführt, es solle ein Kerndatensystem

waltung, geprüft, ob das österreichische geschaffen werden, „in dem die Grund-

Modell in Deutschland anwendbar ist. daten aller Personen mit Verwaltungs-

Die Autoren kommen zu einem positiven kontakt in Deutschland gepflegt werden

Ergebnis.32 Das Verfahren in Österreich ist […] Eine eindeutige Zuordnung der Perso-

allerdings aufwändig und kennt verschie- nalienidentität über alle Register hinweg

dene Herstellungsphasen: Jeder in Öster- ist herzustellen. Dies kann mithilfe eines

reich gemeldete Bürger ist durch eine Identifiers geschehen.“35 Wie genau die

Zahl aus dem Zentralen Melderegister Lösung aussehen wird, bleibt abzuwarten.

30 Once Only bedeutet, „dass Daten und Dokumente der Bürger und Unternehmen […] nur genau einmal –

once only – in der Verwaltung produziert oder dort erfasst und bei Bedarf von anderen Behörden

wiederverwendet, soweit dem keine Datenschutzinteressen der Betroffenen entgegenstehen.“ Vgl.

Goldacker et al. 2019, No-Government

31 Vgl. Mario Martini, David Wagner, Michael Wenzel: Rechtliche Grenzen einer Personen- bzw.

Unternehmenskennziffer, Version 1.0, Speyer 2017, Stand 17.09.2017.

32 Vgl. ebd.

33 Vgl. https://www.buergerkarte.at/sicherheit-datenschutz.html

34 In den skandinavischen Ländern gibt es z.B. eine sogenannte personnummer. Diese Nummer wird sowohl

von öffentlichen als auch nicht-öffentlichen Stellen als Schlüssel verwendet. Vgl. http://www.schwedentor.

de/auswandern-leben/durchfuehrung/personnummer; http://de.sonderborgkommune.dk/soenderborg-

kommune-auf-deutsch/cpr-nummer-personenkennzahl

35 Bundesministerium des Innern, für Bau und Heimat: Vorschlag des Bundesministeriums des Innern, für

Bau und Heimat zur Verbesserung des Identitätsmanagements als Teil der Registermodernisierung,

Februar 2019, https://www.innenministerkonferenz.de/IMK/DE/termine/to-beschluesse/20190614_12/

anlage-zu-top-12.pdf?__blob=publicationFile&v=2.

18 Berichte des NEGZVERTIEFUNG

5 IDENTIFIZIERUNGS-

LÖSUNGEN IN DER EU –

BEISPIELE

5.1 Übersicht Luxemburg, Spanien, Kroatien, Estland

das Notifizierungsverfahren (fast) abge-

Die zunehmende Bedeutung von elek- schlossen. Weitere Mitgliedstaaten haben

tronische Identifizierungslösungen und den Prozess gestartet.

Vertrauensdiensten wird durch die

EU-eIDAS-Verordnung deutlich. Dort wird Betrachtet man bereits existierende

die gegenseitige Anerkennung notifizierter Identifizierungssysteme verschiedener

elektronischer Identifizierungssysteme36 EU-Staaten38, so findet man häufig zertifi-

auf EU-Ebene geregelt. Seit dem 2 9. Sep- katsbasierte Lösungen auf Smartcards und

tember 2018 sind alle EU-Mitgliedstaaten zunehmend auch eIDs auf m obilen Gerä-

verpflichtet, nationale elektronische Iden- ten. In Verbindung mit den eIDs werden

tifizierungssysteme anderer Mitgliedstaa- häufig staatliche Portale für den Zugang

ten anzuerkennen, die notifiziert sind und zu verschiedenen Onlinediensten der Ver-

die Verordnung erfüllen. Am 22. August waltung unterstützt. Einige Beispiele wer-

2017 hat Deutschland als erster EU- den im Folgenden beschrieben.

Mitgliedsstaat die Online-Ausweisfunktion

(eID-Funktion) des Personalausweises

und des Aufenthaltstitels auf dem höchst- 5.2 Estland

möglichen Vertrauensniveau gemäß

eIDAS-Verordnung bei der EU-Kommission Der estnische Personalausweis39 dient

notifiziert.37 Die deutsche Online-Ausweis- der physischen Identifikation und besitzt

funktion kann für Verwaltungsverfahren zusätzlich elektronische Funktionen

mit einer elektronischen Identifizierung für die A uthentifizierung und digitale

auf „substanziellem“ oder „hohem“ Ver- Signatur. Auf dem Chip sind p ersönliche

trauensniveau genutzt werden. Inzwischen Daten sowie X.509-Zertifikate40 für

haben auch weitere Länder, wie Italien, die Authentifizierung und qualifizierte

36 What is eID?, https://ec.europa.eu/cefdigital/wiki/display/CEFDIGITAL/What+is+eID

37 Bundesamt für Sicherheit in der Informationstechnik (BSI): eIDAS-Notifizierung der Online

Ausweisfunktion, https://www.bsi.bund.de/DE/Themen/DigitaleGesellschaft/ElektronischeIdentitaeten/

Online-Ausweisfunktion/eIDAS-Notifizierung/eIDAS-Notifikation_node.html

38 Joinup, Digital Government Factsheets and Infographics 2018 [der EU-Länder], https://joinup.ec.europa.

eu/page/egovernment-factsheets#eGov2017

39 Estonia eID, A Short Introduction to eID, https://eid.eesti.ee/index.php/A_Short_Introduction_to_eID

40 Eine in 2017 gefundene Sicherheitslücke basierte darauf, dass die Zertifikate fehlerhafte RSA-Schlüssel

verwenden. Die Zertifikate wurden im November 2017 zurückgezogen und somit ca. 750.000 e-ID-Karten

blockiert. Vgl. Estland: Sicherheitslücke in fast 750.000 ID-Cards, https://heise.de/-3822597.

Identifizierung und Authentifizierung leicht gemacht — die Nutzer ins Zentrum stellen 19Sie können auch lesen