SPOTLIGHT - GRECO VERSICHERUNGSMAKLER

←

→

Transkription von Seiteninhalten

Wenn Ihr Browser die Seite nicht korrekt rendert, bitte, lesen Sie den Inhalt der Seite unten

SPOTLIGHT

DieCyberSolid.

Zeit läuft - Alles neu inAXA XL über globale

Unsere Spezialität: 23Kreditversicherung

Monate DSGVO. in

360°Rücktrittsfristen

Schutz gegen Risiken. Graz und Eisenstadt

Cyber-Trends. Finanzinstitute Datenschutz

Russland & & Rumänien

Cyber.

Die Kundenzeitung

Das Klientenmagazin

der GrECo

derInternational AG September2018

GrECo International AG April 2020

360° Sicherheit

gegen unbekannte Cyber-Bedrohungen

Special Edition Cyber – Inklusive COVID-19 Update auf Seite 28April 2020 I 3

Inhaltsverzeichnis

Inhaltsverzeichnis

wl

Special Edition Cyber Vorwort

20

Attacken im Sekundentakt.

AXA XL beleuchtet Cyber-Kriminali-

tät im internationalen Trend

Die Schadsoftware „Notpetya“ fegte

im Juni 2017 über die Geschäftswelt

hinweg wie ein Tornado. Die Folgen

waren dementsprechend katastro-

phal. Der Logistikriese Maersk etwa

brauchte einige Wochen, um die

digitalen Verzeichnisse seiner welt-

4 weit verstreuten Container wieder

World WILD Web: „Wir wurden herzustellen und suchte monate-

gehackt!“ 24 lang nach verschollenen Kisten. Das

KMUs im Spannungsfeld zwischen 23 Monate DSGVO ist nur ein Beispiel für die teuerste

Chancen und Risiken der Digitalisierung Juristische Betrachtung des Cyber-Attacke in der Geschichte des

immateriellen Schadenersatzes bei Internets. Aber es zeigt eines ganz

6 Datenschutzverletzungen von BLS klar: Die IT-Systeme sind anfälliger

Buyer´s Guide - Der risikobasierte Rechtsanwälte denn je.

Einkauf von Cyber-Versicherungen

26 Auch Ihr Unternehmen kann Ziel

Mit dem GrECo Cyber-Risk-Assessment

eines Cyber-Angriffs werden. Die

zur optimalen Versicherung Neue Rechtsprechung zu

Cyber-Kriminalität boomt und ist ein

immateriellen Schäden

lukratives Geschäft für einfallsreiche

12 Ein Verstoß gegen die DSGVO muss

Betrüger. Firewalls und Antiviren-Pro-

CyberSolid. 360° Schutz gegen nicht zwingend zu Schadenersatzan-

gramme bieten längst keinen Rund-

Cyber-Fallen. sprüchen führen

umschutz mehr. Hinzu kommt die

GrECo´s exklusive Cyber-Versicherung „Schwachstelle Mensch“.

für KMU´s 28

Warum eine Cyber-Versicherung Wir haben aufgrund der hohen Aktua-

17 in der Coronakrise wichtiger ist lität dem brisanten Thema Cyber eine

Risiken erkennen. Kein Geld als jemals zuvor! Spotlight-Sonderausgabe gewidmet.

verbrennen. Wie Cyber-Kriminelle die Coronakri- Dabei haben wir den Themenkom-

Die Schadenpotentialanalyse der se ausnutzen plex von mehreren Seiten beleuchtet

GrECo Risk Engineering und Experten zum größten Geschäfts-

30 risiko unserer Zeit zu Wort kommen

Cyber-Vorfall im Alltag lassen. Im Vordergrund dieses Spot-

So einfach ist der Zugriff auf Ihre lights steht unser innovatives Versi-

persönlichen Daten cherungsprodukt CyberSolid, das wir

Ihnen hiermit wärmstens empfehlen.

Viel Vergnügen beim Lesen dieser

spannenden Lektüre

Risiken erkennen und wünschen

Chancen wahrnehmen! 18

Wie Hacker vorgehen ....

Tipps zur Krisenbewältigung von

Crawford & Company

Der Erfolg eines Unternehmens ist davon abhängig, wie es mit

den täglichen Herausforderungen umgeht. Mit einem profes-

GrECo JLTclients

What our Specialty

say

sionellen und dynamischen Risikomanagement-System können

Impressum

Medieninhaber und Herausgeber:

Mag. Dr. Christian Oppl

Mitglied des Vorstands

das stete Wachstum sowie Veränderungen in der Risikoland-

Financial Institutions

GrECo International AG | Versicherungsmakler und Berater in Versicherungsangelegenheiten

A-1190 Wien, Elmargasse 2-4 | Tel. 05 04 04 0 | Fax 05 04 04 11 999 | www.greco.services

schaft gesteuert werden. GISA Zahl 24158374 | HG Wien, FN 249231 t | Firmensitz: Wien

GrECo JLT sind

Finanzinstitute Specialty

zahlreichen Risiken ausgesetzt, die auch Layout & Satz: GrECo International Holding AG | Vera Klimentyeva

Fotos/Grafiken: Petra Spiola, Ingo Folie, Anita Molitor, Adobe Stock, shutterstock, Crawford & Company (Deutschland) GmbH,

existenzbedrohend werden können. GrECo JLT informiert über

Construction

www.greco.services

die Financial Lines - versicherbare Risiken für Banken.

AXA XL, BLS Rechtsanwälte

Druck: GrECo International AG, Redaktion: GrECo International AG, Mag. Judith Fleck

Grundlegende Richtung laut § 25 Mediengesetz: Spotlight ist ein unabhängiges Medium, das sich zu 100 % im Besitz der GrECo

Akad. Vkfm. Christoph Repolust

International AG befindet. Es dient der Information über Produkte. Mitglied des Vorstands

Für eine bessere Lesbarkeit wurde im Text die männliche Form gewählt. Alle Angaben beziehen sich aber selbstverständlich auch auf

die weibliche Form.

Wenn Sie das Spotlight nicht mehr erhalten möchten, senden Sie bitte eine kurze E-mail an: j.fleck@greco.services mit dem Betreff

„Abmeldung Spotlight“. Sie werden daraufhin aus dem Verteiler gelöscht.4 I Spotlight Special Edition Cyber Special Edition Cyber April 2020 I 5

World WILD Web: „Wir wurden gehackt!“ beschäftigen und einen Umsatz von

455 Milliarden EUR pro Jahr erwirt-

schaften3.

ihre Daten und IT-Systeme nicht völlig

sicher sind.

Dieses Beispiel veranschaulicht, wie

einfach man Schadsoftware an eine

Vielzahl von Unternehmen verschi-

Wie Unternehmen mit Cyber-Gefahren umgehen Wie läuft ein Cyberangriff ab? cken kann. KMUs nutzen für die

Oft fehlt das nötige IT-Know-how Zeitschriften, Fernsehen und Veran- IT-Security häufig nur Firewalls und

Unabhängig von der Größe und staltungen sensibilisieren laufend in Antivirus-Software. Diese Schutzmaß-

„Wir wurden gehackt!“ Dieser Satz für das Unternehmen verheerend. zu nennen. „Wir wurden gehackt“ ist Branche sind alle mittelständischen Sachen Internetkriminalität. Nahezu nahmen reichen allerdings nicht mehr

riss den Chef der Automatisierungs- Fast einen Monat lang stand die Pro- jedenfalls ein Satz, den österreichi- Betriebe gleichermaßen von der täglich kann man Berichte über betrof- aus. Wichtig ist, auch die eigenen Mit-

technik-Firma Pilz an einem Sonn- duktion des Familienbetriebs still. sche Geschäftsführer immer öfter zu Digitalisierung betroffen. Größtes arbeiter auf Cyber-Angriffe zu schulen

tagabend im Oktober 2019 abrupt

aus einer Theateraufführung. Wie Pilz als Technologieführer steht

hören bekommen. Die Cyber-Land-

schaft mutiert tatsächlich mehr und

Hindernis auf dem Weg zu einer

stärkeren Digitalisierung ist das 59 % und regelmäßige Awareness-Trainings

durchzuführen.

sich herausstellte handelte es sich exemplarisch für viele innovative mehr vom World Wide Web zum fehlende Know-how rund um die der KMU´s erlitten Schäden

dabei um keine vage Befürchtung österreichische Unternehmen, die World WILD Web. IT-Sicherheit. Ein Cyber-Vorfall ist, durch Unterbrechung des

sondern vielmehr um einen echten ein attraktives Ziel für Hacker darstel- neben Betriebsunterbrechungen, Betriebsablaufs bzw. der

len. Die Motive der Angreifer können das Top-Risiko für österreichische Produktion

Notstand.

vielfältig sein: Erpressungszahlungen, 73 % Unternehmen, wie das renommierte

Durch den gezielten Hackerangriff Industriespionage oder frustrierte der Befragten waren bereits Allianz Risk Barometer 2020 erhob4. fene Unternehmen lesen. Oft wird

verloren die 2.500 Mitarbeiter der (Ex-)Mitarbeiter, um hier nur einige Opfer eines Cyber-Angriffs bei so einem Angriff ein erheb-

Pilz GesmbH jeglichen Zugriff auf Wer die Chancen der Digitalisie- licher Schaden verursacht. Eine

Server- und PC-Arbeitsplätze, wie Kaum ein Tag vergeht ohne groß rung voll nutzen möchte, wird Studie des Gesamtverbandes der

das Industriemagazin am 16.10.2019 angelegte Cyber-Attacke. Die Hacker nicht umhinkommen, seine Sicher- Deutschen Versicherungswirtschaft

berichtete1. Die Auswirkungen waren greifen allerdings nicht immer Groß- heitsmaßnahmen in Bezug auf die e. V.6 zu Cyber-Risiken im Mittelstand

unternehmen an, im Gegenteil, Internetkriminalität an die sich rasant erhob, dass 59 % der betroffe-

1 https://industriemagazin.at/a/hacker-legen-auto- sie suchen vor allem nach „leicht erhöhenden Gefahren laufend anzu- nen Unternehmen Schäden durch

matisierer-pilz-lahm erlegbarer“ Beute. Für den Bundes- passen. Diese Maßnahmen sind Unterbrechung des Betriebsablaufs

verband Informationswirtschaft, allerdings kostenintensiv und vielfach bzw. der Produktion erlitten haben. Fazit

Telekommunikation und neue nur durch die Einbindung externer 53 % hatten zusätzliche Kosten für KMUs befinden sich im

Medien (BITKOM) stellt der Mittel- IT-Sicherheitsexperten oder durch den die Aufklärung und Datenwieder- Spannungsfeld zwischen Chancen

stand ein besonders attraktives Ziel Aufbau unternehmenseigener Abtei- herstellung. Weitere 10 % gaben und Risiken der Digitalisierung und

für Hacker dar2. Ein Grund dafür ist, lungen möglich. an, Schäden durch Diebstahl von haben oft einen Aufholbedarf bei

dass Sie in der Lieferkette von großen unternehmenseigenen Daten bzw. den IT-Sicherheitsmaßnahmen. Doch

Konzernen eingebunden sind und Betriebsgeheimnissen erlitten zu auch mit der besten IT-Security kann

daher von Angreifern als Einfallstor 41 % haben. Einen Reputationsschaden es keinen 100%igen Schutz geben.

benutzt werden, um an die Daten der KMU´s glauben, dass erlitten 7 % und Zahlungen für Löse- Der Faktor Mensch und vor allem

großer Konzerne zu kommen. In der ihre Daten und IT-Systeme gelder mussten eigenen Angaben die immer raffinierteren Methoden

Regel schützen sich Großkonzerne nicht völlig sicher sind zufolge 6 % leisten. der Internetkriminellen machen es

aber besser. Drei von vier Unterneh- notwendig, das Restrisiko zur Verfüg-

men (73 %) in der Größe von 100 Während die digitale Transforma- Cyber-Angriffe nutzen oft die barkeit von Daten und Systemen

bis unter 500 Mitarbeiter gaben an, tion für große Unternehmen gezielt „Schwachstelle Mensch“ aus und abzusichern. Cyber-Versicherungen

bereits Opfer eines Cyber-Angriffs mit IT-Maßnahmen abgesichert tauchen in der Regel völlig unver- bieten hierfür den notwendigen

geworden zu sein. wird, hinken die KMUs hier deutlich dächtig auf, häufig als Anhang eines Schutz. Bei der Wahl der Versi-

hinterher. Zu diesem Ergebnis kommt harmlos aussehenden E-Mails. So cherungssumme empfehlen wir

Angriffsziel KMU auch der Cyber Security Report geschehen im September 2019. Die anhand eines Schadenszenarios

Klein- und Mittelbetriebe (KMU) 2019 von Deloitte5. Bei der Sicher- Fake-Bewerbung einer gewissen den möglichen Vermögensschaden

bilden in Österreich das Rückgrat heit von Daten und IT-Systemen fühlt Eva Richter erhielt den gefährlichen zu bewerten. Wobei Faktoren

der heimischen Wirtschaft. Eine ver- sich nur jedes zehnte Unternehmen Erpressungstrojaner „Ordinypt“. Wer wie Betriebsunterbrechung und

bindliche Definition für KMUs gibt absolut sicher. Weitere 45 % geben an, den Anhang „Eva Richter Bewerbung Haftungsansprüche aufgrund der

es nicht. Als Anhaltspunkt für die zumindest sehr sicher zu sein. Bei fast und Lebenslauf.zip“ öffnete, fing sich Datenschutzgrundverordnung und

Zuordnung der Unternehmen wird der Hälfte der Befragten stellt sich die den Schädling unweigerlich ein. Um Abhängigkeit von IT-Dienstleistern

meist die Größenempfehlung der Situation aber anders dar: 41 % der wieder Zugriff auf die eigenen Daten eine Rolle spielen sollten.

EU-Kommission herangezogen: Eine Unternehmen haben das Gefühl, dass zu erhalten, forderte der Erpresser

Mitarbeiteranzahl zwischen 49 und von seinen Opfern Lösegeld. Unter-

249 und eine Bilanzsumme zwischen nehmen, die in Panik geraten waren

3 Mittelstandsbericht: Bundesministerium Digi-

10 Mio. und 50 Mio. EUR. Dieser talisierung und Wirtschaftsstandort - https://www.

und das Lösegeld gezahlt hatten,

Einordnung zufolge gibt es in Öster- bmdw.gv.at/Themen/Wirtschaftsstandort-Oester- mussten allerdings feststellen, dass

reich/KMU/Mittelstandsbericht.html

reich derzeit rund 32.000 KMUs, die Dateien nicht verschlüsselt

die rund zwei Millionen Menschen 4 https://www.allianz.com/de/presse/news/stu- sondern überschrieben wurden. Helga Koller

dien/200115_Allianz-Risk-Barometer-2020.html Strategic Sales Management

2 Bitkom - Spionage, Sabotage und Datendiebstahl 5 https://www2.deloitte.com/at/de/seiten/press-re- 6 https://www.gdv.de/de/themen/news/der-mit- T +43 5 04 04 131

– Wirtschaftsschutz in der Industrie Studienbericht 2018 lease/deloitte-cyber-security-report-2019.html telstand-im-fadenkreuz-von-cyberkriminellen-31276 h.koller@greco.services66 II Spotlight

Spotlight 6 I Spotlight Oktober 2019

April 2020

April 2020 II 77

International

Buyer´s Guide

Der risikobasierte Einkauf

von Cyber-Versicherungen8 I Spotlight Special Edition Cyber Special Edition Cyber April 2020 I 9

Neue Cyber-Bedrohungen entwickeln sich nahezu

täglich und mit ihnen ebenso die Versicherungskonzepte.

Es zeigt sich allerdings, dass die am Datenrechtsverstöße oder Fehler unterbrechung nach einer

Markt verfügbaren Cyber-Versicherun- der Mitarbeiter im Umgang mit der Cyber-Attacke auf die IT-Infra-

gen unterschiedliche Ziele verfolgen: IT sind vielfältig. Die Unternehmen struktur und Schlüsselanlagen. Der

manche Anbieter orientieren sich müssen sich zunächst der Heraus- Deckungsmarkt verfügt derzeit

primär an der Deckung von Schäden forderung stellen, diese Risiken zu grundsätzlich über ausreichende

aufgrund einer Betriebsunterbre- identifizieren. Beispielhaft stellen wir Kapazitäten, selbst bei Bedarf

chung als Folge eines Cyber-Vorfalls, nebenan die für die meisten Betriebe hoher Versicherungssummen wie

andere stellen die Haftpflichtdeckung bedeutsamsten Risiken vor: Daten- bei multinationalen Unternehmen.

bei Inanspruchnahme aufgrund von risiko, Betriebsrisiko, Kriminalitäts- Die Spezialisten der GrECo

Datenrechtsverletzungen in den risiko und Reputationsrisiko. Risk Engineering stehen Ihnen bei

Fokus. Sich lediglich am Preis der der Erstellung von Schadenpoten-

unterschiedlichen Produkte zu orien- Schritt II. Ermittlung der passen- zialanalysen für Cyber-Risiken zur

tieren, kann zu bösen Überraschungen den Versicherungssumme Verfügung. Lesen Sie dazu den

im Schadenfall führen. Neben dem Sind die Cyber-Risiken des Unter- Beitrag "Risiken erkennen. Kein

passenden Deckungsumfang und einer nehmens identifiziert, empfehlen Geld verschwenden." auf Seite 17.

risikoadäquaten Prämie kommt bei wir diese Risiken zu qualifizie-

der Cyber-Versicherung auch der Wahl ren und quantifizieren. Vielfach Schritt III. Bewertung der

Cyber-Experte Stephan Eberlein skizziert die größten Bedrohungen der richtigen Versicherungssumme kann man Cyber-Risiken auch Cyber-Resilience

maßgebliche Bedeutung zu. durch spezifisches Risikomanage- Unter Cyber-Resilience versteht

Die bedeutsamsten Cyber-Risiken für Unternehmen ment vermeiden oder zumindest man eine ganzheitliche Strategie zur

Vor Abschluss einer Cyber-Versiche- vermindern, ein Restrisiko bleibt Stärkung der Widerstandskraft der

rung empfehlen wir, die eigenen jedoch nahezu immer. Die Absi- IT eines Unternehmens gegenüber

Datenrisiken verwirklichen sich in Vermögens- stand zwingen. Egal ob sich das Unternehmen eigener Cyber-Risiken im Unternehmen zu cherung des Restrisikos eines Cyber-Angriffen. Internationale

schäden, die durch Fehler bei der Speicherung, Ver- oder fremder IT bedient – wenn diese Systeme nicht identifizieren, quantifizieren und eine potenziellen Großschadens Standards wie ISO 27001 oder das

wendung, Übertragung, Verwaltung und Sicherung verfügbar sind oder Netzwerke ausfallen, kann der finan- Strategie für das Risikomanagement erfolgt durch eine Cyber-Versi- Cyber-Security Framework der inter-

von Daten entstehen. Zusammengefasst ist das jener zielle Verlust erheblich sein. Bei der Bewertung des zu definieren. Unser Buyer´s Guide cherung. Die Wahl der passenden nationalen Normierungsbehörde NIST

Bereich, den Unternehmen aufgrund von Datenschutz- Betriebsrisikos müssen neben dem schlichten techni- zeigt Ihnen, wie Sie durch das GrECo Versicherungssumme und des risi- bieten anerkannte Modelle für die

gesetzen wie der Datenschutzgrundverordnung (DSGVO) schen Versagen auch mögliche Kriminalitätsrisiken wie Cyber-Risk-Assessment zur optimalen koadäquaten Selbstbehalts kann Errichtung, Umsetzung, Überprüfung

beachten müssen. Je nach Unternehmen kann das Daten- Cyber-Betrug oder Cyber-Diebstahl durch einen Außen- Entscheidungsgrundlage für eine eine Herausforderung sein. Je und kontinuierliche Verbesserung der

risiko neben personenbezogenen Daten von Kunden oder oder Innentäter berücksichtigt werden. Cyber-Versicherung gelangen. nach Risikoart muss der Bewer- eigenen Cyber-Resilience.

Mitarbeitern auch zu schützende eigene oder fremde tungsansatz gewählt werden.

Betriebsgeheimnisse, wie etwa Patente, umfassen. Nicht Kriminalitätsrisiken für Unternehmen sind laut einer Schritt I: Identifikation des Unter- So folgt die Bewertung des Die Einführung dieser Standards ist

nur Pönalen, sondern auch empfindliche Haftungsan- Statistik des Bundeskriminalamts stark im Steigen. So nehmens-Cyber-Risikos Schadenpotenzials aus einem aber nicht für alle Unternehmen

sprüche können bei einem ungewollten Bekanntwerden verdoppelte sich nahezu die Anzahl internetbasierter Straf- Die Cyber-Risiken eines Unter- Datenklau anderen Ansätzen, als geeignet, gerade für KMUs sind diese

dieser sensiblen Daten folgen. Unabhängig davon, um taten von 2015 auf 2018 auf knapp 20.000. Auch in den nehmens wie Cyber-Angriffe, die Bewertung einer Betriebs- Zertifizierungen oft zu aufwendig

welche Daten es sich handelt – die Gefahr, dass diese Medien ist dieses Phänomen klar ersichtlich. Cyber-Vor-

Informationen missbraucht, verloren, gestohlen oder zur fälle wie „Fake-President-Fraud“ oder „Man-in-the-middle“

Erlangung eines Lösegelds verschlüsselt werden stellt Angriffe werden uns immer geläufiger. Bei den meisten

ein zu versicherndes Großschadenpotenzial dar. Die ver- dieser Vorfälle wird auf die „Schwachstelle Mensch“

schärften Strafen und Haftungsrisiken aufgrund einer gesetzt. Perfekt gefälschte E-Mails, die Mitarbeitern vor-

Datenrechtsverletzung können von keinem Unternehmen gaukeln, dass Vorgesetzte um rasches Überweisen bitten

ignoriert werden. Auch fast zwei Jahre nach Inkrafttreten oder USB Sticks, die bei Verbindung mit dem Rechner

der DSGVO besteht noch immer bei vielen Unternehmen einen Computer-Virus übertragen, stellen Unterneh-

Rechtsunsicherheit über die Vorgaben und Rechtsfolgen. men vor große Herausforderungen. Der beste Virenschutz

versagt, wenn der Verursacher oder Täter in den eigenen

Das Betriebsrisiko adressiert die Störung eines Betriebs- Reihen des Unternehmens sitzt.

ablaufs durch einen Cyber-Vorfall. Die Störung von zur

Abwicklung des Tagesgeschäfts notwendigen IT-Systemen Das Reputationsrisiko ist besonders bei jenen Unterneh-

durch einen Cyber-Angriff kann zur teilweisen oder voll- men hoch, deren Marke für Sicherheit und Stabilität steht.

ständigen Betriebsunterbrechung eines Unternehmens Wesentlich ist, dass das Krisenmanagement nach einem

führen. Beispielsweise können DoS (Denial of Service) Cyber-Vorfall nicht nur in den Händen von Krisenberatern,

Attacken zu einem finanziellen Schaden wie Mehrkos- IT-Forensikern und Rechtsanwälten liegt, sondern auch von

ten oder Ertragsausfall führen. Auch eine Verschlüsselung PR-Beratern und Marketingexperten begleitet wird. Wie ein

von Daten oder menschliches Versagen aufgrund von Unternehmen mit der Krise umgeht, entscheidet maßgeb-

Fehlkonfigurationen können Unternehmen zum Still- lich über die Auswirkung auf Reputation und Markenwert.10 I Spotlight Special Edition Cyber

bzw. zu kostenintensiv. Damit KMUs dennoch Cyber-Resi- pertennetzwerk, anwaltliche sowie PR-Unterstützung um

lience aufbauen können, stehen Cyber Security Services den Cyber-Vorfall medial bestmöglich zu überstehen und

wie Cyber Penetration Tests, Awareness-Schulungen und negative Auswirkungen auf die Unternehmensreputation

Cyber Scoring Reports zur Verfügung. zu verhindern. Nach der Bewältigung der Krise übernimmt

die Cyber-

Gerade der Cyber Scoring Report bietet Unternehmen Versicherung Eigen- und Haftpflichtschäden.

rasch und kostengünstig eine Darstellung ihres digitalen

Fußabdruckes. Hierbei wird im Rahmen eines Desktop Wie umfassend eine Absicherung von Cyber-Vorfällen

Scans von Internet und Darknet nach geleakten, frei durch eine Cyber-Versicherung sein kann, zeigt der Beitrag

zugänglichen Daten des Unternehmens (z. B. E-Mail "CyberSolid. 360° Schutz gegen Cyber-Fallen." auf Seite 12.

Adressen, Passwörter, Usernamen etc.) gesucht. Das

Ergebnis des Reports zeigt den digitalen Fußabdruck des

Unternehmens, aus dem man schließen kann, wie sich die

Mitarbeiter im Cyber-Raum bewegen, wie sichtbar das

Unternehmen für Cyber-Angriffe (Reputation im Cyber-

Raum) ist, ob bereits erfolgte Angriffe erkennbar sind, etc.

Im Notfall agieren, nicht reagieren!

Business Continuity Planning

Am Ende sichert eine Cyber-Versicherung Unterneh-

menswerte …

Das Bewusstsein über die möglichen Schadenpotenziale Mit Business Continuity Planning identifizieren und bewerten

bildet eine wesentliche Voraussetzung für die Entschei-

dung zu einer Versicherungslösung und deren Ausprägung.

GrECo JLTclients

What our Specialty

say

Sie die Notfallrisiken und treffen Maßnahmen zur strukturierten

Steuerung des Wiederanlaufs der Prozesse im Großschaden.

Cyber-Resilience sichert materielle und immaterielle

Unternehmenswerte und unterstützt den Einkauf von

Financial Institutions

GrECo bietet Hilfe zur Selbsthilfe.

Cyber-Versicherungen in Qualität und Preis. Ing. Mag.iur. Stephan Eberlein GrECo JLT sind

Finanzinstitute Specialty

zahlreichen Risiken ausgesetzt, die auch

existenzbedrohend werden können. GrECo JLT informiert über

Da bei Cyber-Schäden jede Minute zählt, bietet

Group Practice Leader

Liability & Financial Lines

Construction

www.greco.services

die Financial Lines - versicherbare Risiken für Banken.

eine Cyber-Versicherung zugleich auch wichtige T +43 5 01 00 78043

Seviceleistungen wie telefonischen Sofortschutz, ein IT-Ex- s.eberlein@greco.services12 I Spotlight Special Edition Cyber April 2020 I 13

CyberSolid. 360° Schutz gegen Cyber-Fallen.

Der unkomplizierte, ganzheitliche Versicherungsschutz. Krisenmanagement Ersatz von Eigenschäden Haftpflicht

Über eine 24/7 Hotline können CyberSolid deckt den Ertragsaus- Auch der verschärften Rechts-

Cyber-Kriminalität ist weiterhin auf dem Vormarsch und mitt- Bedrohungssituationen aus fall nach einem Betriebsstillstand lage aufgrund der DSGVO trägt

Cyber-Vorfällen einem erfahrenen und bietet überdies Schutz beim CyberSolid umfassend Rechnung.

lerweile eine globale Bedrohung für uns alle. Laut Allianz Risk Krisenmanager gemeldet werden. Ausfall von IT-Dienstleistern wie Materielle wie auch immaterielle

Dieser begleitet den gesamten Service-Providern oder Cloud- Ansprüche Dritter, aber auch Ver-

Barometer 2020 sind Cyber-Vorfälle erstmals das bedeutendste Prozess von der ersten Analyse Services. Zusätzlich übernimmt tragsstrafen bei Verletzung von

und Eindämmung des Vorfalls bis die Versicherung die Kosten für die Geheimhaltungsverpflichtungen und

Geschäftsrisiko für Unternehmen weltweit. hin zu dem sich anschließenden Wiederherstellung von Daten und Nichteinhaltung von vereinbarten

Schadenprozess im Rahmen der Systemen. Neben dem Vermögens- Liefertermnen, sind vom Versiche-

Cyber-Versicherung. Eine effektive schaden ist auch der Sachschaden rungsschutz umfasst. Ein Mehr

GrECo bietet in exklusiver Zusammenarbeit mit der AXA XL CyberSolid bietet einen 360° Schutz für das Unternehmen, Krisenkommunikation und zielgerich- an der IT-Hardware versichert. an Versicherung bietet hier auch

eine Versicherungslösung an, die Cyber-Risiken ganzheitlich deren Tochtergesellschaften aber auch für Beschäftigte im tete PR-Maßnahmen können auch der Strafrechtsschutzbaustein für

absichert. CyberSolid kann von Klein- und Mittelunternehmen Rahmen ihrer Tätigkeit für die versicherten Gesellschaften. negativen Langzeitfolgen auf die Abwehrkosten gegen Ermittlungen

mit einem Jahresumsatz von bis zu 175 Millionen EUR über ein Unternehmensreputation entgegen- der Datenschutzbehörde.

unkompliziertes Antragsmodell zu transparenten und günstigen Die Versicherungslösung schützt Ihr Unternehmen bei wirken. Die Kostenübernahme des

Prämienkonditionen erworben werden. Unternehmen, deren einem Cyber-Vorfall optimal auf allen Ebenen: im Krisenma- Krisenmanagers erfolgt ohne Abzug

Umsatz diese Grenze übersteigt, können CyberSolid auf Basis nagement, der Absicherung gegen Eigenschäden und bei eines Selbstbehalts.

einer individuellen Risikoprüfung abschließen. Haftpflicht-Schäden.14 I Spotlight April 2020 I 15

360° Deckung für alle Fälle.

Dat

en

verl schutz

Fünf Sterne für Ihre Sicherheit.

etzu -

ng

he

nisc

Tech bleme Wie unkompliziert ist CyberSolid? Wie umfangreich ist CyberSolid? Wie sicher ist CyberSolid?

Pro

1. Abschluss durch übersichtliches 1. Ganzheitlicher Cyber-Begriff 1. Krisenmanagement

Antragsmodell Cyber-Angriff, Datenschutz‑ Professionelles Krisenmanagement

Pro fehler

r

ehle

▪▪ Max. 6 Antragsfragen verletzung, Bedienfehler, Pro- (Rechtsberatung, IT-Forensik,

gra

ienf

▪▪ Transparente Prämien- grammierfehler & technische PR-Beratung)

mm

Bed

gestaltung Probleme 2. DSGVO

ier-

CyberSolid 2. Wartungsfreie Vertrag 2. Fahrlässiges und vorsätz- Abdeckung Ihrer Aufwendungen

360° Es sind keine Jahresmeldungen liches Verhalten gedeckt und Haftungsansprüche Dritter

Schutz notwendig. Bilanzwerte sind vom Unerlaubte vorsätzliche Handlun- aufgrund einer Datenrechtsver-

Versicherer aktiv anzufragen gen von Mitarbeitern sind letzung gemäß der Datenschutz-

Erp

Cyb ssung

3. Professioneller Krisen- mitversichert grundverordnung

An ber-

re

ff

er-

manager Crawford & Company 3. Unbegrenzte Rückwärtsdeckung 3. Betriebsunterbrechung

gri

Cy

(9.000 Mitarbeiter, 70 Länder, Versicherungsschutz auch für Ersatz der Vermögensschäden

Cy 75 Jahre Erfahrung) bestehende aber noch nicht aufgrund einer Betriebs-

Die ber- Schadenmeldung über eine bekannte Informationssicher- unterbrechung durch einen

bst

ahl

er- 24/7 Hotline heitsverletzungen Cyber-Vorfall

Cyb ug 4. Keine vertraglichen 4. Schutz bei ausgelagerter IT 4. Mitarbeiter

r

Bet

Obliegenheiten vor Ein- Ausfall des Service-Providers Wichtigster Schutz gegen vor-

tritt des Schadenfalls oder Cloud-Services vom Ver- sätzliche oder fahrlässige Hand-

Keine Anforderungen wie Stand der sicherungsschutz umfasst lungen von Mitarbeitern, wenn

Technik und Patchmanagement 5. Cyberkriminalität IT-Sicherheit versagt

5. Innovationsklausel Schutz gegen Innen- und Außen- 5. Sorgfaltspflicht

Aus der Praxis berichtet... Weitere Verbesserungen des täter für Cyber-Diebstahl, Cyber- Sinnvolle Maßnahme im Rahmen

Wordings gelten automatisch Betrug oder Cyber-Erpressung der Sorgfaltspflicht von Organen

Cyber-Angriff interne und externe IT-Fachkräfte Das Unternehmen ist mit einer als prämienfrei vereinbart im Bereich der Cyber-Security

Ein Mitarbeiter öffnet irrtümlich eine die Daten wiederherstellen müssen horrenden Telefonrechnung kon-

mit einem Computervirus infizierte (Kommunale Einrichtung). frontiert (Dienstleistungsbetrieb).

E-Mail. Die Malware breitet sich aus

und der Betrieb kann nicht mehr

arbeiten oder produzieren (Holz-

Programmierfehler

Ein Fehler bei der Entwicklung des

Cyber-Erpressung

Eine Denial-of-Service Attacke

Unsere Cyber-Experten

verarbeitender Betrieb). Programms bei einer Strickmaschine (Überlastungsangriff) legt die

führt bei Inbetriebnahme zu einer Webseite und den Onlinehandel „Innovation ist uns wichtig. CyberSolid wird laufend den dynamischen Entwicklungen der Cyber-Welt angepasst.

Datenschutzverletzung Fehlfunktion eines Maschinen- lahm. Der Unternehmensleiter erhält Eine Innovationsklausel stellt heute schon sicher, dass künftige Verbesserungen automatisch und ohne zusätzliche

Sensible Kundendaten werden von arms. Der Schaden verursacht eine ein E-Mail mit der Aufforderung Prämienkosten zur Anwendung kommen.“

Hackern gestohlen. Die Betroffenen Unterbrechung der laufenden Produk- Bitcoins auf ein Auslandskonto zu

machen Schadenersatzansprüche tionsstrecke (Produktionsbetrieb). überweisen (Einzelhandel).

gemäß den Bestimmungen der DSGVO

geltend (Rechtsanwaltskanzlei). Cyber-Betrug

Beitragsgelder eines Sportvereins

Technische Probleme werden geklaut. Die Hacker können

Durch den Ausfall der Klimaanlage im sich Zugriff auf den Mail Server ver- Ing. Mag.iur. Stephan Eberlein

Sommer klettert die Temperatur im schaffen und manipulieren den Group Practice Leader

Serverraum auf über 60° C, sämtliche IBAN für die Einforderung von Liability & Financial Lines

Festplatten werden beschädigt. Die Mitgliedsbeiträgen in den Serien‑ T +43 5 01 00 78043

Festplatten müssen neu angeschafft briefen (Tennis-Verein). s.eberlein@greco.services

und die Daten wiederhergestellt

werden (Hotelbetrieb). Cyber-Diebstahl Akad.Vkfm. Ing. Günter Hubmann

Kriminelle schalten sich auf die Deputy Competence Center

Bedienfehler Telefonanlage des Unternehmens Manager Liability

Ein IT-Administrator löscht bzw. auf und routen Anrufe auf teure T +43 5 04 04 219

zerstört irrtümlich Daten, sodass Servicenummern oder ins Ausland. g.hubmann@greco.services16 I Spotlight Special Edition Cyber April 2020 I 17

Risiken erkennen. Kein Geld verbrennen.

Schadenpotenzialanalyse Cyber-Kriminalität.

Cyber-Security ist bei KMUs schon 1. Eigenschaden-Potenzialanalyse mens wie z. B. Kunden, Lieferanten

längst in der Chefetage angekommen. Der wesentliche Punkt bei der Betrach- aber auch die eigenen Mitarbeiter in

Die Budgets dafür werden angehoben, tung des Eigenschadens ist die Aus- der Betrachtung berücksichtigt werden

die Auslagerung der IT erfreut sich wirkung eines möglichen Cyber-Vorfalls müssen. Weiters spielt die anwend-

immer größerer Beliebtheit und auch auf die Betriebsunterbrechung bzw. bare Rechtslage eine wesentliche Rolle,

die Ausbildung der IT-Mitarbeiter wird die Betriebseinschränkung. Speziell für da individuell geklärt werden muss, ob

forciert. Der wesentliche Punkt im produzierende Unternehmen ist dies und in welchem Ausmaß eine Haftung

Rahmen der Cyber-Security, nämlich durch die zunehmende Abhängigkeit besteht. Die Rechtslage kann länder-

die Bewusstseinsbildung der Mitar- von funktionierenden IT-Prozessen von spezifisch sehr unterschiedlich sein.

beiter durch entsprechende Trainings, wesentlicher Bedeutung. Hierbei wird Gemäß der Datenschutzgrundverord-

kommt als Standardelement im unter anderem der Einfluss auf Bottle- nung besteht beispielsweise bei einer

Rahmen von Schulungsplänen immer neck-Anlagen und produktionskritische, verschuldeten Datenrechtsverletzung

häufiger vor. infrastrukturelle Einrichtungen evaluiert. für die Betroffenen ein Anspruch auf

Aber auch die IT- Systeme selbst, die bei- Ersatz des materiellen oder immateri-

Dennoch steigt die Anzahl der erfolgrei- spielsweise zur Produktionssteuerung ellen Schadenersatzes. Abschließende

chen Cyber-Angriffe, was wohl auch an oder Lagerlogistik beitragen, sind ein höchstgerichtliche Entscheidungen, die

den immer spitzfindigeren Methoden, wesentlicher Teil der Analyse. als Präzedenzfälle dienen können, fehlen

gerade im Bereich der Manipulation von allerdings noch.

Mitarbeitern durch Social Engineering, Bei Dienstleistungsunternehmen und

und dem aggressiveren Verhalten der Kommunen spielen vor allem die Ver- 3. Externe Kostenpositionen

Angreifer liegt. Für Kriminelle haben fügbarkeit und die Integrität der Daten Den externen Kostenpositionen

Cyber-Attacken noch immer eine sehr eine wesentliche Rolle. Weitere interne werden die Kosten für externe Bera-

hohe Erfolgsquote bei minimalem Kostenpositionen sind unternehmens- tungsleistungen zur Schadenforensik,

Aufwand und einer geringen Wahr- interne Friktionskosten, die durch die Schadenbehebung (z. B. Wiederher-

scheinlichkeit erwischt zu werden. Schadenursachenfindung, Schaden- stellung von Daten) aber auch für

ermittlung und Schadenbehebung Krisenkommunikation, Rechtsbera-

Umfassende Risikobewertung entstehen. Im Eigenschaden werden tungskosten oder Verminderung von

GrECo bietet Ihnen eine 360° Unter- außerdem die Kosten für Informations- Reputationsschäden zugerechnet,

stützung bei Cyber Risiken und berät Sie pflichten an Behörden und Kunden, die einen wesentlichen Kostenfaktor

umfassend von der Identifikation und mögliche Straf- und Pönalzahlungen bei Cyber-Schäden darstellen können

Bewertung der möglichen Cyber-Risiken oder Zahlung von Erpressungsgeldern und vielfach unterschätzt werden. Oft

bis zur bedarfsgerechten Absicherung betrachtet. Die Eigenschadenpotenziale können diese Leistungen durch internes

durch eine Cyber-Versicherung. werden noch durch Reputationsverluste Personal nicht bewältigt werden, sei

und durch Diebstahl von Betriebs- und es mangels fehlender Kompetenz oder

Die Identifikation und Bewertung Geschäftsgeheimnissen ergänzt, deren aufgrund von Ressourcenknappheit.

von Risiken erfolgt entlang des Risiko- monetäre Bewertung eine besondere

management-Kreislaufs um objektiv Herausforderung darstellt. Für den Abschluss einer Cyber-Versi-

eine Bewältigungsstrategie unter cherung ist diese Abschätzung der

Einbeziehung von Kosten-Nutzen- Auch der Schadennachweis gegenüber Schadenpotenziale eine wesent-

Aspekten festzulegen. der Versicherung kann einen erhebli- liche Voraussetzung, sowohl für die

chen Aufwand bedeuten. Die Beweislast Festlegung der Deckungssumme als

Gerade bei steigenden Investitionsnot- für das Vorliegen eines Cyber-Vorfalls auch für die Gestaltung des risiko-

wendigkeiten in die Cyber-Security ist liegt bei den Unternehmen. adäquaten Deckungsumfanges.

eine nachvollziehbare und transparente

Risikobewertung unumgänglich, um die 2. Fremdschaden-Potenzialanalyse

vorhanden Ressourcen dort einzusetzen, Der Abschätzung von Fremdschäden,

wo sie die größte Wirkung erzielen. die im Wesentlichen aus Haftungsrisiken

gegenüber Dritten entstehen können,

Im Rahmen der Cyber-Schadenpoten- kommt eine ganz besondere Bedeutung Dipl.-Ing. Johannes Vogl

zialanalyse betrachtet die GrECo Risk zu. Sie können in der Auswirkung weit General Manager

Engineering – GrECo´s Tochtergesellschaft höher sein als die Eigenschäden und GrECo Risk Engineering GmbH

spezialisiert auf den Bereich Risikoma- sind oft schwerer abzuschätzen, da T +43 5 04 04 160

nagement – folgende Schadenbereiche. hier die Stakeholder des Unterneh- j.vogl@greco.services18 I Spotlight Special Edition Cyber Special Edition Cyber April 2020 I 19

die durch den temporären Stillstand der Betriebe oder gar Florian Sättler

ganzer Unternehmensgruppen entstehen. Engineer & Economist | Technical Expert

Crawford & Company (Deutschland) GmbH

Krisenbewältigung durch T +49 211 954 56 292

professionelle Hilfe im Schadenfall florian.saettler@crawco.de

Grundsätzlich ist – neben präventiven Maßnahmen zur

Abwehr und Vermeidung von Angriffen – ein schnelles

sowie professionelles Handeln im Schadenfall der klare Florian Sättler ist Head of Cyber Services, Deutschland/Österreich und

Schlüssel zur bestmöglichen Bewältigung von Cyber-Vor- als Cyber Incident Manager bei der Crawford & Company (Deutsch-

fällen und zur Minderung resultierender Schäden. Beim land) GmbH tätig. Der gelernte Wirtschaftsingenieur nahm seine

Krisenmanagement kann ein externer Krisenmanager anfal- Tätigkeit als Sachverständiger für Versicherungsschäden für Crawford

lende Steuerungsprozesse gemeinsam mit dem betroffenen Global Technical Services (GTS) im Jahr 2014 auf und ermittelte in

Unternehmen zentral koordinieren. Mit dem Zugriff auf ein diesem Zusammenhang u.a. zu diversen nationalen und internationa-

sorgfältig ausgewähltes und umfangreiches Netzwerk von len Großschäden im gewerblichen und industriellen Umfeld. Seit 2017

externen und rahmenvertraglich gebundenen Spezialisten ist er akkreditierter Crawford GTS Cyber Incident Manager und führt in

wie IT-Forensikern, Rechtsanwälten und PR-Beratern verfügt Kooperation mit Crawford-Netzwerkpartnern das Krisenmanagement /

Crawford über die Ressourcen, um im Schadenfall tatkräftig die Incident Response bei Cyber-Vorfällen mit Fokus auf Deutschland,

zu unterstützen. Als Krisenmanager fungieren bei Crawford Österreich und die Schweiz durch.

großschadenerfahrene Sachverständige, die den gesamten

Prozess von der ersten Analyse und Eindämmung des Crawford & Company ist der weltgrößte börsennotierte und unabhängige

Vorfalls bis hin zu dem sich anschließenden Schadenpro- Schadendienstleister und begleitet Versicherungsnehmer und Versicherer

zess im Rahmen der Cyber-Versicherung begleiten. Dieser seit 2014 im Rahmen der Crawford CyberSolution in der lösungsorientier-

vollständig integrierte Krisen- und Schadenmanagement- ten Abwicklung von Schäden durch Cyber-Kriminalität. Global mit rund

prozess stellt eine reibungslose und effiziente Lösung für 9.000 Mitarbeitern aufgestellt, bearbeitete Crawford & Company bereits

Wie Hacker vorgehen .... den gesamten Cyber-Versicherungsfall dar. weit über 1.000 Cyber-Schäden.

Krisenmanager Crawford & Company informiert

Cyber-Kriminalität kann eine Vielzahl von Formen

… und was Sie jetzt tun sollten!

annehmen – ein Aspekt bleibt jedoch immer konstant:

die kriminelle Energie der Angreifer!

Sorgen Sie vor Handeln Sie richtig

Die Motivation der Hacker ist es, drohen. Die jüngere Vergangenheit Die aus Cyber-Vorfällen resultieren-

den Betrieb eines Unternehmens zeigt, dass Behörden vermehrt ent- den Schäden können in mehrfacher Um in der Krise rasch und richtig reagieren zu können, ist Binden Sie von Anfang an Ihren Krisenberater ein. Dieser

empfindlich zu stören und einen sprechende Bußgelder aufgrund von Hinsicht erhebliche Ausmaße es unerlässlich, bereits im Rahmen eines Business Conti- unterstützt Sie bei allen weiteren Schritten:

finanziellen Vorteil aus der krimi- Datenschutzverstößen (z. B. gemäß annehmen. Neben den dargelegten nuity Managements sowohl präventive Schutzkonzepte zur

nellen Handlung zu ziehen – mit DSGVO) verhängen. regulatorischen Aspekten und dem Schadenvermeidung als auch umfassende Maßnahmen 1. Agieren Sie besonnen nach den Regeln des Krisen

entsprechend negativen Folgen für Datenschutz sind insbesondere auch zur Schadenbegrenzung, zum Beispiel während eines management Handbuchs

die Betroffenen. Kommt es zu diesem Betrügerische E-Mails & die potenziell schweren Reputations- Cyber-Vorfalls, zu erarbeiten. Regelmäßige Trainings des

Szenario, so gilt: Gute Vorbereitung Verschlüsselungstrojaner schäden und wirtschaftliche Schäden Krisenstabs stellen im Falle des Falles ein professionelles 2. Sorgen Sie für geeignete Sofortmaßnahmen

und professionelles, koordiniertes Übliche Angriffsvektoren sind nach für das betroffene Unternehmen zu Umgehen mit der Krise sicher.

Handeln sind entscheidend! wie vor sehr häufig der E-Mail-Betrug berücksichtigen. 3. Steuern und kontrollieren Sie den Informationsfluss

oder Angriffe mit Verschlüsselungs- Die GrECo Risk Engineering unterstützt Sie gemeinsam mit bzw. die Krisenkommunikation

Angreifer erlangen in aller Regel trojanern (Ransomware). In den Die anfallenden Vermögensschä- Krisenberatern bei der ganzheitlichen Erarbeitung eines

Zugriff zu den IT-Systemen der letzten 12 Monaten beobachten wir den beschränken sich keineswegs Business Continuity Managements und dem Aufbau der 4. Sorgen Sie für die Sicherstellung aller Beweise bzw.

Betroffenen und den darauf gespei- den Trend hin zu einer Steigerung von auf die monetären Aufwendun- erforderlichen Krisenstruktur, wie Vorfall-Nachweise

cherten, sensiblen Daten. In der zielgerichteten Angriffen, die häufig gen zur Wiederherstellung von

Vergangenheit lag der Hauptfokus auf Social Engineering (z. B. durch Daten, zur IT-forensischen Aufarbei- ▪▪ Risiko- und Schwachstellenanalyse 5. Melden Sie Verletzungen von Datenschutzbestim-

der Risikobetrachtung häufig auf Phishing-E-Mails) beruhen, in Verbin- tung und Auswertung des Angriffs ▪▪ Entwicklung eines Krisenmanagement Handbuchs mungen von personenbezogenen Daten an die zu-

den damit einhergehenden Daten- dung mit komplexer, intelligenter und sowie auf Kosten der Involvierung ▪▪ Aufbau einer Krisenorganisation ständigen Behörden

schutz- und aufsichtsrechtlichen automatisierter Schadsoftware (wie von spezialisierten Rechtsanwäl- ▪▪ Steuerung der Krisenkommunikation

Aspekten. Diese sind stets zu berück- z. B. Emotet, das als eines der zerstö- ten und PR-Beratern. Die Hauptrolle ▪▪ Training des Krisenstabs 6. Prüfen Sie, ob der Vorfall andere behördliche Melde -

sichtigen, da andernfalls empfindliche rerischsten und kostenträchtigsten in der Risikobetrachtung spielen ▪▪ Krisenmanagement/Beratung im Krisenfall oder strafrechtliche Anzeigepflichten auslöst (wie

Bußgelder der Aufsichtsbehörden Schadprogramme gilt). zunehmend jene Vermögensschäden, ▪▪ Koordination/Einsatz von Krisenteams vor Ort z. B. Erpressung und Lösegeldforderungen)

▪▪ Kontinuierliche Weiterentwicklung des gesamten

Krisenmanagements20 I Spotlight 20 I Spotlight Oktober 2019

April 2020 I 21

Attacken im Sekundentakt.

Cyber-Kriminalität im internationalen Trend.

Ein Blick über den großen

Teich durch AXA XL.22 I Spotlight Special Edition Cyber Special Edition Cyber April 2020 I 23

zierungsmittel zu verwenden, anstatt die Daten in einem Offenlegungs- und Falle eines Verstoßes oder einer

„Vierzehn Sekunden“. 2017 war die Vorhersage, dass welt- Schlüsselanhänger oder Ausweise. Einwilligungsprozess verwendet und Verletzung von Datenschutzvor-

Die Mitarbeiter müssen ihren Finger- gespeichert werden. schriften tragen. AXA XL bietet für

weit alle 14 Sekunden Unternehmen von Cyber-Angriffen abdruck einscannen lassen, um sich in mittelständische bis hin zu großen

die Datenbank einzutragen. Der Kläger Hacker an der Tür aufhalten multinationalen Unternehmen

betroffen sind. Im Oktober 2019 waren die tatsächlichen behauptete im Rahmen einer class-ac- Cyber-Risiken entwickeln sich stetig, weltweit die optimalen Versiche-

tion, dass das Unternehmen das BIPA sowohl im Umfang als auch in der rungslösungen für diese Risiken.

Intervalle jedoch viel kürzer. Alle zehn Sekunden ver- im Zusammenhang mit der Erfassung Form. Von Lösegeld-Angriffen bis hin zu

und Verwendung der Fingerabdrücke biometrischen Enttarnungen werden

suchen Cyber-Kriminelle, sich Zugang zu den Systemen nicht eingehalten habe. In diesem Fall die Cyber-Haftungen neu gestaltet.

wurde jedoch ein frühzeitiger Vergleich

eines Unternehmens zu verschaffen. erzielt, die Gesamtkosten der Verteidi- Unabhängig davon, ob es sich um Mag. Verena Schmidt

gung zuzüglich des Vergleichs beliefen Lösegeldbedrohungen oder um Underwriter Austria & Central Eastern Europe

sich auf etwa 600.000 Dollar. die durch die Verwendung von International Financial Lines

Wenn 2019 etwas bewiesen hat, Grund dafür ist, dass diese Angriffe 2. Öffentliche Einrichtungen Biometrie verursachten Risiken AXA XL, a division of AXA

dann, dass die Hacker sowohl in ihren für Hacker leicht zu bewerkstelli- im Visier In jedem Fall, in dem biometrische handelt, sollte Ihr Unternehmen T +43 1 50 60 2109

Methoden als auch in ihren Zielen viel gen sind und hohen Erfolg nach sich Die zahlreichen öffentlichkeits- Daten erfasst und/oder gespeichert Systeme und Richtlinien über- verena.schmidt@axaxl.com

listiger werden. Die durch Cyber-Krimi- ziehen. Sie greifen auf das System zu, wirksamen Cyber-Angriffe auf werden, sollten Unternehmen transpa- prüfen, um sicherzustellen, dass

nalität verursachten Schäden betrugen sperren Benutzer aus und fordern staatliche Einrichtungen tragen dazu rent arbeiten. Eine klare Offenlegung sowohl die Systembereitschaft als Dennis Bertram

2019 2 Billionen Dollar. Bis 2024 Lösegeld. So einfach ist das! bei, Bewusstsein zu schaffen. Im der Praxis und die Einholung der schrift- auch die Einhaltung der Daten- Underwriter Cyber and

werden Verluste von über 5 Billionen Mai 2019 wurde die Stadt Baltimore lichen Zustimmung schützt sowohl das schutzgesetze angemessen sind. International Financial Lines

Dollar erwartet. Nach allem, was man hört, wird innerhalb von nur 14 Monaten zwei Unternehmen als auch den Eigentümer Außerdem sollten Sie wissen, wie AXA XL, a division of AXA

erwartet, dass Ransomware als Mal von einer Ransomware-Atta- der biometrischen Daten. Außerdem Ihr Unternehmen reagieren wird T +49 221 16 887 122

Diese Zahl könnte noch steigen, bevorzugte Methode von Cyber-Kri- cke heimgesucht. Der Angriff kostete sollten die Unternehmen angeben, wie und welche Verantwortung Sie im dennis.bertram@axaxl.com

zumal Cyber-Kriminelle häufig ihre minellen weiterhin exponentiell die Stadt über 18 Mio. Dollar. Die

Angriffsmethoden ändern. Für wachsen wird. Die Hauptursachen ursprüngliche Lösegeldforderung, die

Unternehmen, die versuchen, den für Ransomware (Lösegeldforde- die Stadt nicht zahlen wollte, betrug

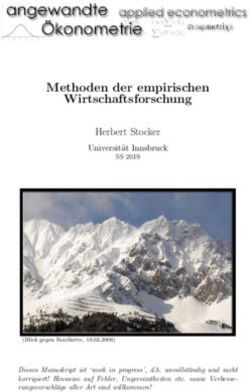

Hackern einen Schritt voraus zu sein, rungen) sind bisher nachlässige 76.000 Dollar. Entwicklung des Cyber Versicherungsmarktes

wird es zu einem Kampf gegen die Mitarbeiter (51 %), unwirksamer

Zeit; eine Schwachstelle ist zu besei- Virenschutz (45 %) und veraltete Um Angriffe zu vereiteln, könnten

tigen, während sich eine andere oder ungepatchte Software oder öffentliche Einrichtungen, die in

bereits entwickelt. Sicherheitsvorkehrungen (26 %). der Regel nur über geringe oder gar

2016

2000

2014

Glücklicherweise können diese keine Budgets für die Cyber-Sicher- DSGVO

Trotzdem ist noch immer die Ursachen von den meisten Unter- heit verfügen, immer noch einige Erste Cyber-Risiko- Cyber Versicherungen tritt in Kraft;

häufigste Methode, bei der sich nehmen wirksam bekämpft werden: der oben erwähnten Präventivstra- Versicherungen etablieren sich Prämienvolumen:

Hacker Zugriff verschaffen, eine tegien anwenden – Mitarbeiter in in Deutschland/ in Deutschland; Deutschland

Bekannte. Tatsächlich steht Phishing 1. Die Schulung der Mitarbeiter der richtigen Reaktion und Bericht- Österreich > 10 Cyber Anbieter > 100 Mio. EUR

durch E-Mails oder soziale Medien im Erkennen und Umgang mit erstattung schulen, Systeme und

weiterhin ganz oben auf der Liste. betrügerischen E-Mails oder Anwendungen regelmäßig aktua-

Phishing-Angriffe haben allein im Telefonanrufen, in denen firmen- lisieren und sicherstellen, dass der

letzten Jahr (2018-2019) um 65 %

zugenommen.

eigene Informationen angefor-

dert werden, kann das Risiko

von Mitarbeiterfehlern erheblich

Virenschutz aktuell ist.

3. Biometrische Daten

01 03 05

02 04 07

Dennoch, das Wissen wie Hacker verringern. Gesichtserkennung. Scannen von Fin-

eindringen – und auf was sie es gerabdrücken. Netzhaut-Scans. Das

abgesehen haben – bietet einen maß- 2. Ein klares Verfahren zur Mel- heutige Identifizierungsinstrument ist

geblichen Input zur Einführung von dung verdächtiger Aktivitäten auch eine Brutstätte der Exposition,

Präventivmaßnahmen. sollte Teil der Gesamtstrategie sowohl von Hackern als auch von Pro-

eines Unternehmens zur Risiko- zessgegnern.

Betrachten wir die drei Haupttrends minderung sein. Erste Cyber Prämien- Cyber

der Cyber-Kriminalität, die 2019 In jüngster Zeit befand sich ein Logis- «Cyber-Risiken»- volumen in den USA: Prämienvolumen:

2011

2015

2018

dominiert haben. 3. Ebenso sollten IT-Abteilungen tikunternehmen, das Betriebs- und Versicherungen > 1 Mrd. USD USA > 3 Mrd. USD

regelmäßige Aktualisierungen Verwaltungsdienstleistungen für ältere in den USA Deutschland > 30 Mio. EUR

1. Ransomware aller Software- und Sicherheits- Menschen in den gesamten USA

(Lösegeldforderung) anwendungen durchführen und anbietet, mitten in einer Biometric

Im Jahr 2019 nahmen Umfang und sicherstellen, dass die aktuellen Information Privacy Act (“BIPA”) Ver-

Häufigkeit von Lösegeldforderun- Virenschutzprogramme in der letzung. Das Unternehmen setzt ein

gen zu, was darauf hindeutet, dass Lage sind, auf neue Bedrohun- biometrisches Zeiterfassungssystem

dies für viele Cyber-Kriminelle die gen zu reagieren, sobald diese ein, das von den Mitarbeitern verlangt,

bevorzugte Angriffsmethode ist. Der auftauchen. ihre Fingerabdrücke als Authentifi- Quelle: www.cyberrisknetwork.com24 I Spotlight Special Edition Cyber April 2019

Oktober 2020 II 25

25

Immaterielle Schäden lich. Auch ein Blick nach Deutschland aufgrund der Tatsache, dass es sich

Neben dem materiellen Schaden bestätigt dies: Nach dem Amtsgericht bei der politischen Ausrichtung

soll ausdrücklich auch der immate- Diez führt ein bloßer Verstoß gegen einer Person um eine grundlegende

rielle Schaden ersatzfähig sein. Dies die DSGVO, ohne dass ein Schaden Einstellungsfrage und somit den

stellt eine Verschärfung gegenüber eintritt, nicht zu einer Haftung. höchstpersönlichen Lebensbereich

der Rechtslage vor der DSGVO dar. handelt, gesehen werden.

Damals musste Ersatz für einen Ein rechtswidriges, nicht DSGVO-kon-

immateriellen Schaden nur unter formes Verhalten stellt für sich allein Richtig ist aus unserer Sicht nämlich

wesentlich engeren Voraussetzun- daher noch keinen Nachteil im Sinne sicher, dass bei einer Datenschutz-

gen geleistet werden (öffentlich eines immateriellen Schadens dar. verletzung, die besondere Kategorien

zugängliche Verwendung bestimm- Vielmehr muss im Einzelfall unter- personenbezogener Daten (z. B.

ter Datenarten, „Bloßstellung“). sucht werden, ob dieses Verhalten zu politische Meinung, sexuelle Orien-

einem Schaden geführt hat. Bei der tierung, religiöse Einstellung

Wird aufgrund einer Datenschutzver- nicht selten anzutreffenden Ansicht, Gesundheitsdaten) betrifft, ein

letzung immaterieller Schadenersatz dass bei jeder Datenschutzverletzung Schadenseintritt naheliegender ist.

begehrt, sind neben der DSGVO die auch Schadenersatz zusteht, handelt

allgemeinen schadenersatzrecht- es daher um einen Irrglauben. Es geht

lichen Anspruchsvoraussetzungen bei den eingangs erwähnten Haf- Mag. Stefan Humer, LL.M.

maßgeblich. Dies bedeutet insbeson- tungsbestimmungen „nur“ um den Rechtsanwalt

dere, dass ein Schaden entstanden Ausgleich eines tatsächlich entstan- BLS Rechtsanwälte

sein muss. Der Oberste Gerichts- denen immateriellen Schadens, nicht T +43 1 5121427

hof (OGH) hat – in Bezug auf die alte aber um eine Strafe. stefan.humer@bls4law.com

Rechtslage, aber mit fortdauernder

Bedeutung für die neue – entschie- Schadenersatzrechtlich Bewanderten

den, dass ein immaterieller Schaden mag dies selbstverständlich erscheinen. Studium der Rechtswissenschaften an der

Universität Wien, seit 2014 bei BLS Rechtsan-

nur dann angenommen werden Allerdings kann die Frage, ob bzw. zu wälte, Schwerpunkte unter anderem Arbeits-

kann, wenn der Betroffene einen welchem immateriellen Schaden eine recht, Datenschutzrecht und Bankrecht und

Nachteil erlitten hat (6 Ob 9/88). Datenschutzverletzung geführt hat, in Finanzierungen.

der Praxis Schwierigkeiten bereiten.

23 Monate DSGVO Angesichts der angesprochenen

Judikatur spricht unserer Ansicht

nach aber dennoch vieles dafür, auch

Aktuelle Rechtsprechung

Vor diesem Hintergrund erweist sich

Mag. Philipp Scheuba

Partner

BLS Rechtsanwälte

Immaterieller Schadenersatz bei Datenschutzverletzungen – in diesen Fällen den Schadenseintritt auch das medial umfangreich the- T +43 1 5121427

nicht ungeprüft zu bejahen, sondern matisierte, aktuelle – noch nicht

Zur Notwendigkeit eines Schadens zu untersuchen, ob ein ausreichend rechtskräftige – Urteil des Lan-

philipp.scheuba@bls4law.com

erheblicher immaterieller Schaden desgerichts Feldkirch gegen die Studium der Rechtswissenschaften an der

eingetreten ist. In Streitfällen befasste Österreichische Post Aktiengesell- Universität Wien, seit 2006 Partner bei BLS

Die DSGVO und das österreichische DSG sehen Haftungsbe- Gerichte werden diesbezüglich Fest- schaft als spannend. Das Gericht Rechtsanwälte, Schwerpunkte unter ande-

rem im Versicherungsrecht, Bau- und Archi-

stellungen zu treffen haben. Eine bejahte einen Anspruch auf immate- tektenrecht, Handels- und Wirtschaftsrecht.

stimmungen für die Verletzung des Schutzes von personenbe- Hilfestellung dafür bietet jedenfalls riellen Schadenersatz insbesondere Häufiger internationaler Einsatz für Firmen

die DSGVO selbst: Danach kann ein wegen der Verarbeitung von Daten aus dem In- und Ausland. Vortragstätigkeiten

zogenen Daten vor (Artikel 82 DSGVO und § 29 DSG). Sie sind (immaterieller) Schaden insbeson- zur „Parteiaffinität“ durch die Post. an der österreichischen Gesellschaft für Ver-

sicherungsfachwissen, der KSV-Akademie, der

dere in einer Diskriminierung, einem Dem Kläger wurde ein Schadenersatz- TÜV-Akademie sowie im Rahmen von Praxis-

von dem Strafregime der DSGVO, wonach bekanntlich Geld- Identitätsdiebstahl bzw. -betrug, einer betrag von 800 EUR (begehrt: 2.500 seminaren für Klienten.

Rufschädigung oder auch einem Kon- EUR) zugesprochen. Soweit ersichtlich

bußen in exorbitanter Höhe verhängt werden können, zu unter- trollverlust der betroffenen Person dürfte das Gericht alleine aufgrund BLS Rechtsanwälte

über die eigenen Daten liegen (Erwä- der festgestellten Datenschutzverlet- BLS Rechtsanwälte ist eine führende Wirt-

scheiden. Sie gewähren zivilrechtlichen Rechtsschutz. Bei einer gungsgrund 75). Bezug auf die alte zung vom Vorliegen eines Schadens schaftsanwaltskanzlei mit Sitz in zentraler Lage

im Herzen Wiens. Unsere Anwälte betreuen na-

Rechtslage, aber mit fortdauernder ausgegangen sein. Entscheidend tionale sowie internationale Unternehmen und

Datenschutzverletzung kann ein Geschädigter sohin – losgelöst Bedeutung für die neue – entschie- dafür könnte gewesen sein, dass nach Privatklienten in einem sehr breiten Spektrum

den, dass ein immaterieller Schaden Ansicht des Gerichts besondere Kate- von Rechtsgebieten. Wir beraten unsere Klien-

von einer allenfalls verhängten Verwaltungsstrafe – deliktisch nur dann angenommen werden kann, gorien personenbezogener Daten

ten in nahezu allen Gebieten des Wirtschafts-

rechts. Es ist der Anspruch unserer Kanzlei, den

wenn der Betroffene einen Nachteil betroffen waren. Im konkreten Fall höchsten Qualitätskriterien bei der Erarbeitung

Schadenersatz vom Schädiger verlangen. Für datenschutzrecht- erlitten hat. Nicht für alle Unlustge- ging es um die Parteiaffinität res- der innovativen Lösungen zu entsprechen. Zu

unseren Schwerpunkten zählen unter ande-

fühle, die mit einer Rechtsverletzung pektive die politische Meinung des

liche Verantwortliche (und Auftragsverarbeiter) stellen sie somit verbunden sind, gebührt Schaden- Klägers. Dies könnte zum einen vor

rem: Arbeitsrecht, Bankrecht, Datenschutz-

recht, Gesellschaftsrecht, Immobilienrecht,

ersatz. Eine gewisse Erheblichkeit dem Hintergrund der Aufweichung Schadenersatzrecht, Versicherungsrecht, Ver-

ein zusätzliches Haftungsrisiko dar. der Beeinträchtigung ist erforder- des Wahlgeheimnisses, zum anderen waltungsrecht und technische Normen.Sie können auch lesen